키 관리

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

키 관리는 암호화 키의 생성, 교환, 저장 및 사용을 포괄하는 정보 보안의 핵심 요소이다. 암호 시스템은 대칭 키와 비대칭 키를 포함한 다양한 유형의 키를 사용하며, 키 교환, 저장, 사용의 세 단계를 거쳐 관리된다. 키 관리는 확장성, 보안, 가용성, 이질성 및 거버넌스와 같은 주요 과제에 직면하며, 규정 준수를 위해 물리적, 논리적, 인적 보안을 모두 고려해야 한다. 키 관리 시스템(KMS)은 암호화 키를 통합적으로 관리하며, KMIP와 같은 표준을 통해 시스템 간의 상호 운용성을 확보한다. BYOE/BYOK 모델은 사용자가 자체 암호화 키를 관리하도록 하며, PKI 및 멀티캐스트 그룹 키 관리와 같은 특수 목적의 키 관리 방식도 존재한다.

더 읽어볼만한 페이지

- 키 관리 - 공개 키 기반 구조

공개 키 기반 구조(PKI)는 공개 키 암호화를 기반으로 안전한 통신과 개체 식별을 가능하게 하는 기술로서, 디지털 인증서를 통해 공개 키를 특정 개체에 연결하고 인증서를 관리하며, 인증 기관(CA), 등록 기관(RA) 등 다양한 구성 요소로 이루어져 인증서 발급, 관리, 배포, 사용 및 폐기와 관련된 역할, 정책, 하드웨어, 소프트웨어 및 절차의 집합을 포함한다. - 키 관리 - DNSSEC

DNSSEC는 DNS의 보안 취약점을 개선하기 위해 도메인 정보에 디지털 서명을 추가하여 응답 레코드의 무결성을 보장하고 DNS 위장 공격을 막는 기술로, RRSIG, DNSKEY 등 다양한 리소스 레코드 유형을 사용하여 인증 체인을 구성하며 공개 키 암호 방식을 활용한다. - 데이터 보안 - 정보 보안

정보 보안은 정보의 기밀성, 무결성, 가용성을 보장하고 허가되지 않은 접근으로부터 정보와 정보 시스템을 보호하며, 심층 방어 전략, 리스크 관리, 암호학, 표준 준수 등을 통해 정보 자산을 보호하는 활동이다. - 데이터 보안 - 백업

백업은 데이터 손실 위험에 대비하여 자료를 다른 저장 장치에 복사하는 작업으로, 전체 백업, 증분 백업, 차등 백업 등의 방식을 사용하며, 효과적인 시스템 구축을 위해서는 복구 시점 및 시간 목표, 데이터 보안 등을 고려해야 한다.

| 키 관리 | |

|---|---|

| 키 관리 | |

| 정의 | 암호화 키의 생성, 교환, 저장, 사용, 파기 등을 포함하는 프로세스 및 기술 |

| 목표 | 암호화 키의 안전하고 효율적인 관리 |

| 중요성 | 데이터 보안 및 암호화 시스템의 신뢰성 확보에 필수적 |

| 주요 기능 | |

| 키 생성 | 강력하고 예측 불가능한 키 생성 |

| 키 저장 | 안전하고 신뢰할 수 있는 키 저장 메커니즘 (HSM, 암호화된 데이터베이스 등) |

| 키 배포 | 안전한 채널을 통한 키 배포 (키 교환 프로토콜) |

| 키 교체 | 정기적인 키 교체 및 관리 |

| 키 파기 | 안전하고 완전한 키 파기 절차 |

| 키 감사 | 키 사용 및 관리에 대한 감사 기능 |

| 키 복구 | 키 손실 또는 손상 시 복구 메커니즘 |

| 키 관리 시스템 (KMS) | |

| 정의 | 암호화 키를 안전하게 생성, 저장, 배포, 교체 및 파기하도록 설계된 시스템 |

| 구성 요소 | 키 생성 모듈 키 저장소 키 배포 모듈 감사 및 로깅 모듈 키 복구 모듈 |

| 유형 | 중앙 집중식 KMS 분산 KMS 클라우드 KMS |

| 키 관리 표준 | |

| 주요 표준 | NIST SP 800-57 ISO/IEC 11770 ANSI X9.24 |

| 내용 | 키 수명 주기 관리, 키 보안 요구 사항, 키 감사 및 규정 준수 지침 제공 |

| 키 관리 기술 | |

| HSM (하드웨어 보안 모듈) | 물리적 보안 장치로 키 저장 및 암호화 작업 수행 |

| PKI (공개 키 기반 구조) | 디지털 인증서를 사용하여 키 관리 |

| 키 래핑 | 키 암호화를 통해 키 보호 |

| 비밀 분산 | 키를 여러 부분으로 나누어 저장 |

| 암호화 | |

| 유형 | 대칭 키 암호화 비대칭 키 암호화 |

| 키 수명 주기 | |

| 단계 | 생성 저장 배포 사용 교체 파기 |

| 보안 고려 사항 | |

| 주요 고려 사항 | 키 도난 및 무단 접근 방지 키 손실 및 손상 방지 키 관리 시스템의 취약점 관리 규정 준수 및 감사 |

| 응용 분야 | |

| 적용 분야 | 데이터 암호화 디지털 서명 보안 통신 클라우드 컴퓨팅 사물 인터넷 (IoT) |

| 위협 요소 | |

| 주요 위협 | 내부자 위협 악성 소프트웨어 물리적 공격 사회 공학적 공격 키 관리 시스템의 취약점 |

2. 암호화 키의 유형

암호 시스템은 여러 유형의 키를 사용할 수 있으며, 일부 시스템은 둘 이상의 키를 사용하기도 한다. 여기에는 대칭 키 또는 비대칭 키가 포함될 수 있다. 대칭 키 알고리즘과 공개 키에 대한 자세한 내용은 각 하위 섹션을 참고하라.[3]

2. 1. 대칭 키

대칭 키 알고리즘에서 사용되는 키는 메시지를 암호화하고 해독하는 데 동일하다. 따라서 키는 신중하게 선택하고 안전하게 배포 및 저장해야 한다.[3]2. 2. 비대칭 키 (공개 키)

공개 키로 알려진 비대칭 키는 수학적으로 연결된 두 개의 별개의 키이다. 일반적으로 통신을 위해 함께 사용된다. PKI는 공개 키 암호 방식을 구현하여 디지털 인증서와 함께 공개 키와 개인 키 쌍을 생성하고 관리하기 위한 인프라를 구축하도록 조직에 요구한다.[3]3. 암호화 키 관리

키가 목록화되면, 키 관리는 일반적으로 교환, 저장 및 사용의 세 단계로 구성된다.

하위 섹션에서 이미 키 교환, 저장, 사용에 대해 다루고 있으므로, 이 섹션에서는 각 단계에 대한 간략한 요약만 제공한다.

- '''키 교환''': 보안 통신을 시작하기 전에 암호화 키를 안전하게 교환하는 과정이다. 디피-헬만 키 교환과 같은 방법을 통해 보안되지 않은 채널에서도 안전하게 키를 교환할 수 있다.

- '''키 저장''': 통신 보안을 유지하기 위해 키를 안전하게 보관하는 것이다. 하드웨어 보안 모듈(HSM)이나 신뢰 실행 환경(TEE)과 같은 기술을 사용할 수 있다.

- '''키 사용''': 키를 사용하는 기간과 교체 빈도를 결정하는 것이다. 공격자의 노력을 증가시키고 정보 손실을 제한하기 위해 키는 주기적으로 교체해야 한다.

3. 1. 키 목록 (Inventory)

모든 인증서 및 개인 키 관리 전략의 시작점은 모든 인증서, 해당 위치 및 담당자를 포괄적으로 파악하는 것이다. 다양한 출처의 인증서가 다양한 위치에 다양한 개인 및 팀에 의해 배포되기 때문에 이는 간단한 문제가 아니다. 단일 인증 기관의 목록에만 의존하는 것은 불가능하다. 만료 전에 갱신 및 교체되지 않은 인증서는 심각한 가동 중단 및 중단을 초래할 수 있다.[4]몇 가지 다른 고려 사항은 다음과 같다.

- PCI-DSS와 같은 규정 및 요구 사항은 암호화 키에 대한 엄격한 보안 및 관리를 요구하며, 감사인은 사용 중인 관리 제어 및 프로세스를 점점 더 검토하고 있다.

- 인증서와 함께 사용되는 개인 키는 안전하게 유지해야 하며[5], 권한이 없는 개인이 기밀 통신을 가로채거나 중요한 시스템에 무단으로 액세스할 수 있다. 적절한 역할 분담을 보장하지 못하면 암호화 키를 생성하는 관리자가 이를 사용하여 민감하고 규제된 데이터에 액세스할 수 있다.

- 인증 기관이 손상되거나 암호화 알고리즘이 파손된 경우, 조직은 모든 인증서와 키를 몇 시간 안에 교체할 준비가 되어 있어야 한다.

3. 2. 키 교환

보안 통신을 시작하기 전에 사용자는 암호화에 대한 세부 정보를 설정해야 한다. 경우에 따라 동일한 키를 교환해야 할 수 있다(대칭 키 시스템의 경우). 다른 경우에는 상대방의 공개 키를 소유해야 할 수 있다. 공개 키는 공개적으로 교환할 수 있지만(해당 개인 키는 비밀로 유지됨), 대칭 키는 보안 통신 채널을 통해 교환해야 한다.[6] 이전에는 외교 행낭과 같은 보안 채널을 활용하여 이러한 키를 교환하는 것이 매우 번거로웠다. 대칭 키를 평문으로 교환하면 가로채는 사람이 즉시 키와 암호화된 모든 데이터를 알 수 있다.1970년대에 공개 키 암호화의 발전으로 키 교환이 덜 번거로워졌다. 1975년 디피-헬만 키 교환 프로토콜이 발표된 이후 보안되지 않은 통신 채널을 통해 키를 교환하는 것이 가능해져 배포 중 키 노출 위험이 실질적으로 줄었다. 책 암호와 유사하게 암호화된 메시지에 첨부된 평문으로 키 표시기를 포함할 수 있다. 리하르트 조르게의 암호 담당자가 사용한 암호화 기술은 이러한 유형으로, 통계 매뉴얼의 페이지를 참조했지만 실제로는 암호였다. 독일 국방군 에니그마(Enigma) 암호 기계 대칭 암호화 키는 초창기에 혼합된 유형이었다. 키는 비밀리에 배포된 키 일정과 각 메시지에 대한 사용자가 선택한 세션 키 구성 요소의 조합이었다.

OpenPGP 호환 시스템과 같은 보다 현대적인 시스템에서는 대칭 키 알고리즘에 대한 세션 키가 비대칭 키 알고리즘으로 암호화되어 배포된다. 이 접근 방식은 디피-헬만 키 교환과 같은 키 교환 프로토콜을 사용할 필요조차 없다.

키 교환의 또 다른 방법은 한 키를 다른 키 안에 캡슐화하는 것이다. 일반적으로 마스터 키가 생성되어 일부 보안된 방법을 사용하여 교환된다. 이 방법은 일반적으로 번거롭거나 비용이 많이 든다(예: 마스터 키를 여러 부분으로 나누어 각 부분을 신뢰할 수 있는 택배로 보내는 경우). 마스터 키가 안전하게 교환되면 이후 키를 쉽게 안전하게 교환하는 데 사용할 수 있다. 이 기술은 일반적으로 키 랩이라고 한다. 일반적인 기술은 블록 암호 및 암호화 해시 함수를 사용한다.[6]

관련된 방법은 마스터 키(루트 키라고도 함)를 교환하고 해당 키와 일부 다른 데이터(종종 다변화 데이터라고 함)에서 필요에 따라 보조 키를 파생하는 것이다. 이 방법의 가장 일반적인 용도는 아마도 은행 카드에서 발견되는 것과 같은 스마트 카드 기반 암호 시스템일 것이다. 은행 또는 신용 네트워크는 보안 생산 시설에서 카드 생산 중에 비밀 키를 카드의 보안 키 저장소에 내장한다. 그런 다음 판매 시점에서 카드와 카드 리더는 모두 공유 비밀 키 및 카드별 데이터(예: 카드 일련 번호)를 기반으로 공통 세션 키 집합을 파생할 수 있다. 이 방법은 키가 서로 관련되어야 하는 경우(예: 부서별 키는 부서별 키에 연결되고 개별 키는 부서별 키에 연결됨)에도 사용할 수 있다. 그러나 키를 이런 방식으로 서로 연결하면 공격자가 하나 이상의 키에 대한 정보를 얻게 되므로 보안 침해로 인해 발생할 수 있는 피해가 증가한다. 이는 공격자에 대한 각 키와 관련하여 엔트로피를 줄인다.

최근 방법은 무심사 의사 난수 함수를 사용하여 키 관리 시스템이 키를 볼 수 있는 위치에 있지 않아도 키를 발급한다.[7]

3. 3. 키 저장

키는 분산되어 있더라도 통신 보안을 유지하기 위해 안전하게 저장되어야 한다. 보안은 매우 중요한 문제이며, 이를 위해 다양한 기술이 사용되고 있다. 가장 일반적인 방법은 암호화 애플리케이션이 사용자를 위해 키를 관리하고, 키 사용을 제어하기 위해 접근 비밀번호에 의존하는 것이다. 스마트폰 키리스 액세스 플랫폼의 경우에도 모든 식별 도어 정보를 휴대폰과 서버에서 분리하고 모든 데이터를 암호화하는데, 이는 사용자가 신뢰하는 사람에게만 코드를 제공하는 것과 같다.규제 측면에서 키 저장을 자세히 다루는 경우는 거의 없다. 일부 규정은 '암호화된 데이터와 함께 키를 저장하지 마십시오'와 같은 최소한의 지침을 포함하거나, '키는 안전하게 보관해야 합니다'라고 제안한다. 이에 대한 주목할 만한 예외는 PCI DSS 3.2.1, NIST 800-53 및 NIST 800-57이다.

최적의 보안을 위해, 키는 하드웨어 보안 모듈(HSM)에 저장되거나, 신뢰 실행 환경(TEE, 예를 들어 인텔 SGX) 또는 다자간 연산(MPC)과 같은 기술을 사용하여 보호될 수 있다. 추가적인 대안으로는 TPM (신뢰 플랫폼 모듈), 가상 HSM (일명 "Poor Man's Hardware Security Modules" (pmHSM)), 또는 FPGA(필드 프로그래머블 게이트 어레이)에 지원되는 SoC(시스템 온 칩) 구성을 활용하는 방법이 있다. 키의 실제 값을 손상시키지 않고 저장된 키의 무결성을 검증하기 위해 키 체크섬 값(KCV) 알고리즘을 사용할 수 있다.

3. 4. 키 사용

키 관리는 일반적으로 교환, 저장, 사용의 세 단계로 구성된다. 주요 문제는 키를 사용하는 기간, 즉 교체 빈도이다. 공격자가 필요한 노력을 증가시키기 위해 키는 자주 변경해야 한다. 또한 키 변경 빈도가 증가함에 따라 키가 발견되었을 때 읽을 수 있게 될 저장된 암호화된 메시지 수가 감소하므로 정보 손실도 제한된다. 역사적으로 대칭 키는 키 교환이 매우 어렵거나 간헐적으로만 가능했던 상황에서 오랫동안 사용되었다. 이상적으로는 대칭 키는 각 메시지 또는 상호 작용마다 변경되어 해당 키가 학습(예: 도난, 암호 해독, 또는 사회 공학)된 경우 해당 메시지만 읽을 수 있게 해야 한다.4. 키 관리의 주요 과제

모든 인증서 및 개인 키 관리 전략은 모든 인증서, 해당 위치, 담당자를 포괄적으로 파악하는 것에서 시작한다. 다양한 출처의 인증서가 여러 위치에 다양한 개인 및 팀에 의해 배포되기 때문에 이는 간단한 문제가 아니다. 단일 인증 기관의 목록에만 의존하는 것은 불가능하다. 만료 전에 갱신 및 교체되지 않은 인증서는 심각한 가동 중단 및 중단을 초래할 수 있다. 그 외 몇 가지 고려 사항은 다음과 같다.

- PCI-DSS와 같은 규정 및 요구 사항[4]은 암호화 키에 대한 엄격한 보안 및 관리를 요구하며, 감사인은 사용 중인 관리 제어 및 프로세스를 점점 더 검토하고 있다.

- 인증서와 함께 사용되는 개인 키는 안전하게 유지해야 하며[5], 권한이 없는 개인이 기밀 통신을 가로채거나 중요한 시스템에 무단으로 액세스할 수 있다. 적절한 역할 분담을 보장하지 못하면 암호화 키를 생성하는 관리자가 이를 사용하여 민감하고 규제된 데이터에 액세스할 수 있다.

- 인증 기관이 손상되거나 암호화 알고리즘이 파손된 경우, 조직은 모든 인증서와 키를 몇 시간 안에 교체할 준비가 되어 있어야 한다.

IT 조직이 암호화 키를 제어하고 관리하려고 할 때 직면하는 몇 가지 과제는 다음과 같다.

5. 규정 준수 (Compliance)

모든 인증서 및 개인 키 관리 전략의 시작점은 모든 인증서, 해당 위치 및 담당자를 포괄적으로 파악하는 것입니다. 이는 간단한 문제가 아닌데, 다양한 출처의 인증서가 다양한 위치에 다양한 개인 및 팀에 의해 배포되기 때문입니다. 단일 인증 기관의 목록에만 의존하는 것은 불가능합니다. 만료 전에 갱신 및 교체되지 않은 인증서는 심각한 가동 중단 및 중단을 초래할 수 있습니다.

몇 가지 고려 사항은 다음과 같습니다.

- PCI-DSS와 같은 규정 및 요구 사항[4]은 암호화 키에 대한 엄격한 보안 및 관리를 요구하며, 감사인은 사용 중인 관리 제어 및 프로세스를 점점 더 검토하고 있습니다.

- 인증서와 함께 사용되는 개인 키는 안전하게 유지해야 하며[5], 권한이 없는 개인이 기밀 통신을 가로채거나 중요한 시스템에 무단으로 접근할 수 있습니다. 적절한 역할 분담을 보장하지 못하면 암호화 키를 생성하는 관리자가 이를 사용하여 민감하고 규제된 데이터에 접근할 수 있습니다.

- 인증 기관이 손상되거나 암호화 알고리즘이 파손된 경우, 조직은 모든 인증서와 키를 몇 시간 안에 교체할 준비가 되어 있어야 합니다.

키 관리 컴플라이언스는 키가 안전하게 관리되고 있음을 감독, 보장하며 이를 입증할 수 있는 능력을 의미합니다. 여기에는 다음과 같은 개별 컴플라이언스 도메인이 포함됩니다.

- '''물리적 보안''' – 가장 눈에 띄는 형태의 컴플라이언스로, 시스템 장비를 보호하기 위한 잠긴 문과 감시 카메라 등이 포함될 수 있습니다. 이러한 보호 조치는 키 자료의 인쇄본 및 키 관리 소프트웨어를 실행하는 컴퓨터 시스템에 대한 무단 접근을 방지할 수 있습니다.

- '''논리적 보안''' – 조직을 정보 도난 또는 무단 접근으로부터 보호합니다. 여기에서 암호화 키를 사용하여 데이터를 암호화하며, 암호 해독 키가 없는 사람은 데이터를 사용할 수 없게 됩니다.

- '''인적 보안''' – 이는 정보를 접근할 수 있는 권한을 필요에 따라 엄격하게 제한하여 특정 역할 또는 권한을 인적 자원에 할당하는 것을 포함합니다. 신규 직원에 대한 신원 조사는 물론, 보안을 보장하기 위해 정기적인 역할 변경이 수행되어야 합니다.

컴플라이언스는 지불 카드 산업 데이터 보안 표준(PCI DSS), 건강 보험 이동성 및 책임에 관한 법(HIPAA), 사베인스-옥슬리 법 또는 일반 데이터 보호 규정(GDPR)과 같은 국내 및 국제 데이터 보호 표준 및 규정을 준수하여 달성할 수 있습니다.

6. 키 관리 시스템 (KMS)

키 관리 시스템(KMS)은 '암호화 키 관리 시스템'(CKMS) 또는 '기업 키 관리 시스템'(EKMS)이라고도 하며, 장치 및 애플리케이션용 암호화 키를 생성, 배포, 관리하기 위한 통합된 접근 방식이다. KMS는 키 생성, 배포 및 교체를 위한 백엔드 기능뿐만 아니라, 장치에서 키를 주입하고 저장 및 관리하기 위한 클라이언트 기능을 포함하여 키 보안의 모든 측면을 포괄한다.

6. 1. 표준 기반 키 관리

시스템이 더욱 상호 연결됨에 따라, 다양한 시스템 간에 키를 공유할 필요성이 생겼다. 이를 용이하게 하기 위해, 암호화 키 및 관련 정보를 관리하고 교환하는 데 사용되는 프로토콜을 정의하는 키 관리 표준이 발전해 왔다.6. 2. [[키 관리 상호 운용 프로토콜 (KMIP)]]

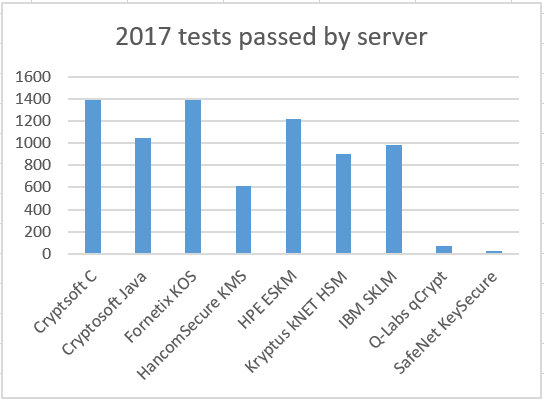

OASIS 표준 기구에서 개발한 확장 가능한 키 관리 프로토콜인 키 관리 상호 운용 프로토콜 (KMIP)은 2010년에 첫 번째 버전이 출시된 이후 지속적으로 개발되고 있다.이 프로토콜은 키 생성 및 배포, 대칭 및 비대칭 키의 전체 수명 주기, 키 래핑, 프로비저닝 방식, 암호화 작업 및 키 관련 메타 데이터를 다룬다. 광범위한 테스트 케이스를 통해 검증되며, 매년 호환 시스템 간 상호 운용성 테스트가 수행된다.

KMIP 표준을 준수하는 약 80개의 제품 목록은 [https://wiki.oasis-open.org/kmip/KnownKMIPImplementations OASIS 웹사이트]에서 확인할 수 있다.

6. 2. 1. KMIP 지원 제품 (Closed Source)

- Bloombase KeyCastle[16]

- Cryptsoft KMIP C 및 Java 서버[17]

- Fornetix Key Orchestration[18]

- Fortanix Data Security Manager[19]

- 퓨처엑스 키 관리[20]

- Gazzang zTrustee[21]

- HP Enterprise Secure Key Manager[22]

- IBM 분산 키 관리 시스템(DKMS)[23]

- IBM 엔터프라이즈 키 관리 재단[24]

- IBM 시큐리티 키 라이프사이클 매니저[25]

- [https://www.ibm.com/cloud/hyper-protect-crypto/ IBM 클라우드 하이퍼 프로텍트 암호화 서비스][26]

- 오라클 키 볼트[27]

- 오라클 키 매니저[28]

- P6R KMIP 클라이언트 SDK[29]

- 퀸테센스랩스 qCrypt 키 및 정책 관리자[30]

- RSA 데이터 보호 관리자[31]

- [https://safenet.gemalto.com/data-encryption/enterprise-key-management/key-secure/ 제멜토(Gemalto)의 SafeNet KeySecure][32]

- 탈레스 키 관리[33]

- 타운센드 보안 얼라이언스 키 매니저[34]

- 베나피 트러스트 보호 플랫폼[35]

- 보메트릭 데이터 보안 플랫폼[36]

6. 3. KMIP 미지원 키 관리 시스템

KMIP를 지원하지 않는 키 관리 시스템은 다음과 같다.==== 오픈 소스 ====

- 바비칸(Barbican) - OpenStack 보안 API.[37]

- 키박스(KeyBox) - 웹 기반 SSH 접근 및 키 관리.[38]

- EPKS - 에코 공개 키 공유(Echo Public Key Share), P2P 커뮤니티에서 암호화 키를 온라인으로 공유하는 시스템.[39]

- Kmc-Subset137[40] - ERTMS/ETCS 철도 애플리케이션용 UNISIG 서브셋-137[41]을 구현하는 키 관리 시스템.

- 프라이버시아이디어(privacyIDEA) - SSH 키 관리를 지원하는 2단계 인증 관리.[42]

- 스트롱키(StrongKey) - 오픈 소스. 2016년 소스포지(SourceForge)에서 마지막으로 업데이트되었다.[43] 홈페이지에 따르면 이 프로젝트는 더 이상 유지 관리되지 않는다.

- 볼트(Vault) - 해시코프(HashiCorp)의 비밀 서버.[44]

- [https://nucypher.com/ 누사이퍼(NuCypher)]

- [https://secrethub.io/ 시크릿허브(SecretHub)] - 종단 간 암호화된 SaaS 키 관리

- [https://infisical.com/ 인피지컬(Infisical)] - 종단 간 오픈 소스 비밀 관리 플랫폼.

==== Closed Source ====

- 아마존 웹 서비스(AWS) 키 관리 서비스(KMS)

- 벨 ID 키 매니저

- 블룸베이스 키캐슬

- 크립토매틱 CKMS

- Doppler SecretOps 플랫폼

- Encryptionizer 키 매니저 (Windows만 해당)

- 구글 클라우드 키 관리

- IBM 클라우드 키 프로텍트

- 마이크로소프트 애저 키 볼트

- 포티코어 가상 프라이빗 데이터

- SSH 커뮤니케이션 시큐리티 유니버설 SSH 키 매니저

- Akeyless Vault

6. 3. 1. 오픈 소스

- 바비칸(Barbican) - OpenStack 보안 API.[37]

- 키박스(KeyBox) - 웹 기반 SSH 접근 및 키 관리.[38]

- EPKS - 에코 공개 키 공유(Echo Public Key Share), P2P 커뮤니티에서 암호화 키를 온라인으로 공유하는 시스템.[39]

- Kmc-Subset137[40] - ERTMS/ETCS 철도 애플리케이션용 UNISIG 서브셋-137[41]을 구현하는 키 관리 시스템.

- 프라이버시아이디어(privacyIDEA) - SSH 키 관리를 지원하는 2단계 인증 관리.[42]

- 스트롱키(StrongKey) - 오픈 소스. 2016년 소스포지(SourceForge)에서 마지막으로 업데이트되었다.[43] 홈페이지에 따르면 이 프로젝트는 더 이상 유지 관리되지 않는다.

- 볼트(Vault) - 해시코프(HashiCorp)의 비밀 서버.[44]

- [https://nucypher.com/ 누사이퍼(NuCypher)]

- [https://secrethub.io/ 시크릿허브(SecretHub)] - 종단 간 암호화된 SaaS 키 관리

- [https://infisical.com/ 인피지컬(Infisical)] - 종단 간 오픈 소스 비밀 관리 플랫폼.

6. 3. 2. Closed Source

- 아마존 웹 서비스(AWS) 키 관리 서비스(KMS)

- 벨 ID 키 매니저

- 블룸베이스 키캐슬

- 크립토매틱 CKMS

- Doppler SecretOps 플랫폼

- Encryptionizer 키 매니저 (Windows만 해당)

- 구글 클라우드 키 관리

- IBM 클라우드 키 프로텍트

- 마이크로소프트 애저 키 볼트

- 포티코어 가상 프라이빗 데이터

- SSH 커뮤니케이션 시큐리티 유니버설 SSH 키 매니저

- Akeyless Vault

6. 4. KMS 보안 정책

미국 국립표준기술연구소(NIST)에 의해 정의된 키 관리 시스템의 보안 정책은 키 관리 시스템이 지원하는 키와 메타데이터를 보호하는 데 사용되는 규칙을 제공한다.[14] 이 정책은 다음을 보호하기 위해 정보에 대한 규칙을 설정하고 지정해야 한다.이러한 보호는 키가 작동하게 되는 시점부터 제거될 때까지의 전체 키 수명 주기를 포함한다.[1]

6. 5. 자체 암호화/키 (BYOE/BYOK)

'''자체 암호화'''(BYOE) 또는 '''자체 키'''(BYOK)는 퍼블릭 클라우드 고객이 자체 암호화 소프트웨어를 사용하고 자체 암호화 키를 관리할 수 있도록 하는 클라우드 컴퓨팅 보안 모델을 의미한다.[1]이 보안 모델은 일반적으로 핵심 키가 타사(클라우드 제공업체)에 전달되고 키 소유자가 키 생성, 순환 및 공유와 관련된 운영 부담을 여전히 안고 있기 때문에 마케팅 전략으로 간주된다.[1]

7. 특수 목적 키 관리

특수 목적 키 관리는 특정한 보안 요구 사항을 충족하기 위해 설계된 키 관리 시스템을 의미한다. 공개 키 기반 구조(PKI)와 멀티캐스트 그룹 키 관리가 그 예시이다.

7. 1. 공개 키 기반 구조 (PKI)

공개 키 기반 구조는 계층적 디지털 인증서를 사용하여 인증을 제공하고 공개 키를 사용하여 암호화를 제공하는 키 관리 시스템의 한 종류이다. PKI는 월드 와이드 웹 트래픽에 사용되며, 일반적으로 보안 소켓 계층(SSL) 및 전송 계층 보안(TLS) 형태로 사용된다.7. 2. 멀티캐스트 그룹 키 관리

멀티캐스트 통신에서는 발신자가 메시지를 한 번 보내면 모든 사용자가 해당 메시지를 받게 된다. 멀티캐스트 그룹 통신의 주요 문제점은 보안이다. 보안을 강화하기 위해 사용자에게 다양한 키를 제공하며, 사용자는 이 키를 사용하여 메시지를 암호화하고 비밀리에 보낼 수 있다. IETF.org는 그룹 키 관리의 과제를 논의하는 "멀티캐스트 보안(MSEC) 그룹 키 관리 아키텍처"라는 제목의 RFC 4046을 발표했다.[56]8. 한국의 암호화 키 관리 관련 법규 및 현황 (추가)

(내용 없음)

참조

[1]

웹사이트

What Is Key Management? A CISO Perspective

http://www.cryptomat[...]

Cryptomathic

2016-05-30

[2]

간행물

Key Management

Springer Nature Switzerland

2023

[3]

서적

Corporate Computer Security

Pearson

2015

[4]

웹사이트

Official PCI Security Standards Council Site - Verify PCI Compliance, Download Data Security and Credit Card Security Standards

https://www.pcisecur[...]

2022-02-16

[5]

웹사이트

How do you manage encryption keys and certificates in your organization?

https://www.linkedin[...]

2023-09-25

[6]

웹사이트

Block Cipher - an overview {{!}} ScienceDirect Topics

https://www.scienced[...]

2020-12-12

[7]

서적

Proceedings of the 2019 ACM SIGSAC Conference on Computer and Communications Security

2024-01-27

[8]

웹사이트

An ancient technology gets a key makeover

http://www.crainsnew[...]

Crain's New York

2015-05-19

[9]

웹사이트

Lost in translation: encryption, key management, and real security

https://cloud.google[...]

2021-09-16

[10]

서적

2018 IEEE World Congress on Services (SERVICES)

2018-07

[11]

서적

Proceedings of the 9th Latin America Networking Conference

Association for Computing Machinery

2016-10-13

[12]

서적

2017 International Conference on ReConFigurable Computing and FPGAs (ReConFig)

2017-12

[13]

웹사이트

Security Policy and Key Management: Centrally Manage Encryption Key

http://www.slideshar[...]

Slideshare.net

2013-08-06

[14]

웹사이트

Simplifying the Complex Process of Auditing a Key Management System for Compliance

http://www.cryptomat[...]

Cryptomathic

2016-05-30

[15]

웹사이트

Buyer's Guide to Choosing a Crypto Key Management System

https://www.cryptoma[...]

Cryptomathic

2018-03-12

[16]

웹사이트

Bloombase KeyCastle - Enterprise Key Life-Cycle Management - Bloombase - Intelligent Storage Firewall

https://www.bloombas[...]

[17]

웹사이트

Cryptsoft

http://www.cryptsoft[...]

Cryptsoft

2013-08-06

[18]

웹사이트

VaultCore - Encryption Key Management Platform | Fornetix

http://fornetix.com/[...]

2019-08-29

[19]

웹사이트

Fortanix Data Security Manager

https://www.fortanix[...]

Fortanix

2022-06-02

[20]

웹사이트

Futurex Key Management Servers

http://www.futurex.c[...]

Futurex.com

2016-08-18

[21]

웹사이트

Gazzang zTrustee

http://www.gazzang.c[...]

Gazzang.com

2013-08-06

[22]

웹사이트

Data Encryption - Enterprise Secure Key Manager | HP® Official Site

http://h17007.www1.h[...]

H17007.www1.hp.com

2013-08-06

[23]

웹사이트

IBM Enterprise Key Management Foundation (EKMF)

http://www-03.ibm.co[...]

03.ibm.com

2013-08-06

[24]

웹사이트

IBM Enterprise Key Management Foundation

http://public.dhe.ib[...]

2013-02-08

[25]

서적

Data-at-rest Encryption for the IBM Spectrum Accelerate Famil

https://books.google[...]

2017-06-12

[26]

웹사이트

Getting started with IBM Cloud Hyper Protect Crypto Services

https://cloud.ibm.co[...]

[27]

웹사이트

Key Manager | Database

http://www.oracle.co[...]

Oracle

2018-08-28

[28]

웹사이트

Key Manager | Storage

http://www.oracle.co[...]

Oracle

2013-08-06

[29]

웹사이트

P6R

https://www.p6r.com/[...]

P6R

2015-05-11

[30]

웹사이트

qCrypt

http://www.quintesse[...]

Quintessencelabs.com

2016-04-01

[31]

웹사이트

RSA Data Protection Manager - Data Encryption, Key Management

http://www.emc.com/s[...]

EMC

2013-08-06

[32]

웹사이트

Cryptographic Key Management System - Gemalto's SafeNet KeySecure

https://safenet.gema[...]

Safenet.Gemalto.com

2013-08-06

[33]

웹사이트

Key Management: keyAuthority - a proven solution for centralizing key management

http://www.thales-es[...]

Thales-esecurity.com

2013-08-06

[34]

웹사이트

Encryption Key Management | Encryption Key Management, Cloud Security, Data Protection

http://townsendsecur[...]

Townsendsecurity.com

2013-08-06

[35]

웹사이트

What We do – Venafi

https://www.venafi.c[...]

2014-09-27

[36]

웹사이트

Vormetric Data Security Platform

https://web.archive.[...]

Vormetric.com

2015-12-15

[37]

웹사이트

Barbican - OpenStack

https://wiki.opensta[...]

[38]

문서

SSHKeyBox - Services and Products

http://sshkeybox.com[...]

[39]

웹사이트

Big Seven Crypto Study - Wikibooks, open books for an open world

https://web.archive.[...]

2016-07-16

[40]

웹사이트

KMC-Subject137 Library Project

http://www.kmc-subse[...]

2024-07-14

[41]

웹사이트

On-line Key Management FFFIS

http://www.era.europ[...]

[42]

문서

Authentication System privacyIDEA

http://privacyidea.o[...]

[43]

웹사이트

StrongKey

http://sourceforge.n[...]

2016-04-06

[44]

문서

Manage secrets and protect sensitive data with Vault

http://vaultproject.[...]

[45]

웹사이트

Key Management Service (AWS KMS) - Amazon Web Services (AWS)

https://aws.amazon.c[...]

[46]

웹사이트

Key Management System

https://archive.toda[...]

Bell ID

2014-01-17

[47]

웹사이트

Bloombase KeyCastle - Enterprise Key Life-Cycle Management - Bloombase - Intelligent Storage Firewall

https://www.bloombas[...]

[48]

웹사이트

Cryptomathic Key Management System

http://www.cryptomat[...]

Cryptomathic

2015-04-20

[49]

웹사이트

Doppler ! SecretOps Platform

https://www.doppler.[...]

2022-08-26

[50]

웹사이트

IBM Cloud Docs

https://cloud.ibm.co[...]

[51]

웹사이트

What is Azure Key Vault?

https://azure.micros[...]

2022-12-18

[52]

웹사이트

About Virtual Private Data

https://web.archive.[...]

Porticor.com

2013-08-06

[53]

웹사이트

UKM Zero Trust SSH Encryption Key Management

http://www.ssh.com/p[...]

[54]

웹사이트

Encryption & Key Management Overview

https://docs.akeyles[...]

[55]

웹사이트

NIST Special Publication 800 -130: A Framework for Designing Cryptographic Key Management Systems

http://nvlpubs.nist.[...]

National Institute of Standards and Technology

2016-05-30

[56]

간행물

Multicast Security (MSEC) Group Key Management Architecture

https://tools.ietf.o[...]

2005-04-01

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com