루트킷

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

루트킷은 유닉스 계열 운영체제에서 시작된, 시스템 관리 도구를 악의적으로 수정하여 사용자의 권한을 탈취하고 악성 행위를 숨기는 데 사용되는 기술이다. 초기에는 시스템 관리자에게 숨겨진 루트 권한을 획득하는 데 사용되었으며, 시간이 지나면서 윈도우, macOS 등 다양한 운영체제로 확산되었다. 루트킷은 은폐 방식과 실행 위치에 따라 사용자 모드, 커널 모드, 부트킷, 하이퍼바이저 레벨, 펌웨어 및 하드웨어 등 다양한 형태로 존재하며, 백도어 설치, 악성코드 은폐, 좀비 컴퓨터화 등 다양한 악의적인 용도로 활용된다. 루트킷은 탐지가 어렵지만, 시그니처 기반, 무결성 검사, 차이 기반, 행위 기반 탐지 등 다양한 기술을 통해 탐지할 수 있으며, 운영체제 재설치 등을 통해 제거할 수 있다. 시스템 보안 강화, 보안 부팅 기술 적용, 원격 서버 증명 등 예방 조치를 통해 루트킷 감염을 방지할 수 있다.

더 읽어볼만한 페이지

- 루트킷 - 직접 커널 객체 조작

직접 커널 객체 조작(DKOM)은 루트킷이 커널 객체를 직접 조작하여 프로세스를 숨기거나 권한을 상승시키는 기술로, 탐지가 어렵고 악성 행위에 활용될 수 있다. - 루트킷 - 백도어

백도어는 시스템 보안을 우회하여 특정 기능에 접근하도록 의도적으로 만들어진 통로로, 악의적 사용자에 의해 무단 접근 및 정보 탈취에 악용될 수 있으며, 웜이나 트로이 목마 형태로 나타나 개인 정보 유출 및 시스템 제어 탈취와 같은 심각한 보안 문제를 야기한다. - 악성 소프트웨어 - 스파이웨어

스파이웨어는 사용자의 동의 없이 설치되어 개인 정보를 수집하거나 시스템을 감시하며, 다양한 형태로 존재하여 광고 표시, 정보 탈취, 시스템 성능 저하 등의 피해를 유발하는 악성 프로그램이다. - 악성 소프트웨어 - 화이트리스트

화이트리스트는 특정 대상만 허용하고 나머지는 차단하는 접근 제어 목록으로, 정보보안, 무역, 금융 등 다양한 분야에서 활용되지만, 목록 선정 기준의 불명확성, 사회적 문제점 등의 위험성으로 투명하고 엄격한 관리가 필요하다. - 암호 공격 - 재전송 공격

재전송 공격은 유효한 데이터 전송을 가로채 재사용하여 권한 없는 접근을 시도하는 사이버 공격으로, 세션 ID, 일회용 비밀번호, 타임스탬핑 등을 통해 방지할 수 있으며, IoT 장치와 같은 시스템에서 보안 위험을 초래할 수 있다. - 암호 공격 - 랜섬웨어

랜섬웨어는 컴퓨터 시스템 접근을 제한하고 금전을 요구하는 악성 소프트웨어이며, 암호화 기술을 활용하여 파일 접근을 막고, 비트코인 등장 이후 피해가 급증했으며, 이중 갈취 및 서비스형 랜섬웨어 형태로 진화하여 기업과 기관을 대상으로 공격하고, 파일 암호화, 시스템 잠금, 데이터 유출 등의 피해를 발생시킨다.

| 루트킷 | |

|---|---|

| 개요 | |

| 유형 | 악성 소프트웨어 |

| 목적 | 컴퓨터 시스템에 대한 비인가 접근 및 제어 |

| 특징 | 시스템 동작을 숨기거나 위장 루트 권한 획득 (권한 상승) 악의적인 활동 수행 |

| 은폐 기술 | 파일 숨김 프로세스 숨김 레지스트리 변경 숨김 네트워크 활동 숨김 |

| 작동 방식 | |

| 감염 | 취약점 이용 악성 첨부 파일 소셜 엔지니어링 |

| 설치 | 시스템 깊숙이 침투하여 정상적인 시스템 파일 대체 |

| 권한 획득 | 시스템 루트 권한 획득 |

| 악의적 활동 | 데이터 도용 시스템 손상 원격 제어 DoS 공격 실행 |

| 탐지 및 제거 | |

| 탐지 | 무결성 검사 행위 분석 안티바이러스 소프트웨어 |

| 제거 | 전용 제거 도구 사용 시스템 재설치 |

| 주의 사항 | 윈도우즈에서는 루트킷을 제거하는 것이 어려울 수 있음 루트킷은 기존의 안티바이러스 소프트웨어로 탐지하기 어려울 수 있음 |

| 종류 | |

| 커널 루트킷 | 시스템 커널에 직접 침투 가장 강력하고 탐지하기 어려움 |

| 사용자 모드 루트킷 | 사용자 응용 프로그램 수준에서 동작 커널 루트킷보다 탐지하기 쉬움 |

| 부트킷 | 시스템 부팅 과정에서 실행 운영 체제 로드 전에 활성화 |

| 펌웨어 루트킷 | 하드웨어 펌웨어에 설치 가장 탐지하기 어려움 |

| 추가 정보 | |

| 참고 자료 | 카스퍼스키 루트킷 설명 사이버 보안 개요 맥아피 루트킷 관련 자료 |

| 관련 위협 | 백도어, 트로이 목마 , 악성 소프트웨어 |

2. 역사

루트 권한을 부여하는, 악의적으로 수정된 유닉스 계열 운영 체제용 관리 도구 집합을 가리키는 "루트킷"(rootkit)이라는 용어는, 원래 침입자가 시스템 관리자에게 시스템을 확인받더라도 "root" 권한을 유지하기 위해, 일반적으로 표시되는 침입 흔적을 숨기도록 재컴파일된 유닉스(Unix) 소프트웨어들을 가리키는 말이었다.[3] 침입자가 시스템의 표준 관리 도구를 루트킷으로 바꾸면, 시스템에 대한 루트 접근 권한을 획득하는 동시에 합법적인 시스템 관리자에게 이러한 활동을 숨길 수 있었다. 이러한 초기 루트킷들은 Tripwire와 같이 동일한 정보에 접근하기 위해 손상되지 않은 도구를 사용하여 쉽게 탐지할 수 있었다.[4][42]

루트킷은 은폐 방식과 동작 위치에 따라 여러 종류로 나뉜다. 권한 수준에 따라 펌웨어부터 사용자 기반까지 다양한 레벨에서 동작하며, 사용자 모드와 커널 모드를 결합한 하이브리드 형태도 존재한다.[105]

1990년, 레인 데이비스와 스티븐 데이크는 썬 마이크로시스템즈(Sun Microsystems)의 SunOS 유닉스 운영 체제를 위해 최초로 알려진 루트킷을 작성했다.[5] 1983년 튜링상을 수상하며 행한 강연에서 벨 연구소(Bell Labs)의 켄 톰프슨(Ken Thompson)은 유닉스의 창시자 중 한 명으로서 유닉스 배포판에서 C 컴파일러를 훼손하는 방법에 대해 이론을 제시하고 그 악용 사례를 논의했는데, 수정된 컴파일러는 유닉스 `login` 명령어를 컴파일하려는 시도를 감지하여 사용자의 올바른 암호뿐만 아니라 공격자만 알고 있는 추가적인 "백도어" 암호를 허용하는 변경된 코드를 생성한다. 또한, 컴파일러는 새 버전의 컴파일러를 컴파일하려는 시도를 감지하고 동일한 악용 코드를 새 컴파일러에 삽입한다. `login` 명령어 또는 업데이트된 컴파일러의 소스 코드를 검토해도 악성 코드는 발견되지 않는다.[6] 이 악용 사례는 루트킷과 동일했다.

1986년에 발견된 최초의 기록된 컴퓨터 바이러스는 개인용 컴퓨터를 표적으로 삼았고, 자신을 숨기기 위해 은폐 기술을 사용했다. 브레인 바이러스(Brain virus)는 부트 섹터를 읽으려는 시도를 가로채 디스크의 다른 위치로 리다이렉트했고, 그곳에는 원래 부트 섹터의 복사본이 보관되어 있었다.[7] 시간이 지남에 따라 DOS 바이러스 은폐 방법은 더욱 정교해졌다. 고급 기술에는 파일의 무단 수정을 숨기기 위해 저수준 디스크 INT 13H BIOS 인터럽트 호출을 후킹하는 것이 포함되었다.[7]

윈도우 NT 운영 체제를 대상으로 한 최초의 악성 루트킷은 1999년에 등장했는데, 그렉 호글런드(Greg Hoglund)가 만든 ''NTRootkit''이라는 트로이 목마였다.[17] 이어 2003년에는 ''HackerDefender''가 등장했다.[7] 맥 OS X를 대상으로 한 최초의 루트킷은 2009년에 등장했고,[8] 스턱스넷 웜은 프로그래머블 로직 컨트롤러(PLC)를 대상으로 한 최초의 루트킷이었다.[9]

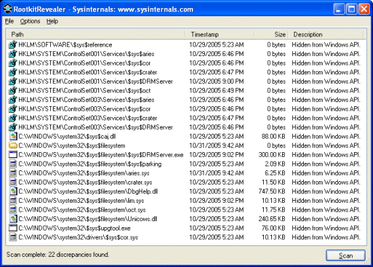

2005년, 소니 BMG는 First 4 Internet이 개발한 확장된 복사 방지(Extended Copy Protection)라는 복사 방지 및 디지털 저작권 관리(DRM) 소프트웨어가 포함된 CD를 출시했는데, 이 소프트웨어에는 음악 플레이어가 포함되어 있었지만, 사용자가 CD에 접근하는 것을 제한하는 루트킷을 자동으로 설치했다.[10] 루트킷 탐지 도구 RootkitRevealer를 개발한 소프트웨어 엔지니어 마크 루시노비치(Mark Russinovich)가 자신의 컴퓨터에서 이 루트킷을 발견했다.[7] 이로 인한 사건은 루트킷에 대한 대중의 인식을 높였다.[11] 루트킷은 스스로를 숨기기 위해 "$sys$"로 시작하는 모든 파일을 사용자에게 숨겼다. 루시노비치의 보고서 직후, 영향을 받은 시스템에 있는 기존 루트킷을 악용하는 악성 프로그램이 나타났다.[7] 한 BBC 분석가는 이를 "홍보 악몽"이라고 불렀다.[12] 소니 BMG는 루트킷을 제거하기 위한 패치를 배포했지만, 이는 사용자를 더 심각한 취약성에 노출시켰다.[13] 결국 회사는 CD를 리콜했고, 미국에서는 소니 BMG를 상대로 집단 소송이 제기되었다.[14]

2004~2005년 그리스 도청 사건(그리스 워터게이트라고도 불림)[15]은 그리스 정부와 고위 공무원 100명 이상의 보더폰 그리스(Vodafone Greece) 네트워크에 속한 휴대전화 100대 이상을 불법으로 도청한 사건이다. 도청은 2004년 8월 초에 시작되어 범인의 신원을 밝히지 못한 채 2005년 3월에 종료되었다. 침입자들은 에릭슨의 AXE 교환기를 대상으로 루트킷을 설치했다. ''IEEE 스펙트럼(IEEE Spectrum)''에 따르면, 이는 "특수 목적 시스템(이 경우 에릭슨 전화 교환기)에서 루트킷이 발견된 최초의 사례"였다.[16] 이 루트킷은 교환기가 실행 중인 동안 메모리를 패치하고, 감사 로그를 비활성화하면서 도청을 활성화하고, 활성 프로세스와 활성 데이터 블록을 나열하는 명령을 패치하며, 데이터 블록 체크섬 검증 명령을 수정하도록 설계되었다. "백도어"를 통해 시스템 관리자(sysadmin) 권한을 가진 운영자가 교환기의 트랜잭션 로그, 경고 및 감시 기능과 관련된 액세스 명령을 비활성화할 수 있었다.[16] 루트킷은 침입자가 잘못된 업데이트를 설치한 후 발견되었는데, 이로 인해 SMS 문자가 전달되지 않아 자동 오류 보고서가 생성되었다. 에릭슨 엔지니어들이 결함을 조사하기 위해 파견되었고, 감시 중인 전화번호 목록과 함께 루트킷 및 불법 감시 소프트웨어가 포함된 숨겨진 데이터 블록을 발견했다.

현재는 이 용어가 유닉스 계열 운영체제에 국한되지 않고, Microsoft Windows와 같은 비유닉스 계열 운영체제("root" 계정은 존재하지 않지만)에서도 유사한 작업을 수행하는 도구에 널리 사용되고 있다.

3. 종류

초기 루트킷은 유닉스 계열 운영 체제에서 루트 권한을 얻기 위한 도구 집합을 의미했다.[3] 1990년 썬 마이크로시스템즈의 SunOS를 위한 최초의 루트킷이 작성되었고,[5] 켄 톰프슨은 C 컴파일러를 훼손하여 백도어를 만드는 방법을 제시하기도 했다.[6]

개인용 컴퓨터를 대상으로 한 최초의 컴퓨터 바이러스는 브레인 바이러스로, 은폐 기술을 사용했다.[7] 이후 윈도우 NT를 대상으로 한 ''NTRootkit'',[17] ''HackerDefender''[7] 등의 루트킷이 등장했으며, 맥 OS X와 프로그래머블 로직 컨트롤러(PLC)를 대상으로 한 루트킷도 나타났다.[8][9]

루트킷은 크게 커널 레벨 루트킷과 응용 프로그램 레벨 루트킷으로 나뉜다. 커널 레벨 루트킷은 커널 코드에 추가 코드를 추가하거나 변조하여 백도어를 은폐한다. 응용 프로그램 레벨 루트킷은 일반 응용 프로그램을 변조하거나 가짜로 대체한다.[92]

3. 1. 사용자 모드 루트킷

사용자 모드 루트킷은 다른 응용 프로그램과 마찬가지로 사용자 권한으로 링 3에서 실행되며, 저수준 시스템 프로세스로 실행되지 않는다.[81] 이들은 API의 표준 행동을 가로채고 수정하기 위한 가능한 수많은 설치 매개들을 갖는다. 몇몇은 동적으로 연결된 라이브러리(예: Windows의 .DLL 파일 또는 Mac OS X의 .dylib 파일)를 다른 프로세스에 삽입함으로써 어느 대상 프로세스에서도 실행될 수 있게 한다; 다른 충분한 권한을 가진 것들은 간단하게 대상 애플리케이션의 메모리를 덮어쓴다. 삽입 메커니즘은 다음과 같다.[81]

몇 가지 알려진 사용자 모드 루트킷은 다음과 같다:3. 2. 커널 모드 루트킷

커널 모드 루트킷은 운영 체제의 핵심 부분인 커널 영역에서 동작하며, 시스템 전체를 제어할 수 있다. 대부분의 운영체제는 커널 모드 디바이스 드라이버를 지원하는데, 커널 모드 루트킷은 주로 리눅스에서는 적재 가능 커널 모듈, 윈도우에서는 디바이스 드라이버 형태로 개발된다.[108] 이러한 루트킷은 제한 없는 보안 접근 권한을 가지지만, 버그가 발생하기 쉽고, 이 버그는 시스템 안정성에 심각한 영향을 미쳐 루트킷이 발견될 수 있다.[108]

커널 루트킷은 운영 체제와 같은 보안 수준에서 동작하기 때문에 탐지 및 제거가 매우 어렵다. 바이러스 검사 소프트웨어와 같은 시스템에서 실행되는 모든 소프트웨어도 취약하며,[109] 시스템의 어떤 부분도 신뢰할 수 없게 된다.

커널 모드 루트킷은 직접 커널 객체 조작(DKOM) 기법을 사용하여 윈도우 커널에서 데이터 구조를 수정하여 프로세스를 숨길 수 있다.[110] 또한 시스템 서비스 서술자 테이블(SSDT)을 후킹하거나, 사용자 모드와 커널 모드 사이의 게이트를 수정하여 자신을 은폐할 수 있다.[111] 리눅스 운영 체제에서도 루트킷은 ''시스템 호출 테이블''을 수정하여 커널 기능을 전복시킬 수 있다.[112] 루트킷이 다른 악성코드나 감염된 파일의 원본을 숨기기 위해 암호화된 파일 시스템을 생성하는 경우도 흔하다.[113]

이러한 위협에 대응하기 위해 운영 체제는 발전하고 있다. 예를 들어, 마이크로소프트 윈도우의 64비트 버전은 모든 커널 수준 드라이버에 의무적인 서명을 구현하여 신뢰할 수 없는 코드가 최고 권한으로 실행되는 것을 어렵게 한다.[114]

그렉 호글런드가 1999년에 만든 ''NTRootkit''이라는 트로이 목마는 윈도우 NT 운영 체제를 대상으로 한 최초의 악성 루트킷이었다.[17]

3. 2. 1. 부트킷

부트킷은 커널 모드 루트킷의 일종으로, 시스템 부팅 과정에 개입하여 운영 체제가 로드되기 전에 실행된다. 마스터 부트 레코드(MBR), 볼륨 부트 레코드(VBR) 또는 부트 섹터 같은 시작 코드를 감염시켜 전체 디스크 암호화를 공격하는 데 사용될 수 있다.[115][116][117][118] 일반적으로 악성코드 로더는 커널이 로드될 때 보호 모드로 이행하려 하며, 그로 인해 커널을 전복시킬 수 있다.

부트킷 공격에 대한 유일한 알려진 방어는 시스템에 대한 비인가된 물리적 접근을 예방하거나 부트 경로를 보호하기 위한 신뢰 플랫폼 모듈을 사용하는 것이다.[119]

3. 3. 하이퍼바이저 레벨 루트킷

하이퍼바이저 레벨 루트킷은 가상화 기술을 이용하여 운영 체제보다 더 낮은 레벨에서 동작한다. 인텔 VT 또는 AMD-V 같은 하드웨어 가상화 기능을 악용하여 링 -1에서 실행되고 대상 운영 체제를 가상 머신으로 호스팅한다. 이를 통해 루트킷은 원래 운영 체제에서 수행하는 하드웨어 호출을 가로챌 수 있다.[120] 일반적인 하이퍼바이저와 달리 운영 체제 전에 로드될 필요가 없고, 가상 머신에 프로모트하기 전에 운영 체제에 로드될 수 있다.[120] 하이퍼바이저 루트킷은 전복시키기 위해 대상의 커널을 수정할 필요가 없다. 하지만, CPU 명령어에서 시간 차이가 탐지될 수 있는 등 게스트 운영 체제에 의해서 탐지될 수 없는 것을 의미하지 않는다.[120]

2009년에 마이크로소프트와 노스캐롤라이나 주립 대학교의 연구원들은 Hooksafe라고 불리는 하이퍼바이저 계층 안티 루트킷을 입증하였으며, 이것은 커널 모드 루트킷에 대한 일반적인 보호를 제공한다.[121]

윈도우 10은 "디바이스 가드"라고 불리는 새로운 특징을 도입하였으며, 이것은 루트킷 형식의 악성코드에 대한 운영 체제의 독립적인 외부 보호를 제공하기 위해 가상화의 장점을 이용한다.[122]

3. 4. 펌웨어 및 하드웨어 루트킷

펌웨어 루트킷은 하드웨어에서 일관적인 악성코드 이미지를 만들기 위해 라우터, 네트워크 카드,[123] 하드 디스크 드라이브 또는 시스템 BIOS[106] 같은 장치나 플랫폼 펌웨어를 사용한다. 펌웨어는 일반적으로 코드 무결성 검사가 이루어지지 않기 때문에 루트킷이 펌웨어에 숨는다.[46] [81] [47]

4. 기능 및 용도

현대 루트킷은 주로 시스템에 몰래 침투하여 악성 코드를 숨기거나, 공격자에게 지속적인 접근 권한을 제공하는 데 사용된다.[98] 대부분의 루트킷은 악성 페이로드와 함께 제공되기 때문에 악성 소프트웨어로 분류된다. 페이로드는 사용자 계정 정보, 신용카드 정보, 컴퓨팅 자원 등을 몰래 훔치거나, 기타 허가받지 않은 행동을 할 수 있다.[99]

하지만 일부 루트킷은 사용자가 의도적으로 설치하는 경우도 있으며, 유용한 기능을 제공하기도 한다. 예를 들어, 비디오 게임의 저작권 보호를 우회하거나, 온라인 게임에서 부정행위를 돕거나, 도난 방지 기능을 제공하는 경우가 있다.[100],[103],[104]

4. 1. 기능

일반적인 루트킷은 로그인, 프로세스, 파일, 로그 등을 숨긴다. 터미널이나 네트워크, 키보드로부터의 데이터 입력을 가로챌 수도 있다. 많은 경우, 루트킷은 트로이 목마이기도 하다.4. 2. 용도

현대 루트킷은 접근 권한을 높이는 대신, 숨겨진 기능을 추가하여 다른 소프트웨어가 악성 페이로드를 탐지하지 못하게 한다.[98] 대부분의 루트킷은 악성 소프트웨어로 분류되는데, 이는 함께 제공되는 페이로드가 악의적이기 때문이다. 예를 들어, 페이로드는 사용자 계정, 신용 카드 정보, 컴퓨팅 자원을 몰래 훔치거나 다른 허가받지 않은 행동을 할 수 있다. 그러나 일부 루트킷은 사용자에 의해 유틸리티 애플리케이션으로 간주될 수도 있다.루트킷과 그 페이로드는 다양한 용도로 사용된다.

- 공격자가 백도어를 통해 시스템에 대한 완전한 접근 권한을 얻도록 하여, 허가받지 않은 접근을 허용한다. 유닉스 계열 시스템에서는 /bin/login 프로그램, 윈도우에서는 GINA와 같은 로그인 메커니즘을 변경하여 이를 수행한다. 이 대체 프로그램은 정상적으로 작동하는 것처럼 보이지만, 비밀 로그인 조합을 허용하여 공격자가 관리자 권한으로 시스템에 직접 접근할 수 있게 한다. 이는 표준 인증 및 인가 메커니즘을 우회함으로써 가능하다.

- 키로거와 컴퓨터 바이러스 같은 악성 소프트웨어를 숨겨 비밀번호를 훔친다.[99]

- 다른 컴퓨터를 공격하기 위해 특정 머신을 좀비 컴퓨터로 만든다. (공격은 공격자의 시스템이 아니라 좀비 컴퓨터를 통해 수행된다.) "좀비" 컴퓨터는 일반적으로 서비스 거부 공격을 수행할 수 있는 다수의 봇넷의 구성원이다.

- 디지털 권리 관리를 강화한다.

어떤 경우에는 루트킷이 필요한 기능을 제공하며, 사용자가 의도적으로 설치하기도 한다.

- 온라인 게임에서 부정행위를 숨긴다.[100]

- 허니팟에서 공격을 탐지한다.[101]

- 에뮬레이션 소프트웨어와 보안 소프트웨어를 강화한다.[102] 데몬 툴즈는 시큐롬과 같은 복사 방지 메커니즘을 무력화하는 데 사용되는 악의적이지 않은 루트킷의 상업적 예시이다. 카스퍼스키 안티바이러스도 악의적인 행동으로부터 자신을 보호하기 위해 루트킷과 비슷한 기법을 사용한다.

- 도난 방지 보호: 노트북은 BIOS 기반 루트킷을 통해 주기적으로 감시하고 도난당한 후에도 정보가 사라지지 않게 해준다.[103]

- 마이크로소프트 정품 인증[104]

5. 설치 및 은폐

루트킷은 보안 취약점을 악용하거나, 사용자를 속여 설치되도록 하는 (트로이 목마) 방식을 통해 설치된다.[108] 최소 권한 원칙이 적용되지 않으면 루트킷 설치가 더 쉬워진다.[108]

설치 후, 루트킷은 표준 운영 체제 보안 도구 및 API를 무력화하거나 회피하여 자신의 존재를 숨긴다.[125] 운영 체제의 핵심 부분을 수정하고, 실행 중인 프로세스와 시스템 파일 등을 숨긴다.[125]

일부 루트킷은 직원 감시용으로 설치될 수도 있다.[124]

루트킷은 안티바이러스 소프트웨어의 탐지를 피하기 위해 다형성, 은폐 기법, 재생 등의 기술을 사용한다.[127] 가상 머신에 설치되는 것을 거부하는 방식으로 안티바이러스의 분석을 어렵게 하기도 한다.[127]

6. 탐지

루트킷 탐지는 운영 체제가 이미 손상되었을 가능성이 있기 때문에 매우 어렵다.[126] 실행 중인 프로세스 목록이나 디렉토리의 파일을 요청하는 것과 같은 행동은 예상과 같이 행동한다고 신뢰할 수 없다.[126] 즉, 감염된 시스템에서 동작 중인 루트킷 탐지기들은 단지 커널에서 루트킷보다 낮은 수준에서 실행될 때 탐지할 수 있다.[108]

탐지는 여러 가지 접근법을 가질 수 있는데, 시그니처(안티 바이러스 소프트웨어), 무결성 검사(디지털 서명), 차이 기반 탐지(예상 결과와 실제 결과와의 비교), 행위 기반 탐지(CPU 사용이나 네트워크 트래픽 감시) 등이 있다.[126] 커널 모드 루트킷의 경우, 탐지는 악성코드가 시스템 행위를 전복시키는 후킹된 함수들을 찾기 위한 시스템 호출 테이블과 숨겨진 프로세스들을 가리키는 패턴에 대한 메모리의 포렌식 스캐닝을 철저히 검토해야 한다.[126]

운영 체제 수준 루트킷을 탐지하는 가장 신뢰되는 방법은 의심되는 컴퓨터를 끄고 대안이 되는 신뢰되는 매체(CD-ROM, USB 플래시 드라이브)에서 부팅하여 저장소를 검사하는 것이다.[134] 이 기법은 루트킷이 활성화되지 않아서 자신의 존재를 숨길 수 없기 때문에 효과적이다.

유닉스 계열 루트킷 탐지 도구로는 Zeppoo,[128] chkrootkit, rkhunter, OSSEC 등이 있다. 윈도우에서는 마이크로소프트 시스인터널스 RootkitRevealer,[129] 어베스트! 안티바이러스, Sophos 안티-루트킷,[130] F-시큐어,[131] Radix,[132] GMER,[133] WindowsSCOPE 등이 있다.

| 운영 체제 | 도구 |

|---|---|

| 유닉스 계열 | Zeppoo,[128] chkrootkit, rkhunter, OSSEC |

| 윈도우 | 마이크로소프트 시스인터널스 RootkitRevealer,[129] 어베스트! 안티바이러스, Sophos 안티-루트킷,[130] F-시큐어,[131] Radix,[132] GMER,[133] WindowsSCOPE |

7. 제거

루트킷 제거는 일반 사용자에게 매우 어려운 작업이지만,[106] 많은 보안 소프트웨어 업체들이 루트킷을 자동으로 탐지하고 제거하는 도구를 제공한다.[81] 2005년 기준으로, 마이크로소프트의 월간 Windows 악성 소프트웨어 제거 도구는 특정 유형의 루트킷을 탐지하고 제거할 수 있게 되었다.[142][143][82][83] 또한, Windows Defender Offline은 운영 체제가 시작되기 전 안전한 환경에서 실행되므로 루트킷을 제거할 수 있다.[84]

몇몇 안티바이러스 스캐너들은 루트킷에 의해 조작될 수 있는 파일 시스템 API를 우회한다. 대신 원시 파일 시스템 구조에 직접 접근하고, 이 정보를 사용하여 시스템 API의 결과를 검증하여 루트킷으로 인해 발생할 수 있는 차이점을 식별한다.[144][145][146][147]

일부 전문가들은 루트킷을 제거하는 가장 확실한 방법은 신뢰할 수 있는 매체에서 운영 체제를 다시 설치하는 것이라고 말한다.[148] 감염된 시스템에서 실행되는 안티바이러스 및 악성코드 제거 도구들은 잘 작성된 커널 모드 루트킷에는 효과적이지 않기 때문이다. 신뢰할 수 있는 매체에서 대체 운영 체제를 부팅하면 감염된 시스템 볼륨을 마운트하고 안전하게 정리하거나, 중요한 데이터를 복사하거나, 포렌식 검사를 수행할 수 있다.[105] 윈도우 사전 설치 환경 같은 경량 운영 체제는 이 목적으로 사용될 수 있으며 시스템을 정리하는 데 도움을 준다.

루트킷의 유형과 특성을 알고 있더라도 수동 복구는 비실용적일 수 있으며, 운영 체제와 응용 프로그램을 다시 설치하는 것이 더 안전하고, 간단하며, 빠르다.[148]

8. 방어

시스템 하드닝은 루트킷 설치를 막는 첫 번째 방어 계층 중 하나이다.[150] 보안 패치를 적용하고, 최소 권한의 원칙을 구현하며, 백신 프로그램을 설치하는 것은 모든 종류의 악성 코드에 효과적인 표준 보안 방법이다.[151]

UEFI와 같은 새로운 보안 부팅 기술은 부트킷의 위협 때문에 설계되었지만, 제공되는 기능을 사용하지 않으면 오히려 더 취약해질 수 있다.[152]

서버 시스템의 경우, 인텔 TXT 같은 기술을 사용하는 원격 서버 증명을 통해 서버가 알려진 좋은 상태를 유지하는지 확인할 수 있다. 예를 들어, 마이크로소프트(Microsoft) 비트로커(BitLocker)의 데이터 정지 시 암호화는 서버가 부팅될 때 알려진 "좋은 상태"에 있는지 확인한다. PrivateCore vCage는 사용 중인 데이터(메모리)를 보호하여 부팅 시 서버가 알려진 "좋은 상태"에 있는지 확인함으로써 부트킷과 루트킷을 방지하는 소프트웨어이다. PrivateCore 구현은 인텔 TXT와 함께 작동하며 잠재적인 부트킷과 루트킷을 방지하기 위해 서버 시스템 인터페이스를 잠근다.

가상 벽(VTW) 접근 방식은 루트킷 탐지 및 이벤트 추적 기능을 갖춘 경량 하이퍼바이저 역할을 한다. 일반적인 작동(게스트 모드)에서는 Linux가 실행되고 로드된 LKM이 보안 정책을 위반하면 시스템이 호스트 모드로 전환된다. 호스트 모드의 VTW는 메모리 액세스 제어 및 이벤트 삽입 메커니즘을 기반으로 루트킷 이벤트를 탐지, 추적 및 분류한다. 실험 결과는 VTW가 최소한의 CPU 오버헤드(2% 미만)로 커널 루트킷에 대한 시기적절한 탐지 및 방어에 효과적임을 보여준다. VTW는 구현의 단순성과 Linux 서버의 잠재적인 성능 향상을 강조하여 다른 방어 체계와 비교하여 유리하다.[95]

참조

[1]

서적

Cyber-security of SCADA and Other Industrial Control Systems

Springer

2016-08-23

[2]

웹사이트

What is Rootkit – Definition and Explanation

https://www.kaspersk[...]

2021-04-09

[3]

웹사이트

Windows Rootkit Overview

http://www.symantec.[...]

Symantec

2006-03-26

[4]

간행물

Raising The Bar For Windows Rootkit Detection

2005-08-01

[5]

서적

OSSEC Host-Based Intrusion Detection Guide

https://books.google[...]

Syngress

[6]

간행물

Reflections on Trusting Trust

http://www.ece.cmu.e[...]

1984-08-01

[7]

웹사이트

Rootkits, Part 1 of 3: The Growing Threat

http://www.mcafee.co[...]

McAfee

2006-04-17

[8]

학회자료

Advanced Mac OS X Rootkits

https://www.blackhat[...]

Endgame Systems

2009-07-26

[9]

웹사이트

Stuxnet Introduces the First Known Rootkit for Industrial Control Systems

http://www.symantec.[...]

Symantec

2010-08-06

[10]

웹사이트

Spyware Detail: XCP.Sony.Rootkit

http://www.ca.com/us[...]

Computer Associates

2005-11-05

[11]

웹사이트

Sony, Rootkits and Digital Rights Management Gone Too Far

https://blogs.techne[...]

Microsoft

2005-10-31

[12]

뉴스

Sony's long-term rootkit CD woes

http://news.bbc.co.u[...]

2005-11-21

[13]

웹사이트

Sony's Web-Based Uninstaller Opens a Big Security Hole; Sony to Recall Discs

https://freedom-to-t[...]

2005-11-15

[14]

간행물

Sony BMG sued over cloaking software on music CD

https://www.newscien[...]

2005-11-11

[15]

뉴스

"Greek Watergate" Scandal Sends Political Shockwaves

http://www.tiscali.c[...]

2006-03-02

[16]

웹사이트

The Athens Affair

https://spectrum.iee[...]

2007-07-01

[17]

서적

Rootkits: Subverting the Windows kernel

https://books.google[...]

Addison-Wesley

[18]

간행물

Unearthing Root Kits

http://www.windowsit[...]

2005-06-01

[19]

웹사이트

The Cybersecurity 202: DOJ's future is in disrupting hackers, not just indicting them

https://www.washingt[...]

2021-07-01

[20]

웹사이트

Using Rootkit Technology for Honeypot-Based Malware Detection

http://www.vividmach[...]

CCEID Meeting

2007-09-01

[21]

웹사이트

Using Rootkits to Defeat Digital Rights Management

http://www.sysintern[...]

SysInternals

2006-02-06

[22]

간행물

Symantec Releases Update for its Own Rootkit

https://books.google[...]

[23]

PDF

Deactivate the Rootkit: Attacks on BIOS anti-theft technologies

https://www.blackhat[...]

Core Security Technologies

2009-07-24

[24]

웹사이트

Stoned Bootkit: The Rise of MBR Rootkits & Bootkits in the Wild

http://www.stoned-vi[...]

2009-09-02

[25]

간행물

NTIllusion: A portable Win32 userland rootkit

http://www.phrack.or[...]

[26]

간행물

A *REAL* NT Rootkit, Patching the NT Kernel

http://phrack.org/is[...]

1999-09-09

[27]

보고서

An Overview of Unix Rootkits

http://www.megasecur[...]

iDEFENSE

2003-02-02

[28]

웹사이트

Windows Rootkits of 2005, Part Two

https://community.br[...]

Symantec

2005-11-16

[29]

웹사이트

Windows Rootkits of 2005, Part One

https://community.br[...]

Symantec

2005-11-03

[30]

웹사이트

Detecting Rootkits And Kernel-level Compromises In Linux

https://community.br[...]

Symantec

2004-11-17

[31]

웹사이트

Skidmap malware buries into the kernel to hide illicit cryptocurrency mining

https://www.zdnet.co[...]

2019-09-17

[32]

웹사이트

ZeroAccess – An Advanced Kernel Mode Rootkit

http://pxnow.prevx.c[...]

Webroot Software

2011-04-11

[33]

웹사이트

Driver Signing Requirements for Windows

http://www.microsoft[...]

Microsoft

[34]

웹사이트

Red Hat and CentOS systems aren't booting due to BootHole patches

https://arstechnica.[...]

2020-07-31

[35]

웹사이트

'Evil Maid' Attacks on Encrypted Hard Drives

http://www.schneier.[...]

2009-10-23

[36]

웹사이트

Bootroot

http://www.eeye.com/[...]

eEye Digital Security

2007-05-09

[37]

컨퍼런스

Vbootkit: Compromising Windows Vista Security

https://www.blackhat[...]

[38]

웹사이트

BOOT KIT: Custom boot sector based Windows 2000/XP/2003 Subversion

http://www.nvlabs.in[...]

2007-02-04

[39]

웹사이트

Stoned Bootkit

http://www.stoned-vi[...]

Peter Kleissner

2009-10-19

[40]

웹사이트

World's Most Advanced Rootkit Penetrates 64-bit Windows

https://www.theregis[...]

2010-11-16

[41]

웹사이트

Microsoft tightens grip on OEM Windows 8 licensing

https://www.theregis[...]

[42]

보고서

An Introduction to Hardware-Assisted Virtual Machine (HVM) Rootkits

Crucial Security

2007-08-07

[43]

서적

2006 IEEE Symposium on Security and Privacy (S&P'06)

Institute of Electrical and Electronics Engineers

2006-04-03

[44]

컨퍼런스

Countering Kernel Rootkits with Lightweight Hook Protection

http://research.micr[...]

ACM New York

2009-08-11

[45]

웹사이트

Device Guard is the combination of Windows Defender Application Control and virtualization-based protection of code integrity (Windows 10)

https://msdn.microso[...]

2023-07-11

[46]

컨퍼런스

Reversing the Broacom NetExtreme's Firmware

http://esec-lab.soge[...]

Sogeti

2010-11-21

[47]

웹사이트

Hacking Team Uses UEFI BIOS Rootkit to Keep RCS 9 Agent in Target Systems - TrendLabs Security Intelligence Blog

http://blog.trendmic[...]

2015-07-13

[48]

컨퍼런스

Implementing and Detecting an ACPI BIOS Rootkit

https://www.blackhat[...]

NGS Consulting

2006-01-25

[49]

웹사이트

Implementing and Detecting a PCI Rootkit

http://www.ngsconsul[...]

Next Generation Security Software

2006-11-15

[50]

웹사이트

Organized crime tampers with European card swipe devices: Customer data beamed overseas

https://www.theregis[...]

Situation Publishing

2008-10-10

[51]

컨퍼런스

Persistent BIOS infection

http://cansecwest.co[...]

Core Security Technologies

[52]

웹사이트

Newfangled rootkits survive hard disk wiping

https://www.theregis[...]

Situation Publishing

2009-03-24

[53]

저널

Persistent BIOS Infection: The Early Bird Catches the Worm

http://phrack.org/is[...]

2009-06-01

[54]

서적

Professional Rootkits

John Wiley & Sons

[55]

웹사이트

TDL3: The Rootkit of All Evil?

http://www.eset.com/[...]

ESET

2010-06-25

[56]

웹사이트

The Evolution of TDL: Conquering x64

http://www.eset.com/[...]

ESET

2011-06-27

[57]

웹사이트

New Moriya rootkit used in the wild to backdoor Windows systems

https://www.bleeping[...]

2021-05-06

[58]

웹사이트

Invisible Intruders: rootkits in practice

http://www.usenix.or[...]

1999-11-16

[59]

웹사이트

Defeating Rootkits and Keyloggers

http://www.trlokom.c[...]

Trlokom

2006-07-05

[60]

서적

Hacking Exposed Malware & Rootkits: Malware & rootkits security secrets & solutions

McGraw Hill Professional

2009-09-03

[61]

웹사이트

Understanding Anti-Malware Technologies

http://download.micr[...]

Microsoft

2007-02-21

[62]

웹사이트

Kernel Rootkits

http://www.sans.org/[...]

[63]

웹사이트

Zeppoo

http://sourceforge.n[...]

SourceForge

2009-07-18

[64]

웹사이트

RootkitRevealer v1.71

https://technet.micr[...]

Microsoft

2006-11-01

[65]

웹사이트

Rootkit & Anti-rootkit

https://www.avast.co[...]

[66]

웹사이트

Sophos Anti-Rootkit

http://www.sophos.co[...]

Sophos

[67]

웹사이트

BlackLight

http://www.f-secure.[...]

F-Secure

[68]

웹사이트

Radix Anti-Rootkit

http://www.usec.at/r[...]

usec.at

[69]

웹사이트

GMER

http://www.gmer.net/

[70]

문서

Sysinternals RootkitRevealer process name targeted by malware

[71]

웹사이트

A Testing Methodology for Rootkit Removal Effectiveness

http://www.symantec.[...]

Symantec Security Response

2007-10-19

[72]

웹사이트

Tidserv and MS10-015

https://community.br[...]

Symantec

2010-02-12

[73]

웹사이트

Restart Issues After Installing MS10-015

https://blogs.techne[...]

Microsoft

2010-02-11

[74]

웹사이트

What You Need To Know About Keyloggers

https://bestantiviru[...]

2021-06-09

[75]

웹사이트

Strider GhostBuster Rootkit Detection

http://research.micr[...]

Microsoft Research

2010-01-28

[76]

웹사이트

Signing and Checking Code with Authenticode

https://msdn.microso[...]

Microsoft

[77]

웹사이트

Stopping Rootkits at the Network Edge

http://www.trustedco[...]

Trusted Computing Group

2017-01

[78]

웹사이트

TCG PC Specific Implementation Specification, Version 1.1

http://www.trustedco[...]

Trusted Computing Group

2003-08-18

[79]

웹사이트

How to generate a complete crash dump file or a kernel crash dump file by using an NMI on a Windows-based system

https://support.micr[...]

Microsoft

[80]

논문

Proceedings of the twentieth ACM symposium on operating systems principles

Carnegie Mellon University

[81]

웹사이트

Rootkits Part 2: A Technical Primer

http://www.mcafee.co[...]

McAfee

2007-04-03

[82]

웹사이트

Rootkit battle: Rootkit Revealer vs. Hacker Defender

http://searchenterpr[...]

2005-08-03

[83]

웹사이트

The Microsoft Windows Malicious Software Removal Tool helps remove specific, prevalent malicious software from computers that are running Windows 7, Windows Vista, Windows Server 2003, Windows Server 2008, or Windows XP

https://support.micr[...]

Microsoft

2010-09-14

[84]

서적

Windows Virus and Malware Troubleshooting

https://books.google[...]

Apress

[85]

문서

In theory, a sufficiently sophisticated kernel-level rootkit could subvert read operations against raw file system data structures as well, so that they match the results returned by APIs.

[86]

저널

Rootkits: The next big enterprise threat?

http://www.infoworld[...]

2007-04-30

[87]

웹사이트

Security Watch: Rootkits for fun and profit

http://reviews.cnet.[...]

CNET Reviews

2007-01-19

[88]

간행물

Six ways to fight back against botnets

http://www.pcworld.c[...]

PCWorld Communications

2007-09-29

[89]

웹사이트

Handling Today's Tough Security Threats: Rootkits

https://community.br[...]

Symantec

2006-11-02

[90]

웹사이트

Rootkits: The Obscure Hacker Attack

https://technet.micr[...]

Microsoft

2005-10-06

[91]

뉴스

Experts Divided Over Rootkit Detection and Removal

https://www.networkw[...]

IDG

2006-08-26

[92]

서적

Mastering Windows Network Forensics and Investigation

https://books.google[...]

John Wiley and Sons

[93]

서적

Malware: Fighting Malicious Code

https://books.google[...]

Prentice Hall PTR

[94]

웹사이트

Linux RootKits For Beginners - From Prevention to Removal

http://www.sans.org/[...]

SANS Institute

2003-01-23

[95]

저널

Virtual Wall: Filtering Rootkit Attacks to Protect Linux Kernel Functions

https://ieeexplore.i[...]

2021

[96]

웹인용

Rootkits, Part 1 of 3: The Growing Threat

http://www.mcafee.co[...]

맥아피

2016-02-08

[97]

웹사이트

how to remove a rootkit from a windows system

http://www.technibbl[...]

[98]

서적

Rootkits: Subverting the Windows kernel

http://books.google.[...]

Addison-Wesley

[99]

저널

Unearthing Root Kits

http://www.windowsit[...]

2005-06

[100]

뉴스

World of Warcraft Hackers Using Sony BMG Rootkit

http://www.theregist[...]

The Register

2005-11-04

[101]

저널

Using Rootkit Technology for Honeypot-Based Malware Detection

http://www.vividmach[...]

CCEID Meeting

2007-09

[102]

웹인용

Using Rootkits to Defeat Digital Rights Management

http://www.sysintern[...]

SysInternals

2006-02-06

[103]

PDF

Deactivate the Rootkit: Attacks on BIOS anti-theft technologies

http://www.blackhat.[...]

Core Security Technologies

2009-07-24

[104]

저널

Stoned Bootkit: The Rise of MBR Rootkits & Bootkits in the Wild

http://www.stoned-vi[...]

2009-09-02

[105]

서적

Mastering Windows Network Forensics and Investigation

http://books.google.[...]

John Wiley and Sons

[106]

웹인용

Rootkits Part 2: A Technical Primer

http://www.mcafee.co[...]

맥아피

2010-08-17

[107]

저널

NTIllusion: A portable Win32 userland rootkit

http://www.phrack.or[...]

2016-06-08

[108]

웹인용

Understanding Anti-Malware Technologies

http://download.micr[...]

마이크로소프트

2007-02-21

[109]

웹인용

Windows Rootkits of 2005, Part Two

http://www.symantec.[...]

시만텍

2010-11-13

[110]

웹인용

Windows Rootkits of 2005, Part One

http://www.symantec.[...]

시만텍

2010-11-12

[111]

저널

Windows Rootkit Overview

http://www.symantec.[...]

시만텍

2010-08-17

[112]

웹인용

Detecting Rootkits And Kernel-level Compromises In Linux

http://www.symantec.[...]

시만텍

2004-11-17

[113]

저널

ZeroAccess – An Advanced Kernel Mode Rootkit

http://pxnow.prevx.c[...]

Webroot Software

2011-08-10

[114]

웹인용

Driver Signing Requirements for Windows

http://www.microsoft[...]

마이크로소프트

2008-07-06

[115]

웹인용

Bootroot

http://www.eeye.com/[...]

eEye Digital Security

2010-11-23

[116]

웹인용

'Evil Maid' Attacks on Encrypted Hard Drives

http://www.schneier.[...]

2009-11-07

[117]

콘퍼런스

Vbootkit: Compromising Windows Vista Security

https://www.blackhat[...]

[118]

웹인용

BOOT KIT: Custom boot sector based Windows 2000/XP/2003 Subversion

http://www.nvlabs.in[...]

2010-11-21

[119]

서적

Hacking Exposed Windows: Windows Security Secrets & Solutions

https://books.google[...]

McGraw-Hill Professional

[120]

저널

An Introduction to Hardware-Assisted Virtual Machine (HVM) Rootkits

Crucial Security

2010-11-21

[121]

콘퍼런스

Countering Kernel Rootkits with Lightweight Hook Protection

http://research.micr[...]

ACM New York

2009-11-11

[122]

웹사이트

https://msdn.microso[...]

[123]

문서

Delugré, Guillaume

2010-11-21

[124]

서적

Professional Rootkits

John Wiley & Sons

[125]

웹인용

Invisible Intruders: rootkits in practice

http://www.usenix.or[...]

USENIX

2008-02-25

[126]

서적

Hacking Exposed Malware & Rootkits: Malware & rootkits security secrets & solutions

McGraw Hill Professional

2010-08-14

[127]

저널

Defeating Rootkits and Keyloggers

http://www.trlokom.c[...]

Trlokom

2010-08-17

[128]

웹인용

Zeppoo

http://sourceforge.n[...]

소스포지

2009-07-18

[129]

웹인용

RootkitRevealer v1.71

http://technet.micro[...]

마이크로소프트

2010-11-13

[130]

웹인용

Sophos Anti-Rootkit

http://www.sophos.co[...]

Sophos

2011-08-08

[131]

웹인용

BlackLight

http://www.f-secure.[...]

F-Secure

2011-08-08

[132]

웹인용

Radix Anti-Rootkit

http://www.usec.at/r[...]

usec.at

2011-08-08

[133]

웹인용

GMER

http://www.gmer.net/

2011-08-08

[134]

저널

A Testing Methodology for Rootkit Removal Effectiveness

http://www.symantec.[...]

Symantec Security Response

2010-08-17

[135]

웹인용

Tidserv and MS10-015

http://www.symantec.[...]

시만텍

2010-08-19

[136]

웹인용

Restart Issues After Installing MS10-015

http://blogs.technet[...]

마이크로소프트

2010-10-05

[137]

웹인용

Signing and Checking Code with Authenticode

http://msdn.microsof[...]

마이크로소프트

2008-09-15

[138]

웹인용

Stopping Rootkits at the Network Edge

http://www.trustedco[...]

Trusted Computing Group

2008-07-11

[139]

웹인용

TCG PC Specific Implementation Specification, Version 1.1

http://www.trustedco[...]

Trusted Computing Group

2010-11-22

[140]

웹인용

How to generate a complete crash dump file or a kernel crash dump file by using an NMI on a Windows-based system

http://support.micro[...]

마이크로소프트

2010-11-13

[141]

저널

Pioneer: Verifying Code Integrity and Enforcing Untampered Code Execution on Legacy Systems

카네기 멜런 대학교

2010-11-22

[142]

웹사이트

Rootkit battle: Rootkit Revealer vs. Hacker Defender

http://searchenterpr[...]

2016-06-08

[143]

웹사이트

The Microsoft Windows Malicious Software Removal Tool helps remove specific, prevalent malicious software from computers that are running Windows 7, Windows Vista, Windows Server 2003, Windows Server 2008, or Windows XP

http://support.micro[...]

마이크로소프트

2010-10-17

[144]

저널

Rootkits: The next big enterprise threat?

http://www.infoworld[...]

IDG

2007-04-30

[145]

웹사이트

Security Watch: Rootkits for fun and profit

http://reviews.cnet.[...]

CNET Reviews

2007-01-19

[146]

웹사이트

Six ways to fight back against botnets

http://www.pcworld.c[...]

PCWorld Communications

2007-09-29

[147]

웹사이트

Handling Today's Tough Security Threats: Rootkits

http://www.symantec.[...]

시만텍

2006-11-02

[148]

웹사이트

Rootkits: The Obscure Hacker Attack

http://technet.micro[...]

Microsoft

2016-02-10

[149]

서적

Rootkits for Dummies

http://books.google.[...]

John Wiley and Sons Ltd

[150]

서적

Malware: Fighting Malicious Code

http://books.google.[...]

Prentice Hall PTR

[151]

웹사이트

Linux RootKits For Beginners - From Prevention to Removal

http://www.sans.org/[...]

SANS Institute

2003-01-23

[152]

블로그

Hacking Team uses UEFI BIOS rootkit to keep RCS 9 agent in target systems

http://blog.trendmic[...]

관련 사건 타임라인

( 최근 20개의 뉴스만 표기 됩니다. )

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com