Chord

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

Chord는 분산 해시 테이블(DHT) 프로토콜로, 분산 시스템에서 노드 간의 데이터 분산 및 검색을 효율적으로 수행한다. SHA-1 해시 함수를 사용하여 각 노드에 고유한 ID를 할당하고, next(x) 함수를 통해 데이터의 위치를 결정한다. Chord는 일관된 해싱을 사용하여 노드와 키에 식별자를 할당하고, 핑거 테이블을 통해 검색 성능을 향상시킨다. 노드 조인, 안정화 프로토콜을 통해 네트워크의 유지보수를 수행하며, 협력적인 미러링, 시간 공유 스토리지, 분산 인덱스, 대규모 조합 검색, 무선 센서 네트워크 등 다양한 분야에 활용될 수 있다.

더 읽어볼만한 페이지

- 검색 알고리즘 - 유전 알고리즘

유전 알고리즘은 생물 진화 과정을 모방하여 최적해를 탐색하는 계산 최적화 기법으로, 해를 유전자로 표현하고 적합도 함수를 통해 평가하며 선택, 교차, 돌연변이 연산을 반복하여 최적해에 근접하는 해를 생성하며, 성능은 매개변수에 영향을 받고 초기 수렴 문제 해결을 위한 다양한 변형 기법과 관련 기법이 존재한다. - 검색 알고리즘 - 역색인

역색인은 단어와 해당 단어가 포함된 문서 간의 관계를 나타내는 자료 구조이며, 검색 엔진의 쿼리 속도를 최적화하는 데 사용된다. - MIT 라이선스 소프트웨어 - MS-DOS

MS-DOS는 마이크로소프트가 개발한 개인용 컴퓨터용 디스크 운영 체제로, IBM PC의 표준 운영 체제로 널리 사용되었으며, 단일 작업 환경과 명령줄 인터페이스를 특징으로 한다. - MIT 라이선스 소프트웨어 - Zcash

Zcash는 존스 홉킨스 대학교 연구를 기반으로 개발된 익명성 강화 암호화폐로, zk-SNARK 영지식 증명을 통해 거래 당사자의 익명성을 보장하지만, 범죄 악용 우려와 규제 대상 가능성이 존재한다.

2. 알고리즘

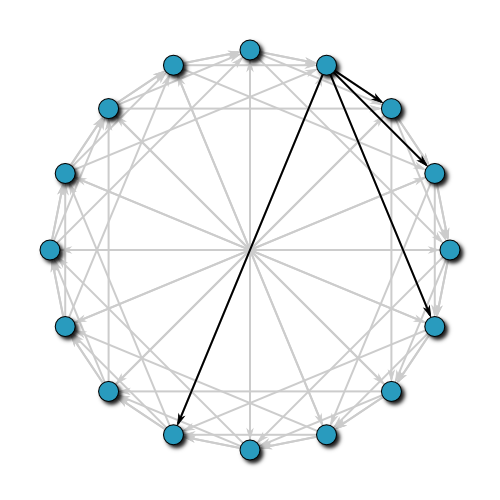

Chord 프로토콜은 분산 해시 테이블(DHT)을 구현하는 알고리즘 중 하나로, 네트워크 참여 노드와 데이터를 효율적으로 관리한다. 핵심 원리는 일관된 해싱을 통해 노드(컴퓨터)와 키(데이터)에 고유한 식별자(ID)를 할당하는 것이다. 주로 SHA-1 같은 해시 함수가 사용되며, 생성된 ''m'' 비트 식별자는 부터 까지의 숫자가 원형으로 배열된 식별자 링(Identifier Circle) 위에 논리적으로 배치된다. 이 방식은 노드나 키를 식별자 공간에 균등하게 분산시켜, 노드의 추가 및 제거 시 네트워크 영향을 최소화하고 시스템 안정성을 높인다.[1]

식별자 링 위에서 각 노드는 자신 다음 순서의 노드를 다음 노드(Successor)로, 이전 순서의 노드를 이전 노드(Predecessor)로 인식한다. 데이터 키 는 식별자 링에서 자신의 ID 값 이상이면서 가장 가까운 노드, 즉 키 의 다음 노드(successor(k))에 저장된다. 따라서 특정 키를 찾는 것은 해당 키의 다음 노드를 찾는 과정과 같다.[1]

단순히 다음 노드만 따라가는 검색은 비효율적일 수 있으므로(), Chord는 각 노드가 핑거 테이블(finger table)이라는 라우팅 정보를 유지하여 원거리 노드로 빠르게 접근하게 한다. 이를 통해 검색 속도를 수준으로 크게 개선한다. 또한, 노드 장애에 대비하여 각 노드는 여러 후계자 목록(Successor List)을 관리하여 데이터 접근성과 네트워크 안정성을 확보한다.[1][2]

2. 1. 기본 원리

Chord 시스템에서 노드와 키는 일관된 해싱 기법을 사용하여 ''m'' 비트 크기의 식별자(Identifier)를 할당받는다. SHA-1 알고리즘이 주로 기본 해시 함수로 사용된다. 일관된 해싱은 키와 노드(정확히는 노드의 IP 주소)를 동일한 식별자 공간에 균일하게 분산시켜 해시 충돌 가능성을 매우 낮추기 때문에 Chord의 안정성과 성능에 중요하다. 이를 통해 노드가 네트워크에 중단 없이 참여하거나 이탈하는 것이 가능하다. 프로토콜 내에서 '노드'와 '키'라는 용어는 각각의 식별자(ID)를 포함하여 명확하게 지칭하는 경우가 많다.

노드와 키는 0부터 2m - 1까지의 값을 가지는 원형의 식별자 링(Identifier Circle) 위에 배열된다 (''m''은 충돌을 피할 수 있을 만큼 충분히 큰 값이어야 한다). 이 식별자 링 위의 ID 중 일부는 실제 컴퓨터 노드나 데이터 키에 해당하고, 나머지는 비어 있을 수 있다.

각 노드는 자신만의 다음 노드(Successor)와 이전 노드(Predecessor) 정보를 가진다. 다음 노드는 식별자 링에서 시계 방향으로 가장 가까운 노드이고, 이전 노드는 반시계 방향으로 가장 가까운 노드이다. 예를 들어, 식별자 링에 153번 노드와 167번 노드만 있고 그 사이(154~166)에 다른 노드가 없다면, 153번 노드의 다음 노드는 167번 노드가 되고, 167번 노드의 이전 노드는 153번 노드가 된다.

키 ''k''의 다음 노드(Successor Node)는 식별자 링에서 ID 값이 ''k''와 같거나 ''k''보다 크면서 가장 가까운 노드를 의미하며, ''successor(k)''로 표기한다. Chord 시스템에서는 모든 키 ''k''가 자신의 다음 노드인 ''successor(k)''에 할당(저장)된다. 따라서 특정 키 ''k''를 찾는 것은 해당 키의 다음 노드인 ''successor(k)''를 찾는 과정과 같다.

네트워크 상의 노드는 언제든 오류나 이탈로 인해 사라질 수 있다. 이에 대비하기 위해 각 노드는 자신의 다음 노드뿐만 아니라, 식별자 링에서 자신 다음 순서에 있는 여러 노드의 정보(Successor List, 후계자 목록)를 목록으로 유지한다. 이를 통해 특정 노드에 문제가 생겨도 높은 확률로 정확한 다음 노드를 찾을 수 있어 네트워크 안정성을 높인다.

또한, 각 노드는 효율적인 정보 검색을 위해 라우팅 테이블(Routing Table)을 유지한다. 이 테이블에는 자신의 ID(''MyNodeID'')를 기준으로 특정 규칙(예: ''next(MyNodeID + 2i mod 2160)'', 여기서 0 ≤ i < 160)에 따라 계산된 다음 노드들의 IP 주소 정보가 저장된다. 어떤 정보(키 ''y'')를 찾고자 할 때, 노드들은 이 라우팅 테이블을 이용하여 해당 정보가 저장된 노드, 즉 ''successor(y)''를 효율적으로 찾아간다.

2. 2. 프로토콜 상세

Chord 프로토콜은 분산 해시 테이블(DHT)의 한 종류로, 네트워크에 참여하는 노드들이 데이터를 효율적으로 저장하고 검색할 수 있도록 설계되었다. 핵심 목표는 특정 데이터 키(key)에 대한 책임이 있는 노드, 즉 를 신속하게 찾는 것이다.[1][2]

이를 위해 Chord는 노드와 키에 일관 해싱 기법과 SHA-1 같은 해시 함수를 사용하여 비트 길이의 고유한 식별자(ID)를 부여한다.[1][3] 이 ID를 기준으로 모든 노드와 키는 부터 까지의 숫자가 원형으로 배열된 식별자 원(identifier circle) 위에 위치하는 것으로 간주된다.[1] 각 노드는 식별자 원 상에서 자신 바로 다음 순서의 노드를 후계자(successor)로, 바로 이전 순서의 노드를 선임자(predecessor)로 인식하며, 키 는 노드에 저장된다.[1]

단순히 후계자 노드만 따라가는 기본적인 검색 방식은 비효율적일 수 있어(), Chord는 각 노드가 핑거 테이블(finger table)이라는 추가 라우팅 정보를 유지하도록 한다. 핑거 테이블은 원거리 노드로의 '지름길'을 제공하여 키 검색에 필요한 단계를 수준으로 줄인다.[1][2]

네트워크에 새로운 노드가 참여할 때는 정해진 절차에 따라 자신의 위치를 설정하고 필요한 정보를 교환하며, 담당해야 할 키들을 인계받는다.[1] 또한, 노드의 참여와 이탈 등 네트워크 변화에 대응하여 정보의 일관성과 정확성을 유지하기 위해, 모든 노드는 주기적으로 안정화(stabilization) 프로토콜을 실행하여 후계자, 선임자, 핑거 테이블 정보를 갱신한다.[1]

2. 2. 1. 기본 조회

Chord 프로토콜의 핵심 용도는 특정 키(key)에 대한 책임이 있는 노드, 즉 를 찾는 것이다.[1][2] 가장 기본적인 조회 방법은, 현재 노드가 키를 가지고 있지 않을 경우 자신의 후계자(successor) 노드에게 질의(query)를 전달하는 방식이다. 이 과정을 키를 찾을 때까지 반복한다. 하지만 이 방식은 네트워크에 있는 전체 노드의 수()에 비례하는 시간, 즉 의 조회 시간이 걸릴 수 있다는 단점이 있다.[1][2]Chord 시스템에서는 노드(네트워크에 참여하는 컴퓨터)와 키(저장되는 데이터의 식별자) 모두에게 일관 해싱 기법을 사용하여 비트 길이의 고유한 식별자(ID)를 할당한다.[1] 일반적으로 SHA-1 알고리즘이 해시 함수로 사용된다.[3] 일관 해싱을 사용하면 노드의 IP 주소나 데이터 키가 부터 까지의 식별자 공간에 비교적 균등하게 분포되어 해시 충돌 가능성이 낮아진다. 이는 노드가 네트워크에 새로 참여하거나 이탈할 때 시스템 전체에 미치는 영향을 최소화하여 Chord의 안정성과 성능을 높이는 데 중요한 역할을 한다.[1] 이 문서에서는 '노드'라는 용어가 실제 컴퓨터 노드와 그 노드의 식별자(ID)를 모두 지칭하며, '키' 역시 데이터 자체의 식별자 ID를 의미한다.

모든 노드와 키는 부터 까지의 숫자가 원형으로 배열된 '식별자 원(identifier circle)' 위에 위치한다고 생각할 수 있다. 값은 충돌을 피할 수 있을 만큼 충분히 커야 한다. 실제로는 대부분의 식별자 값에는 해당하는 노드나 키가 없을 수 있다.[1]

각 노드는 자신보다 식별자 값이 큰 노드 중 가장 가까운 노드를 '후계자(successor)'로 가지고, 자신보다 식별자 값이 작은 노드 중 가장 가까운 노드를 '선임자(predecessor)'로 가진다. 식별자 원 위에서 시계 방향으로 다음 노드가 후계자, 반시계 방향으로 다음 노드가 선임자가 된다. 예를 들어, 모든 식별자 값에 노드가 존재한다면 노드 0의 후계자는 노드 1이고, 선임자는 노드 이다. 하지만 실제로는 식별자 사이에 빈 공간이 많으므로, 노드 153의 후계자는 154부터 166까지의 노드가 존재하지 않는다면 노드 167이 될 수 있다. 이 경우 노드 167의 선임자는 노드 153이 된다.[1]

'후계자' 개념은 키에도 적용된다. 키 의 '후계자 노드'는 식별자 원 위에서 이상의 식별자 값을 가진 노드 중 가장 작은 식별자 값을 가진 노드를 의미하며, 로 표기한다. Chord 시스템에서는 모든 키 가 자신의 후계자 노드인 에 저장된다. 따라서 키 를 찾는다는 것은 노드를 찾아 해당 노드에 질의하는 것과 같다.[1]

2. 2. 2. 핑거 테이블

단순히 후계자(successor) 링크만을 따라 키를 찾는 선형 검색 방식의 비효율성을 개선하기 위해, Chord는 각 노드가 핑거 테이블(finger table)이라는 추가적인 라우팅 정보를 유지하도록 한다.[1][2] 핑거 테이블은 원거리 노드로의 '지름길'을 제공하여 검색 속도를 크게 향상시킨다.

각 노드는 최대 개의 항목을 가지는 핑거 테이블을 유지하는데, 여기서 은 해시 함수를 통해 생성된 식별자의 비트 수이다.[1] 노드 의 번째() 핑거 테이블 항목은 식별자 원 상에서 으로부터 만큼 떨어진 위치, 즉 바로 다음에 오는 첫 번째 노드인 의 IP 주소와 식별자 정보를 포함한다.[1][2]

핑거 테이블의 첫 번째 항목()은 을 가리키는데, 이는 실제로는 바로 다음 후계자 노드()와는 약간 다를 수 있지만, 많은 경우 후계자 노드 정보를 포함하거나 검색에 도움을 준다. 특히, 원본 논문[1]에 따르면 첫 번째 항목이 바로 다음 후계자를 가리키도록 설계하여 별도의 후계자 필드가 필요 없게 할 수도 있다.

어떤 노드 이 키 를 찾으려고 할 때, 노드는 먼저 가 자신의 직속 후계자 노드에 있는지 확인한다. 그렇지 않다면, 노드는 자신의 핑거 테이블을 참조하여 를 담당할 가능성이 있는 노드 중 현재 노드에서 가장 멀리 떨어져 있으면서도 보다는 앞에 있는(즉, ID가 보다 작은 노드 중 가장 큰 ID를 가진) 핑거 노드에게 검색 요청을 전달한다.[1] 요청을 받은 노드는 동일한 방식으로 다시 가장 적합한 다음 노드를 찾아 요청을 전달하는 과정을 반복한다. 이 과정을 통해 검색 범위는 기하급수적으로 좁혀진다.

이러한 핑거 테이블 구조 덕분에, 전체 노드 수가 개인 네트워크에서 특정 키를 담당하는 노드를 찾는 데 필요한 메시지 전달 횟수(홉 수)는 평균적으로 이다.[1][2] 이는 Chord가 대규모 분산 시스템에서도 효율적인 키 검색 성능을 제공할 수 있게 하는 핵심 요소이다.

Chord 구현에서는 주로 SHA-1 해시 함수를 사용하며, 이 경우 이 된다.[3] 각 노드는 (여기서 , 는 자신의 ID, 는 의 후계자 노드를 찾는 함수)에 해당하는 노드들의 IP 주소를 일종의 라우팅 테이블로서 핑거 테이블에 저장하게 된다.[3]

2. 2. 3. 노드 조인

새로운 노드가 Chord 네트워크에 참여할 때는 네트워크의 일관성과 효율성을 유지하기 위해 몇 가지 중요한 규칙을 따라야 한다. 특히 다음 세 가지 조건(불변성)이 항상 만족되어야 한다. 처음 두 조건은 데이터의 정확한 위치를 보장하고, 마지막 조건은 빠른 검색 속도를 유지하는 데 필요하다.# 각 노드의 다음 노드(successor) 포인터는 원형 ID 공간에서 바로 다음에 위치하는 노드를 정확하게 가리켜야 한다.

# 네트워크에 저장되는 각 키(데이터 식별자) 는 해당 키의 ID 바로 다음 ID를 가진 노드, 즉 노드에 저장되어야 한다.

# 각 노드가 유지하는 핑거 테이블(finger table)은 네트워크상의 다른 노드들을 가리키는 정보로서, 항상 최신 상태로 정확해야 한다.

이러한 조건들을 만족시키기 위해, 각 노드는 자신의 이전 노드(predecessor)가 누구인지 알고 있어야 한다. 다음 노드는 핑거 테이블의 첫 번째 항목으로 이미 관리되므로, 이전 노드 정보만 추가로 관리하면 된다.

새로운 노드 이 네트워크에 참여할 때 수행해야 하는 작업은 다음과 같다.

# 노드 초기화: 새로운 노드 은 자신의 이전 노드와 핑거 테이블을 설정해야 한다. 노드 의 이전 노드는, 이 참여하기 전 기준으로 의 다음 노드가 될 노드의 이전 노드 정보를 통해 쉽게 찾을 수 있다. 핑거 테이블 초기화에는 여러 방법이 있다.

##* 가장 간단한 방법은 핑거 테이블의 모든 항목(개)에 대해 다음 노드 찾기(find successor) 요청을 보내는 것이다. 이 방법은 의 시간이 걸린다. (은 네트워크의 노드 수)

##* 더 효율적인 방법은 핑거 테이블의 번째 항목이 번째 항목을 찾는 데 도움이 되는지 확인하며 점진적으로 채우는 것으로, 의 시간이 걸린다.

##* 가장 좋은 방법은 새로 참여한 노드의 인접 이웃 노드들의 핑거 테이블 정보를 활용하여 자신의 핑거 테이블을 초기화하는 것으로, 의 시간이 걸린다.

# 다른 노드들에게 알림: 새로운 노드 은 자신의 존재를 네트워크의 다른 노드들에게 알려야 한다. 이를 통해 다른 노드들이 자신의 이전 노드 정보나 핑거 테이블을 으로 갱신할 수 있도록 한다.

# 키(데이터) 책임 인수: 새로운 노드 은 자신의 다음 노드로부터 자신이 담당해야 할 키(데이터)들을 전달받는다. 이는 의 ID보다 작거나 같고, 의 이전 노드의 ID보다 큰 ID를 가진 키들에 해당한다.

2. 2. 4. 안정화

정확한 탐색을 보장하기 위해, 모든 다음 노드 포인터와 핑거 테이블은 항상 최신 상태로 유지되어야 한다. 이를 위해 백그라운드에서 주기적으로 안정화 프로토콜이 실행되어 핑거 테이블과 다음 노드 포인터를 갱신한다.안정화 프로토콜은 다음과 같이 작동한다:

- '''Stabilize()''': 노드 ''n''은 자신의 다음 노드(후임자)에게 그 다음 노드의 이전 노드(선임자) ''p''에 대해 묻는다. 그리고 ''p''가 ''n''의 다음 노드가 되어야 하는지 결정한다. 이는 ''p''가 최근에 시스템에 참여한 경우에 해당될 수 있다.

- '''Notify()''': 노드 ''n''은 자신의 존재를 다음 노드에게 알린다. 이를 통해 다음 노드는 자신의 이전 노드를 ''n''으로 변경할 수 있다.

- '''Fix_fingers()''': 노드 ''n''은 자신의 핑거 테이블을 갱신한다.

2. 3. 의사 코드

; 의사 코드를 위한 정의:; finger[k]

:: 일 때 을 계승하는 첫 번째 노드

:; successor

:: 식별자 링에서 해당 노드의 다음 노드

:; predecessor

:: 식별자 링에서 해당 노드의 이전 노드

아이디(ID)의 successor 노드를 찾는 의사 코드는 다음과 같다:

''// 노드 n에게 id의 successor를 찾도록 요청''

n.find_successor(id)''// 예, 여는 괄호에 맞춰 닫는 대괄호여야 합니다.''

''// 반 열린 구간입니다.''

'''if''' id ∈ (n, successor] '''then'''

'''return''' successor

'''else'''

''// 원을 따라 쿼리 전달''

n0 := closest_preceding_node(id)

'''return''' n0.find_successor(id)

''// id의 가장 높은 predecessor를 찾기 위해 로컬 테이블 검색''

n.closest_preceding_node(id)'''for''' i = m downto 1 '''do'''

'''if''' (finger[i] ∈ (n, id)) '''then'''

'''return''' finger[i]

'''return''' n

노드 참가나 이탈 이후 Chord 링 혹은 서클을 안정화하는 의사 코드는 다음과 같다:

''// 새로운 Chord 링을 생성합니다.''

n.create() predecessor := nil

successor := n

''// 노드 n'을 포함하는 Chord 링에 참여합니다.''

n.join(n') predecessor := nil

successor := n'.find_successor(n)

''// 주기적으로 호출됩니다. n은 successor에게''

''// predecessor에 대해 묻고, n의 즉각적인''

''// successor가 일관적인지 확인하고, n에 대해 successor에게 알립니다.''

n.stabilize() x = successor.predecessor

'''if''' x ∈ (n, successor) '''then'''

successor := x

successor.notify(n)

''// n'은 우리 predecessor일 수 있다고 생각합니다.''

n.notify(n') '''if''' predecessor is nil '''or''' n' ∈ (predecessor, n) '''then'''

predecessor := n'

''// 주기적으로 호출됩니다. finger 테이블 항목을 새로 고칩니다.''

''// next는 수정할 finger의 인덱스를 저장합니다.''

n.fix_fingers() next := next + 1

'''if''' next > m '''then'''

next := 1

finger[next] := find_successor(n + 2next-1)

''// 주기적으로 호출됩니다. predecessor가 실패했는지 확인합니다.''

n.check_predecessor() '''if''' predecessor has failed '''then'''

predecessor := nil

3. 잠재적인 용도

Chord 알고리즘은 다양한 분산 시스템 문제 해결에 잠재적으로 활용될 수 있다. 주요 응용 분야는 다음과 같다.

- 협력적인 미러링: 부하 분산 메커니즘을 통해 서비스의 고가용성을 확보하는 데 사용될 수 있다.

- 시간 공유 스토리지: 네트워크에 간헐적으로 참여하는 노드들을 위해 데이터를 분산시켜 저장하고, 해당 노드가 오프라인 상태일 때도 데이터 검색을 가능하게 한다.

- 분산 인덱스: P2P 파일 공유 시스템과 같이 분산된 환경에서 효율적인 파일 검색 기능을 제공한다.

- 대규모 조합 검색: 코드 해독과 같이 복잡한 문제의 해답 후보를 여러 노드에 분산하여 탐색하는 데 활용될 수 있다.

- 무선 센서 네트워크: 네트워크의 신뢰성을 높이기 위해 사용되기도 한다.[7]

3. 1. 협력적인 미러링

협력 미러링은 로컬 네트워크가 로컬 네트워크 외부의 컴퓨터에서 사용할 수 있는 정보를 호스팅하는 부하 분산 메커니즘이다. 이 방식을 사용하면 개발자는 중앙 서버 대신 여러 컴퓨터 간의 부하를 분산하여 제품의 고가용성을 보장할 수 있다.3. 2. 시간 공유 스토리지

네트워크 내에서, 특정 컴퓨터가 네트워크에 접속하면 해당 컴퓨터가 가진 데이터는 네트워크 전체에 분산되어 저장된다. 이렇게 함으로써 해당 컴퓨터가 나중에 네트워크 연결을 끊더라도 다른 컴퓨터들이 그 데이터를 검색할 수 있게 된다. 마찬가지로, 다른 컴퓨터들의 데이터 역시 특정 컴퓨터가 오프라인 상태일 때 검색할 수 있도록 해당 컴퓨터로 전송될 수 있다. 이 방식은 주로 네트워크에 항상 연결되어 있기 어려운 노드들에게 유용하다.3. 3. 분산 인덱스

Chord는 검색 가능한 데이터베이스 사이에서 네트워크를 통해 파일을 검색하는 데 활용된다. 대표적인 예시로는 P2P 파일 전송 클라이언트가 있다.3. 4. 대규모 조합 검색

문제에 대한 후보 솔루션인 키(key)를 생성하고, 각 키를 해당 솔루션의 유효성을 평가할 책임이 있는 노드(node) 또는 컴퓨터에 매핑하는 방식이다. 예를 들어, 코드 해독과 같은 문제 해결에 활용될 수 있다.3. 5. 무선 센서 네트워크

Chord는 신뢰성을 높이기 위해 무선 센서 네트워크에서도 사용된다.[7]4. 같이 보기

- 카뎀리아

- Koorde

- OverSim - 오버레이 시뮬레이션 프레임워크

- SimGrid - 분산 애플리케이션 시뮬레이션 툴킷

참조

[1]

학술지

Chord: A scalable peer-to-peer lookup service for internet applications

http://pdos.csail.mi[...]

[2]

웹사이트

ACM SIGCOMM Test of Time Paper Award

http://www.sigcomm.o[...]

2022-01-16

[3]

보고서

Chord: A scalable peer-to-peer lookup service for internet applications

http://pdos.csail.mi[...]

[4]

학회

Analysis of the evolution of peer-to-peer systems

https://people.csail[...]

2002-07

[5]

학술지

Chord: a scalable peer-to-peer lookup protocol for Internet applications

2003-02-25

[6]

학술지

Using lightweight modeling to understand chord

http://www.pamelazav[...]

[7]

학술지

T2WSN: TITIVATED TWO-TIRED CHORD OVERLAY AIDING ROBUSTNESS AND DELIVERY RATIO FOR WIRELESS SENSOR NETWORKS

http://www.jatit.org[...]

2016-Fall

[8]

저널

Chord: A scalable peer-to-peer lookup service for internet applications

http://pdos.csail.mi[...]

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com