액티브 디렉터리

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

액티브 디렉터리(Active Directory, AD)는 마이크로소프트가 개발한 디렉터리 서비스로, 윈도우 도메인 네트워크의 핵심 구성 요소이다. 1999년 처음 공개되어 윈도우 2000 서버와 함께 출시되었으며, 사용자 및 컴퓨터 정보를 저장하고 인증, 권한 부여, 접근 제어를 수행한다. 액티브 디렉터리는 포레스트, 트리, 도메인, 조직 구성 단위(OU) 등의 논리적 구조를 가지며, 도메인 컨트롤러(DC)를 통해 중앙 집중식 관리를 제공한다. 주요 기능으로는 도메인 서비스(AD DS), 인증서 서비스(AD CS), 페더레이션 서비스(AD FS), 권한 관리 서비스(AD RMS), 경량 디렉터리 서비스(AD LDS) 등이 있으며, 멀티 마스터 복제를 통해 데이터 변경 사항을 동기화한다. 유닉스/리눅스 환경과의 통합을 위한 다양한 솔루션도 존재하며, 마이크로소프트 관리 센터, 액티브 디렉터리 사용자 및 컴퓨터 등 여러 관리 도구를 제공한다.

더 읽어볼만한 페이지

- 디렉토리 서비스 - X.500

X.500은 ITU-T가 정의한 디렉터리 서비스 표준으로, 분산 환경에서 정보 접근을 위한 프로토콜과 데이터 모델을 제공하며, 경량 디렉터리 접근 프로토콜(LDAP)과 X.509 인증 프레임워크에 영향을 주었다. - 디렉토리 서비스 - OpenLDAP

OpenLDAP는 쿠르트 자일렌가가 1998년에 시작한 자유-오픈 소스 LDAP 구현체로서, 독립형 데몬, 프록시 서버, 프로토콜 라이브러리, 클라이언트 소프트웨어 등으로 구성되며, 모듈형 구조와 복제 기술을 통해 다양한 기능과 데이터 동기화를 지원한다. - 윈도우 구성 요소 - 인터넷 익스플로러

마이크로소프트가 개발한 웹 브라우저인 인터넷 익스플로러는 윈도우 운영 체제와의 통합으로 높은 시장 점유율을 유지했으나, 웹 표준 문제와 보안 취약점으로 비판받으며 2015년 엣지에 자리를 내주고 2022년 지원이 종료되었지만, 엣지의 IE 모드로 레거시 호환성을 유지하고 있다. - 윈도우 구성 요소 - 원격 데스크톱 서비스

원격 데스크톱 서비스(RDS)는 네트워크를 통해 원격으로 컴퓨터의 데스크톱 환경에 접근할 수 있게 해주는 기술이며, 클라이언트 소프트웨어, 서버 구성 요소, 다양한 역할을 수행하는 구성 요소로 구성된다.

| 액티브 디렉터리 | |

|---|---|

| 개요 | |

| |

| 종류 | 디렉터리 서비스 |

| 개발사 | 마이크로소프트 |

| 운영 체제 | 윈도우 서버 |

| 라이선스 | 상업 라이선스 |

| 상세 정보 | |

| 인증 방식 | Kerberos LDAP NTLM |

| 주요 기능 | 그룹 정책 디렉터리 서비스 인증 중앙 집중 관리 |

| 설명 | 윈도우 도메인 네트워크를 위한 마이크로소프트의 디렉터리 서비스이다. |

2. 역사

액티브 디렉터리는 인터넷 엔지니어링 태스크 포스(IETF)가 감독하는 RFC 프로세스를 통해 설계되었다. LDAP는 액티브 디렉터리의 기반 기술 중 하나이며, X.500 디렉터리와 조직 구성 단위 개념 역시 액티브 디렉터리에 영향을 주었다. LDAP 관련 RFC에는

마이크로소프트는 1999년에 액티브 디렉터리를 공개했으며, 윈도우 2000 서버 에디션과 함께 처음 출시했다. 이후 윈도우 서버 2003에서 기능을 확장하고 관리를 개선했으며,[11] 윈도우 서버 2008에서는 액티브 디렉터리 페더레이션 서비스 등의 추가 서비스를 도입했다.[13] 도메인 관리를 담당하는 디렉터리 일부는 운영 체제의 핵심 부분이 되었고,[13] 액티브 디렉터리 도메인 서비스(ADDS)로 이름이 변경되어 다른 역할처럼 서버 역할이 되었다.[1] "액티브 디렉터리"는 더 광범위한 디렉터리 기반 서비스의 포괄적인 제목이 되었다.[14]

2. 1. 개발 배경

마이크로소프트 윈도우 95 출시 이후, Windows는 그래픽 사용자 인터페이스(GUI)를 통한 편리성으로 인해 클라이언트용 운영 체제(OS)로 빠르게 보급되었다. 기본적으로 네트워크 기능을 갖추고 있어, 기업이나 대학 등에서 PC 네트워크화가 촉진되었지만, 사용자 관리 및 접근 제어 기능이 미흡하여 네트워크 규모 확대에 따른 관리상의 어려움이 있었다.Windows NT에서는 클라이언트 PC 자체에 사용자 관리 및 접근 제어 기능을 탑재하고, Windows NT 서버 기반의 '''NT 도메인'''을 구축하여 도메인 컨트롤러(DC)에서 사용자 및 개인용 컴퓨터(PC)의 사용자 계정을 집중 관리할 수 있게 하였다.

하지만 NT 서버가 대규모 네트워크에서 사용되면서 NT 도메인의 단점이 지적되기 시작했다. 주요 단점은 다음과 같다.

- 도메인 간 계층 구조 형성 불가

- 다른 NT 도메인에서 동일한 PC 이름(NetBIOS 컴퓨터 이름) 사용 불가 (단일 네임스페이스)

- LAN 환경을 전제로 설계되어, WAN 환경에서 로그온 인증 문제 발생 가능성

- Security Account Manager (SAM) 데이터베이스의 작은 용량 (최대 40MB, 약 4만 개 계정)

이러한 문제들을 해결하고, NT 도메인의 사용자 및 컴퓨터 관리 기능을 계승하면서 대규모 네트워크에서도 사용할 수 있도록 개선된 것이 '''액티브 디렉터리(AD)'''이다.

AD는 다음과 같은 특징을 가진다.

하지만 AD 구축에는 DNS 서버 설치 및 존 정보 편집이 필수적이어서, 설계, 구축, 운영, 유지보수에 필요한 기술 수준이 높아졌다. 이 때문에 시스템 교체의 이점이 없다고 판단하여 도입을 보류하는 사용자도 많았다.

2. 2. 초기 버전 및 발전

마이크로소프트는 1999년에 액티브 디렉터리를 미리 공개했으며, 윈도우 2000 서버 에디션과 함께 처음 출시했고, 윈도우 서버 2003에서 기능을 확장하고 관리를 개선하기 위해 수정했다.[11] 액티브 디렉터리 지원은 패치를 통해 윈도우 95, 윈도우 98 및 윈도우 NT 4.0에도 추가되었으며, 일부 지원되지 않는 기능도 있었다.[12] 추가적인 개선 사항은 이후 버전의 윈도우 서버에서 이루어졌다. 윈도우 서버 2008에서 마이크로소프트는 액티브 디렉터리 페더레이션 서비스와 같은 추가 서비스를 액티브 디렉터리에 추가했다.[13]액티브 디렉터리는 인터넷 엔지니어링 태스크 포스(IETF)가 감독하는 RFC 프로세스를 통해 설계되었다. LDAP는 액티브 디렉터리의 기반이 되는 기술 중 하나이며, X.500 디렉터리와 조직 구성 단위 개념 역시 액티브 디렉터리에 영향을 주었다. LDAP 관련 RFC에는

마이크로소프트 윈도우 95 출시 이후, Windows는 그래픽 사용자 인터페이스(GUI)를 통한 편리성으로 인해 클라이언트용 운영 체제(OS)로 빠르게 보급되었다. 네트워크 기능을 기본으로 갖추고 있어 기업 및 대학 등에서 PC 네트워크화가 촉진되었으나, 사용자 관리 및 접근 제어 기능이 미흡하여 네트워크 규모 확대에 따른 관리 문제가 발생했다.

Windows NT는 클라이언트 PC 자체적으로 사용자 관리 및 접근 제어 기능을 탑재하고, Windows NT 서버 기반의 '''NT 도메인'''을 구축하여 도메인 컨트롤러(DC)에서 사용자 및 PC의 사용자 계정을 집중 관리할 수 있도록 했다.

그러나 대규모 네트워크 환경에서 NT 서버를 사용하면서 NT 도메인의 단점이 드러났다. 주요 단점은 다음과 같다.

- 도메인 간 계층 구조 형성 불가

- PC 이름 (NetBIOS 컴퓨터 이름)의 단일 네임스페이스로 인해 다른 NT 도메인에서 동일한 이름의 PC가 동일 네트워크에 존재 불가

- LAN 구축을 전제로 하여 WAN과 같은 협대역 회선에서 로그온 인증 패킷 문제 발생 가능성

- Security Account Manager (SAM) 데이터베이스의 최대 용량(40MB) 제한으로 사용자 및 컴퓨터 계정 등록 수 제한 (약 4만 건)

액티브 디렉터리(AD)는 이러한 문제점을 해결하고 NT 도메인의 사용자 및 컴퓨터 관리 기능을 계승하면서 대규모 네트워크에서도 사용할 수 있도록 개선되었다.

AD는 다음과 같은 특징을 갖는다.

- DNS, Kerberos 인증 시스템, LDAP 등 인터넷 기반 개방형 기술 도입

- DNS 및 DC에서 복수의 마스터 서버가 존재하는 "멀티 마스터 시스템" 도입

하지만 AD 구축을 위해서는 DNS 서버 설치 및 존 정보 편집이 필수적이어서, 시스템 도입을 보류하는 사용자도 많았다.

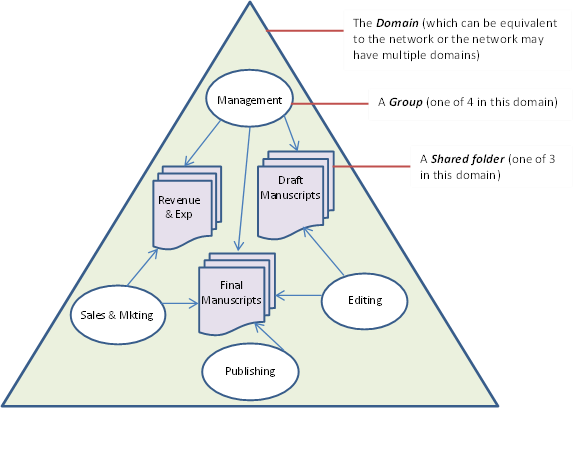

3. 구성 요소 및 개념

액티브 디렉터리(Active Directory)는 네트워크 상의 자원들을 효율적으로 관리하고 보안을 유지하기 위한 다양한 구성 요소와 개념들을 포함한다. 이러한 구성 요소들은 크게 논리적 구조, 물리적 구조, 그리고 신뢰 관계로 나눌 수 있다.

논리적 구조액티브 디렉터리의 논리적 구조는 포레스트, 트리, 도메인, 조직 구성 단위(OU) 등의 계층적인 구조로 구성된다.

- 포레스트 (Forest): 최상위 수준으로, 사용자, 컴퓨터, 그룹 및 기타 객체에 대한 접근을 제한하는 보안 경계를 설정한다. 표준 글로벌 카탈로그, 디렉터리 스키마, 논리적 구조 및 디렉터리 구성을 가진 트리의 집합이다.

- 트리 (Tree): 연속된 DNS 네임스페이스 내에서 전이적 트러스트 계층 구조로 연결된 도메인 및 도메인 트리의 집합이다.

- 도메인 (Domain): 액티브 디렉터리 도메인 서비스(AD DS)는 모든 윈도우 도메인 네트워크의 기반으로, 사용자, 컴퓨터, 그룹 등 네트워크 리소스를 관리하는 기본 단위이다.[67] 동일한 액티브 디렉터리 데이터베이스를 공유하는 컴퓨터, 사용자, 장치와 같은 네트워크 객체의 논리적 그룹이며, DNS 이름 구조는 해당 도메인을 식별한다.

- 조직 구성 단위 (OU): 도메인 내 사용자, 그룹, 컴퓨터 등의 객체를 관리 편의성을 위해 그룹화하는 컨테이너이다.

물리적 구조액티브 디렉터리의 물리적 구조는 사이트와 도메인 컨트롤러(DC)로 구성된다.

- 사이트 (Site): 하나 이상의 IP 서브넷으로 정의된 물리적 그룹이다.[32] 사이트는 복제로 생성되는 네트워크 트래픽을 관리하고 클라이언트를 가장 가까운 도메인 컨트롤러(DC)로 안내하는 데 중요한 역할을 한다.

- 도메인 컨트롤러 (Domain Controller, DC): 액티브 디렉터리(AD)를 구현한 실체로, 디렉터리 데이터베이스에 PC, 사용자, 그룹 등의 계정을 등록하여 사용자와 컴퓨터의 권한을 집중 관리한다.[67]

신뢰 관계 (Trust)액티브 디렉터리(AD)는 신뢰 관계를 통해 서로 다른 도메인 간의 리소스 공유를 지원한다.[52] 포레스트 내 도메인 간에는 자동 양방향 신뢰 관계가 설정된다.

- 단방향 신뢰 (One-way trust): 한 도메인이 다른 도메인의 사용자에게 접근을 허용하지만, 다른 도메인은 첫 번째 도메인의 사용자에게 접근을 허용하지 않는다.

- 양방향 신뢰 (Two-way trust): 두 도메인이 양쪽 도메인의 사용자에게 접근을 허용한다.

- 전이적 트러스트 (Transitive trust): 포레스트 내의 다른 트러스트된 도메인으로 확장될 수 있는 트러스트이다.

- 비전이적 트러스트 (Intransitive trust): 확장되지 않는 단방향 트러스트이다.

3. 1. 논리적 구조

액티브 디렉터리의 논리적 구조는 포레스트, 트리, 도메인, 조직 구성 단위(OU) 등 계층적인 구조로 구성된다. 이러한 구조는 사용자, 컴퓨터, 프린터 등 네트워크 자원을 효율적으로 관리하고 보안을 유지하는 데 중요한 역할을 한다.액티브 디렉터리 구조는 리소스(프린터 등)와 보안 주체(사용자, 컴퓨터 계정, 그룹 등)를 포함하는 객체(Object)로 구성된다. 각 보안 주체에는 고유한 보안 식별자(SID)가 할당된다. 객체는 사용자, 컴퓨터, 프린터, 그룹과 같은 단일 엔터티와 해당 속성을 나타내며, 일부 객체는 다른 객체를 포함할 수 있다. 객체는 고유한 이름을 가지며, 스키마에 의해 특징과 정보 집합이 정의된다. 관리자는 필요에 따라 스키마 객체를 사용하여 스키마를 확장하거나 수정할 수 있지만, 스키마 객체는 액티브 디렉터리 객체의 정의에 필수적이므로 비활성화하거나 변경하면 배포가 근본적으로 변경되거나 중단될 수 있으므로 주의해야 한다.[26]

액티브 디렉터리 네트워크에서 객체를 담는 프레임워크는 다음과 같은 여러 수준으로 구성된다.

- 포레스트 (Forest): 최상위 수준으로, 표준 글로벌 카탈로그, 디렉터리 스키마, 논리적 구조 및 디렉터리 구성을 가진 트리의 집합이다. 포레스트는 사용자, 컴퓨터, 그룹 및 기타 객체에 대한 접근을 제한하는 보안 경계를 설정한다.

- 트리 (Tree): 연속된 DNS 네임스페이스 내에서 전이적 트러스트 계층 구조로 연결된 도메인 및 도메인 트리의 집합이다.

- 도메인 (Domain): 동일한 액티브 디렉터리 데이터베이스를 공유하는 컴퓨터, 사용자, 장치와 같은 네트워크 객체의 논리적 그룹이다. DNS 이름 구조는 해당 도메인, 즉 네임스페이스를 식별한다.

- 조직 구성 단위 (OU): 도메인 내 사용자, 그룹, 컴퓨터 등의 객체를 관리 편의성을 위해 그룹화하는 컨테이너이다.

{| class="wikitable"

|+ 트리 및 도메인 내의 관심 영역의 지리적 구성 예시

|-

|

| ]]|]]|]]|]]|]]|]] ||| 도메인-보스턴 | ||||

| -- | 도메인-뉴욕 | |||

| -- | 도메인-필리 | |||

| ]] || colspan="2" | 트리-서던 | ||||

| -- | 도메인-애틀랜타 | |||

| -- | 도메인-댈러스 |

||

| 도메인-댈러스 | |||

| ]]|]] || colspan="2" | OU-마케팅 | |||

| ]]|]]|]]|]]|]] || 휴잇 | |||

| -- | 에이온 | ||

| -- | 스티브 | ||

| -- | OU-영업 | ||

| -- | 빌 | ||

| -- | 랄프 | ||

|}

3. 1. 1. 도메인 (Domain)

액티브 디렉터리 도메인 서비스(AD DS)는 모든 윈도우 도메인 네트워크의 기반으로, 사용자, 컴퓨터, 그룹 등 네트워크 리소스를 관리하는 기본 단위이다.[67] 도메인 컨트롤러(DC)는 도메인 내 리소스에 대한 인증 및 권한 부여를 담당하는 서버이다. 사용자가 장치에 로그인하거나 네트워크를 통해 다른 장치에 접근할 때 도메인 컨트롤러에 연결된다.AD 도메인은 Windows 2000 Server 이후의 Windows Server DC로 구성되며, 사용자 및 컴퓨터 관리 단위이다.[67] DC는 AD를 구현한 실체이며, 디렉터리 데이터베이스에 PC, 사용자, 그룹 등의 계정을 등록하여 사용자 및 컴퓨터의 권한을 집중 관리한다. 또한, "그룹 정책" 기능을 통해 PC 및 사용자의 환경을 제어할 수 있다.

AD 도메인에 등록된 사용자는 "Domain Users" 등의 보안 그룹에 소속되며, 일반적으로 관리를 간소화하기 위해 그룹 단위로 보안을 설정한다. 보안 그룹에는 적용 범위가 좁은 순서대로 "빌트인 로컬", "도메인 로컬", "글로벌", "유니버설"의 4가지 종류가 있으며, 서로 다른 종류의 그룹을 다른 그룹에 소속시키는 "중첩"도 가능하다.

AD 도메인의 도메인 계층 구조는 DNS의 이름 계층 구조를 LAN에 적용한 것이며, 컴퓨터 간의 이름 확인에는 DNS 서버가 필수적이다. DC는 클라이언트 PC에서 항상 참조 가능해야 하므로 IP 주소를 고정으로 할당해야 한다.

기본적으로 1개의 포리스트에 1대의 DNS 서버가 있으면 서브도메인을 포함하여 통합 관리할 수 있으므로, 반드시 AD의 서브도메인에 DNS 서버를 설치할 필요는 없다. 단, 1대만으로는 서비스 효율성과 내결함성이 떨어지므로, 일반적으로 여러 대를 설치한다.

디렉터리 데이터베이스는 DC 간에 "멀티 마스터 복제"가 수행되며, 사용자 계정 등록 등 디렉터리 데이터베이스에 대한 변경 작업은 기본적으로 모든 DC에서 가능하다.

3. 1. 2. 포레스트 (Forest)

포레스트는 하나 이상의 도메인 트리로 구성된 최상위 논리적 컨테이너이다. 포레스트 내의 모든 도메인은 암시적, 전이적 양방향 신뢰 관계를 가지므로, 사용자는 별도의 인증 절차 없이 다른 도메인의 리소스에 접근할 수 있다.포레스트는 보안 경계 역할을 하며, 포레스트 간에는 명시적인 신뢰 관계를 설정해야 리소스 공유가 가능하다. 예를 들어, 위키백과의 경우 `wikipedia.org` 도메인이 포레스트 루트 도메인이 될 수 있다.

Windows Server 2003 이후에는 "포레스트 간 신뢰"가 지원되어, 포레스트 루트 도메인 간에 신뢰 관계를 맺음으로써 각 포레스트에 속하는 AD 도메인도 자동으로 전이되는 신뢰 관계를 맺을 수 있게 되었다.[18]

3. 1. 3. 트리 (Tree)

트리는 연속적인 DNS 네임스페이스를 공유하는 도메인들의 계층 구조이다. 부모-자식 관계의 도메인들은 자동으로 양방향 신뢰 관계를 맺는다.[26]액티브 디렉터리 네트워크에서 객체를 담는 프레임워크는 포리스트, 트리, 도메인과 같은 여러 수준으로 구성된다. 트리는 연속된 네임스페이스 내에서 전이적 트러스트 계층 구조로 연결된 도메인 및 도메인 트리의 집합이다.[26]

하나 이상의 AD 도메인을 설치할 때 DNS의 이름 계층에 따라 계층 구조, 즉 포리스트를 구성할 수 있다. 위키백과를 예로 들면, 기준이 되는 AD 도메인 D1 (ja.wikipedia.org)의 하위에 생성된 AD 도메인 D2 (sub1.ja.wikipedia.org)는 "하위 도메인"이 된다. 기준 도메인 D1과 하위 도메인 D2 사이에는 자동으로 양방향 신뢰 관계가 맺어진다. 하위 도메인 D2는 도메인 D1 아래에 생성된 또 다른 하위 도메인 D3 (sub2.ja.wikipedia.org), 또는 도메인 D1의 상위 도메인 D0 (wikipedia.org)와도 자동으로 신뢰 관계가 맺어진다. 즉, "도메인 D2가 도메인 D1을 신뢰하고, 도메인 D1이 도메인 D0을 신뢰할 때, 도메인 D2는 도메인 D0을 신뢰한다"는 논리로 신뢰 관계를 맺는다. 이를 "신뢰의 전이"라고 부른다.[26]

3. 1. 4. 조직 구성 단위 (Organizational Unit, OU)

액티브 디렉터리에서 조직 구성 단위(Organizational Unit, OU)는 도메인 내 사용자, 그룹, 컴퓨터 등의 객체를 관리 편의성을 위해 그룹화하는 컨테이너이다. OU는 도메인에 계층 구조를 제공하고 관리를 용이하게 하며, 관리 또는 지리적 측면에서 조직의 구조와 유사할 수 있다. OU는 다른 OU를 포함할 수 있으며, 이러한 의미에서 도메인은 컨테이너이다. 마이크로소프트는 구조를 위해 OU를 사용하고 정책 및 관리를 단순화할 것을 권장한다.OU는 그룹 정책을 적용하는 권장 수준이며, 그룹 정책은 공식적으로 그룹 정책 객체(GPO)라고 불리는 액티브 디렉터리 객체이지만, 정책은 도메인 또는 사이트에도 적용될 수 있다. OU는 관리 권한이 일반적으로 위임되는 수준이지만, 개별 객체 또는 속성에 대해서도 위임을 수행할 수 있다.

OU는 각각 별도의 네임스페이스를 갖지 않는다. 따라서 레거시 NetBIOS 구현과의 호환성을 위해, 동일한 SamAccountName을 가진 사용자 계정은 계정 객체가 별도의 OU에 있더라도 동일한 도메인 내에서 허용되지 않는다. 사용자 객체 속성인 SamAccountName은 도메인 내에서 고유해야 하기 때문이다.[28] 그러나 서로 다른 OU에 있는 두 사용자는 동일한 일반 이름(CN)을 가질 수 있다. 예를 들어 "fred.staff-ou.domain" 및 "fred.student-ou.domain"과 같이 디렉터리 자체에 저장된 이름을 가질 수 있으며, 여기서 "staff-ou"와 "student-ou"는 OU이다.

마이크로소프트가 일반적으로 계층적 디렉터리 배치에서 중복된 이름을 허용하지 않는 이유는 주로 NetBIOS 원칙에 의존하기 때문이다. 이는 마이크로소프트 소프트웨어에서 Windows NT 3.1 및 MS-DOS LAN Manager까지 거슬러 올라가는 평면 네임스페이스 방식의 네트워크 객체 관리 방식이다. 디렉터리에서 객체 이름 중복을 허용하거나 NetBIOS 이름 사용을 완전히 제거하면 레거시 소프트웨어 및 장비와의 하위 호환성이 방지된다. 그러나 이러한 방식으로 중복된 객체 이름을 허용하지 않는 것은 액티브 디렉터리가 기반으로 하는 LDAP RFC를 위반하는 것이다.

도메인 내 사용자 수가 증가함에 따라 "이름의 첫 글자, 중간 글자, 성"(서구식 이름) 또는 그 반대(동양식 이름)와 같은 규칙은 'Li'(李), 'Smith' 또는 'Garcia'와 같은 흔한 성씨에 대해 실패한다. 해결 방법에는 사용자 이름 끝에 숫자를 추가하는 것이 포함된다. 대안으로는 실제 사용자 이름 대신 계정 이름으로 사용할 고유한 직원/학생 ID 번호의 별도 ID 시스템을 만들고 사용자가 허용 가능한 사용 정책 내에서 선호하는 단어 순서를 지정하도록 허용하는 것이 있다.

도메인 내에 중복된 사용자 이름이 존재할 수 없기 때문에, 계정 이름 생성은 공립학교 시스템이나 네트워크를 통해 모든 컴퓨터를 사용할 수 있어야 하는 대학교 학생과 같이 별도의 도메인으로 쉽게 세분화할 수 없는 대규모 조직에게 상당한 과제를 제기한다.

조직 구성 단위(OU, 조직 단위라고도 함)는 보안 그룹과는 별개로 사용자 및 컴퓨터를 관리하는 그룹이다. 본사, 지사, 지점과 같은 큰 분류 아래에 경리, 영업, 총무, 개발 등과 같은 OU를 생성하여 실제 조직 체제 및 자산 관리 체제에 맞는 그룹 계층을 구축함으로써 운영 관리를 용이하게 한다. 조직 체제에 따라 여러 액티브 디렉터리 도메인 서비스(AD 도메인)을 만들 필요 없이 보안 요구 사항이 동일하다면 단일 도메인으로 관리할 수 있다.

또한 OU에는 그룹 정책 객체를 연결할 수 있으므로 "개발용 PC에서는 데스크톱 환경을 사용자 정의할 수 있지만 경리 PC에서는 변경할 수 없도록 하고 싶다"와 같은 요구 사항에 대응할 수 있다.

3. 2. 물리적 구조

액티브 디렉터리의 물리적 구조는 사이트와 도메인 컨트롤러(DC)로 구성된다.액티브 디렉터리 정보는 하나 이상의 피어 도메인 컨트롤러에 물리적으로 저장되며, NT PDC/BDC 모델을 대체한다. 각 DC는 액티브 디렉터리의 복사본을 가지고 있다. 도메인 컨트롤러가 아닌 액티브 디렉터리에 가입된 멤버 서버는 멤버 서버라고 한다.[33]

사이트는 복제로 생성되는 네트워크 트래픽을 관리하고 클라이언트를 가장 가까운 도메인 컨트롤러로 안내하는 데 중요한 역할을 한다.

3. 2. 1. 사이트 (Site)

사이트는 하나 이상의 IP 서브넷으로 정의된 물리적(논리적이지 않은) 그룹이다.[32] AD는 연결을 정의하며, 저속(예: WAN, VPN) 링크와 고속(예: LAN) 링크를 구분한다. 사이트 정의는 도메인 및 OU 구조와 독립적이며 포리스트 전체에서 공유된다. 사이트는 복제로 생성된 네트워크 트래픽을 관리하고 클라이언트를 가장 가까운 도메인 컨트롤러(DC)로 안내하는 데 중요한 역할을 한다.일반적으로 동일한 LAN에서 통신할 수 있는 범위를 사이트로 한다. 하지만 고속 WAN 회선을 사용하는 경우 WAN을 넘는 사이트를 생성하기도 한다. AD 도메인을 신규 구축하면 자동으로 "Default-First-Site-Name"이라는 이름의 사이트도 생성되므로, 의식하지 않아도 사이트를 이용하게 된다.

사이트 내에서는 디렉터리 정보는 변경이 있을 때마다 압축되지 않고 복제된다. 또한 복제 경로는 최대 3홉의 복수 링 형태로 구성된다. 한편, 사이트 간의 경우에는 정기적으로 (기본값은 180분, 최단 15분으로 구성 가능) 압축하여 복제된다. 또한, 복제 경로는 스팬 트리 형태로 구성된다.

클라이언트는 자신의 서브넷 정보를 바탕으로 사이트 정보를 얻어, 동일 사이트의 DC에 대해 우선적으로 인증을 요구한다.

사이트의 목적을 달성하기 위해서는 각 사이트에 1대 이상의 DC가 설치되어 있어야 한다. DC가 없는 사이트는 인근 사이트의 DC가 해당 사이트를 자동으로 담당한다. 이것을 "자동 사이트 복구"라고 부른다.

어떤 DC가 가진 디렉터리 정보를 다른 사이트의 DC에 복제하는 것을 "사이트 간 '''복제'''를 수행한다"라고 한다. 복제를 수행하는 DC는 관리 도구인 "Active Directory 사이트 및 서비스"에서 사이트를 생성하고, 복제 파트너가 될 상대 사이트 링크와 연결해야 한다. 복제함으로써 디렉터리 데이터베이스의 정보를 공유하므로, 그룹 정책이나 데이터베이스를 파트너끼리 자동으로 최신 상태를 유지할 수 있다.

하나의 지역에 복수의 DC가 있을 때, 사이트 내와 같은 경로로 다른 지역과 복제하면 네트워크에 엄청난 부하가 걸린다. 따라서 사이트 내의 1대의 DC를 "브리지 헤드 서버", 즉 교두보로 자동 선출하여, 해당 DC를 사이트의 대표로 사이트 간 복제를 수행한다. 그 외의 DC는 브리지 헤드 서버로부터 얻은 정보를 사이트 내에서 복제한다. 즉, 브리지 헤드 서버는 다른 지역에서 복제된 것을 해당 사이트 내의 모든 DC로 복제한다. 그렇게 함으로써 효율적으로 최신 상태를 확보한다.

3. 2. 2. 도메인 컨트롤러 (Domain Controller, DC)

도메인 컨트롤러(DC)는 액티브 디렉터리(AD)를 구현한 실체로, 디렉터리 데이터베이스에 PC, 사용자, 그룹 등의 계정을 등록하여 사용자와 컴퓨터의 권한을 집중 관리한다.[67] 또한, "그룹 정책" 기능을 통해 PC 및 사용자 환경을 제어할 수 있다. DC는 클라이언트 PC에서 항상 참조 가능해야 하므로 IP 주소를 고정해야 한다. AD 도메인의 계층 구조는 DNS의 이름 계층 구조를 LAN에 적용한 것이며, 컴퓨터 간 이름 확인에는 DNS 서버가 필수적이다.[67]AD 도메인에 등록된 사용자는 "Domain Users" 등의 보안 그룹에 소속되며, 일반적으로 관리를 간소화하기 위해 그룹 단위로 보안을 설정한다. 보안 그룹에는 적용 범위가 좁은 순서대로 "빌트인 로컬", "도메인 로컬", "글로벌", "유니버설"의 4가지 종류가 있으며, 서로 다른 종류의 그룹을 다른 그룹에 소속시키는 "중첩"도 가능하다.

액티브 디렉터리 정보는 하나 이상의 피어 도메인 컨트롤러에 물리적으로 저장되며, NT PDC/BDC 모델을 대체한다. 각 DC는 액티브 디렉터리의 복사본을 가진다. 도메인 컨트롤러가 아닌 액티브 디렉터리에 가입된 멤버 서버는 멤버 서버라고 한다.[33]

디렉터리 데이터베이스는 DC 간에 "멀티 마스터 복제"가 수행되며, 사용자 계정 등록 등 디렉터리 데이터베이스 변경 작업은 기본적으로 모든 DC에서 가능하다. 단, Windows Server 2008의 "읽기 전용 DC"에서는 예외이다. 멀티 마스터 복제는 분산 관리되는 AD의 디렉터리 데이터베이스 및 그룹 정책 개체를 모순 없이 상호 교환하고 통합하는 복제 기법이다. 여러 도메인 컨트롤러(DC)에서 동일한 개체가 갱신된 경우, 시간 순서상 나중에 갱신된 개체가 채택된다. 이를 통해 여러 DC에서 불일치가 발생하는 상황을 피할 수 있다.

포리스트 계층 구조 변경, 객체의 원본이 되는 스키마 편집, 상대 ID 발행 등은 도메인 또는 포리스트마다 1대 존재하는 FSMO(Flexible Single Master Operations) 작업 마스터를 실행하는 DC가 독점적으로 수행한다. FSMO의 역할은 운영 마스터 역할(operations master role)로도 알려져 있다.

| 역할 이름 | 범위 |

|---|---|

| 스키마 마스터(Schema Master) | 포레스트(forest) 당 하나 |

| 도메인 네이밍 마스터 | 포레스트 당 하나 |

| PDC 에뮬레이터 | 도메인 당 하나 |

| RID 마스터 | 도메인 당 하나 |

| 인프라스트럭처 마스터 | 도메인 당 하나 |

로그온 인증 등에서는 크기가 크고 검색에 시간이 걸리는 디렉터리 데이터베이스보다 간단한 글로벌 카탈로그(GC)가 주로 사용된다.

3. 3. 신뢰 관계 (Trust)

액티브 디렉터리(AD)는 신뢰 관계를 통해 서로 다른 도메인 간의 리소스 공유를 지원한다.[52] 포레스트 내 도메인 간에는 자동 양방향 신뢰 관계가 설정된다. 포레스트는 신뢰의 기본 경계를 설정하며, 암시적이고 전이적인 신뢰는 포레스트 내의 모든 도메인에 대해 자동적으로 적용된다.하나 이상의 AD 도메인을 설치할 때 DNS의 이름 계층에 따라 계층 구조, 즉 포레스트를 구성할 수 있다. 동일한 포레스트 내의 AD 도메인이라면, 신뢰의 전이가 이루어짐과 동시에 그룹의 공유도 가능하다. 단 하나의 AD 도메인만 있어도 포레스트를 형성하며, 싱글 포레스트, 싱글 도메인, 싱글 사이트 구성이 된다. 처음에 구축한 AD 도메인은 "포레스트 루트 도메인"이 되며, 다른 AD 도메인을 증설할 때의 기준 도메인이 된다.

Windows Server 2003 이후에는 "포레스트 간 신뢰"가 지원되어, 포레스트 루트 도메인 간에 신뢰 관계를 맺음으로써, 각 포레스트에 속하는 AD 도메인도 자동으로 전이되는 신뢰 관계를 맺게 된다. Windows 2000 Server 에서는 포레스트 간에 일괄적으로 신뢰 관계를 맺을 수 없어, 포레스트 루트 도메인 간에 신뢰 관계를 맺어도 하위 도메인에는 신뢰가 전이되지 않았다.

3. 3. 1. 신뢰 유형

액티브 디렉터리는 어떤 도메인에 있는 사용자가 다른 도메인의 리소스에 접근하는 것을 허용하기 위해 신뢰(Trust)를 사용한다.[52] 포리스트 안의 신뢰는 도메인이 만들어질 때 자동으로 만들어진다. 포리스트는 신뢰의 기본 경계를 설정하며, 암시적이고 전이적인 신뢰는 포리스트 내의 모든 도메인에 대해 자동적으로 적용된다.- 단방향 신뢰 (One-way trust): 한 도메인이 다른 도메인의 사용자에게 접근을 허용하지만, 다른 도메인은 첫 번째 도메인의 사용자에게 접근을 허용하지 않는다.

- 양방향 신뢰 (Two-way trust): 두 도메인이 양쪽 도메인의 사용자에게 접근을 허용한다.

- 트러스트된 도메인 (Trusted domain): 트러스트를 받는 도메인으로, 사용자가 트러스트하는 도메인에 접근할 수 있다.

- 전이적 트러스트 (Transitive trust): 포리스트 내의 다른 트러스트된 도메인으로 두 도메인을 넘어 확장될 수 있는 트러스트이다.

- 비전이적 트러스트 (Intransitive trust): 두 도메인을 넘어 확장되지 않는 단방향 트러스트이다.

- 명시적 트러스트 (Explicit trust): 관리자가 생성하는 트러스트이다. 전이적이지 않으며 단방향만 가능하다.

- 교차 링크 트러스트 (Cross-link trust): 서로 다른 트리 또는 동일한 트리 내에서 두 도메인 간에 자손/조상(자식/부모) 관계가 존재하지 않을 때의 명시적 트러스트이다.

- 바로 가기: 서로 다른 트리 내의 두 도메인을 연결하며, 전이적, 단방향 또는 양방향일 수 있다.

- 포리스트 트러스트 (Forest trust): 전체 포리스트에 적용된다. 전이적, 단방향 또는 양방향일 수 있다.

- 영역: 전이적이거나 비전이적(비전이적)일 수 있으며, 단방향 또는 양방향일 수 있다.

- 외부: 다른 포리스트 또는 액티브 디렉터리가 아닌 도메인에 연결한다. 비전이적, 단방향 또는 양방향이다.[53]

- PAM 트러스트: Microsoft Identity Manager가 (낮은 수준일 수 있는) 프로덕션 포리스트에서 (Windows Server 2016 기능 수준) '요새' 포레스트로 사용하는 단방향 트러스트로, 시간 제한 그룹 멤버십을 발급한다.[54][55]

예를 들어 위키백과를 예로 들면, 기준이 되는 AD 도메인 D1 (ja.wikipedia.org)의 하위에 생성된 AD 도메인 D2 (sub1.ja.wikipedia.org)는 "하위 도메인"이 된다. 기준 도메인 D1과 하위 도메인 D2 사이에는 자동으로 양방향 신뢰 관계가 맺어진다. 하위 도메인 D2는 도메인 D1 아래에 생성된 또 다른 하위 도메인 D3 (sub2.ja.wikipedia.org), 또는 도메인 D1의 상위 도메인 D0 (wikipedia.org)와도 자동으로 신뢰 관계가 맺어진다. 즉, "도메인 D2가 도메인 D1을 신뢰하고, 도메인 D1이 도메인 D0을 신뢰할 때, 도메인 D2는 도메인 D0을 신뢰한다"는 논리로 신뢰 관계를 맺는다. 이를 "신뢰의 전이"라고 부른다.

Windows 2000 Server에 의한 포리스트에서는, 포리스트 간에 일괄적으로 신뢰 관계를 맺을 수 없다. 즉, 포리스트 루트 도메인 간에 신뢰 관계를 맺어도, 하위 도메인에는 신뢰가 전이되지 않는다. NT 도메인과 마찬가지로, 다른 포리스트에 속하는 AD 도메인 간에 개별적으로 신뢰 관계를 맺을 수 있다. Windows Server 2003 이후에는 "포리스트 간 신뢰"가 지원되어, 포리스트 루트 도메인 간에 신뢰 관계를 맺음으로써, 각 포리스트에 속하는 AD 도메인도 자동으로 전이되는 신뢰 관계를 맺게 된다.

4. 주요 기능 및 서비스

액티브 디렉터리는 데이터베이스와 실행 코드로 구성된 서비스로, 요청을 관리하고 데이터베이스를 유지 관리한다. 디렉터리 시스템 에이전트는 윈도우 서비스 및 프로세스이며, 윈도우 2000 이상에서 실행된다.[24] 액티브 디렉터리 데이터베이스 객체는 LDAP, ADSI, 메시징 API, 보안 계정 관리자 서비스 등 다양한 인터페이스를 통해 접근할 수 있다.[25]

액티브 디렉터리 데이터베이스는 윈도우 2000 서버에서 '디렉터리 저장소'로 사용되며, JET 블루 기반의 확장 가능한 저장소 엔진(ESE98)을 사용한다. 각 도메인 컨트롤러의 데이터베이스는 16테라바이트, 20억 개의 객체(보안 주체는 10억 개로 제한)로 제한된다. 마이크로소프트는 20억 개 이상의 객체를 가진 NTDS 데이터베이스를 생성했다.[49] NT4의 보안 계정 관리자는 최대 40,000개의 객체를 지원할 수 있었다. 액티브 디렉터리 데이터베이스에는 '데이터 테이블'과 '링크 테이블'이라는 두 개의 주요 테이블이 있으며, 윈도우 서버 2003은 보안 설명자 단일 인스턴스화를 위한 세 번째 주요 테이블을 추가했다.[49]

프로그램은 ''액티브 디렉터리 서비스 인터페이스''에서 제공하는 COM 인터페이스를 통해 액티브 디렉터리의 기능에 접근할 수 있다.[51]

4. 1. 도메인 서비스 (AD DS)

윈도우 도메인 네트워크의 기반인 액티브 디렉터리 도메인 서비스(AD DS)는 장치 및 사용자 정보를 저장하고, 자격 증명 확인, 접근 권한 정의 등의 기능을 수행한다. 이 서비스를 실행하는 서버는 도메인 컨트롤러라고 불린다. 사용자가 장치에 로그인하거나, 네트워크를 통해 다른 장치에 접근할 때 도메인 컨트롤러에 연결된다.[15]액티브 디렉터리 구조는 리소스(예: 프린터)와 보안 주체(사용자/컴퓨터 계정, 그룹)로 분류되는 객체 정보로 구성된다. 각 보안 주체에는 고유한 보안 식별자(SID)가 할당된다. 객체는 사용자, 컴퓨터, 프린터, 그룹 등의 엔터티와 속성을 나타내며, 일부 객체는 다른 객체를 포함할 수 있다. 객체는 고유한 이름을 가지며, 스키마에 의해 특징과 정보 집합이 정의된다.

관리자는 스키마 객체를 통해 스키마를 확장하거나 수정할 수 있지만, 스키마 객체는 액티브 디렉터리 객체 정의에 필수적이므로 비활성화나 변경 시 배포에 큰 영향을 줄 수 있다. 스키마 변경은 전체 시스템에 영향을 주며, 새 객체는 삭제가 불가능하고 비활성화만 가능하다. 따라서 스키마 변경은 신중한 계획이 필요하다.[26]

그룹 정책, 암호화 파일 시스템, 비트락커, 도메인 이름 서비스, 원격 데스크톱 서비스, 익스체인지 서버, SharePoint Server 등은 도메인 서비스에 의존하거나 이를 사용한다.

자체 관리형 액티브 디렉터리 DS는 클라우드 제품인 관리형 Azure AD DS와 구별된다.[15]

4. 2. 경량 디렉터리 서비스 (AD LDS)

액티브 디렉터리 경량 디렉터리 서비스(AD LDS)는 이전에는 "액티브 디렉터리 애플리케이션 모드"(ADAM)라고 불렸으며,[16] AD DS에 대한 LDAP 프로토콜을 구현한다.[17] 윈도우 서버에서 서비스로 실행되며 AD DS와 동일한 기능(동일한 API 포함)을 제공한다. 그러나 AD LDS는 도메인 또는 도메인 컨트롤러를 생성할 필요가 없다. AD LDS는 디렉터리 데이터를 저장하기 위한 데이터 저장소와 LDAP 디렉터리 서비스 인터페이스를 갖춘 '디렉터리 서비스'를 제공한다. AD DS와 달리, 여러 AD LDS 인스턴스가 동일한 서버에서 작동할 수 있다.5. 복제 (Replication)

액티브 디렉터리는 멀티 마스터 복제를 사용하여 변경 사항을 동기화한다.[37] 이는 변경 사항이 복제본으로 전달되는 방식이 아니라, 복제본이 변경이 발생한 서버에서 변경 사항을 가져오는 것을 의미한다.[38] 지식 일관성 검사기(KCC)는 정의된 사이트를 사용하여 트래픽을 관리하고 사이트 링크의 복제 토폴로지를 생성한다. 사이트 내 복제는 변경 알림으로 인해 자주, 자동으로 발생하며, 이는 피어가 풀 복제 주기를 시작하도록 유도한다. 다른 사이트 간의 복제 간격은 일반적으로 덜 일정하며, 변경 알림을 사용하지 않는 것이 일반적이다. 그러나 필요한 경우 동일한 네트워크 상의 위치 간 복제와 동일하게 설정할 수 있다.

각 DS3, T1, ISDN 링크에는 비용이 있을 수 있으며, KCC는 이에 따라 사이트 링크 토폴로지를 변경한다. 가격이 저렴한 경우 동일 프로토콜의 ''사이트 링크 브리지''를 통해 여러 사이트 링크를 거쳐 전이적으로 복제가 발생할 수 있다. 그러나 KCC는 직접적인 사이트 간 링크에 전이적 연결보다 낮은 비용을 자동으로 부과한다. 각 구역의 브리지헤드 서버는 변경 사항을 복제하기 위해 해당 위치의 다른 도메인 컨트롤러(DC)로 업데이트를 보낼 수 있다. 액티브 디렉터리 구역에 대한 복제를 구성하려면 사이트를 기반으로 도메인에서 DNS를 활성화해야 한다.

액티브 디렉터리를 복제하기 위해 IP를 통한 원격 프로시저 호출(RPC/IP)이 사용된다. SMTP는 사이트 간 복제에 사용되지만, 스키마, 구성 또는 부분 속성 집합(글로벌 카탈로그) GC의 수정에만 사용된다. 기본 도메인 파티션을 복제하는 데는 적합하지 않다.[39]

멀티 마스터 복제란, 분산 관리되는 액티브 디렉터리(Active Directory, AD)의 디렉터리 데이터베이스 및 그룹 정책 개체를 모순 없이 상호 교환하고 통합하는 복제 기법이다. 동일한 개체가 여러 도메인 컨트롤러(DC)에서 갱신된 경우, 시간 순서상 나중에 갱신된 개체가 채택된다. 이를 통해 여러 DC에서 불일치가 발생하는 상황을 피할 수 있다.

6. 관리 도구

마이크로소프트 액티브 디렉터리 관리 도구는 다음과 같다.

- 액티브 디렉터리 관리 센터(윈도우 서버 2012 이상에서 도입)

- 액티브 디렉터리 사용자 및 컴퓨터

- 액티브 디렉터리 도메인 및 트러스트

- 액티브 디렉터리 사이트 및 서비스

- ADSI 편집

- 로컬 사용자 및 그룹

- MMC용 액티브 디렉터리 스키마 스냅인

- 시스인터널즈 ADExplorer

이러한 관리 도구는 대규모 환경에서 효율적인 워크플로우를 위한 충분한 기능을 제공하지 못할 수 있다. 일부 타사 도구는 관리 기능을 확장하여 자동화, 보고서, 다른 서비스와의 통합 등과 같이 보다 편리한 관리 프로세스를 위한 필수 기능을 제공한다.

API인 ADSI(액티브 디렉터리 서비스 인터페이스)를 통해 애플리케이션이 AD에 접근할 수 있다. ADSI를 사용하면 AD 내 객체를 검색, 열람, 편집, 삭제할 수 있으므로, 사용자 관리나 컴퓨터 관리 등의 작업을 자동화할 수 있다.

7. 유닉스/리눅스 환경과의 통합

유닉스 계열 운영 체제(유닉스, 리눅스, macOS 등)는 표준 LDAP 클라이언트를 통해 액티브 디렉터리와 상호 운용이 가능하다. 그러나 그룹 정책 등 Windows 구성 요소와 관련된 속성들은 해석하지 못한다.[56]

타사 솔루션을 통해 유닉스/리눅스 시스템을 액티브 디렉터리에 통합할 수 있다. 주요 솔루션은 다음과 같다.

- '''PowerBroker Identity Services'''(BeyondTrust, 구 Likewise Software): 비 Windows 클라이언트가 액티브 디렉터리에 가입하도록 지원.[56]

- '''ADmitMac'''(Thursby Software Systems)[56]

- '''Samba'''(GPLv3하의 자유 소프트웨어): 도메인 컨트롤러 역할 수행 가능.[57][58]

Windows Server 2003 R2는 RFC 2307에 근접하게 매핑되는 속성을 포함하며, nss_ldap 및 pam_ldap은 이러한 속성을 직접 지원한다. 그룹 멤버십에 대한 기본 스키마는 RFC 2307bis를 준수한다.[59]

참조

[1]

웹사이트

The Future of Windows: Directory Services in Windows Server "Longhorn"

https://technet.micr[...]

Microsoft

2006-11

[2]

웹사이트

Active Directory on a Windows Server 2003 Network

https://technet.micr[...]

Microsoft

2003-03-13

[3]

웹사이트

Install Active Directory Domain Services on Windows Server 2008 R2 Enterprise 64-bit.

https://support.rack[...]

Rackspace US, Inc.

2016-04-27

[4]

웹사이트

Microsoft Kerberos - Win32 apps

https://docs.microso[...]

2021-01-07

[5]

웹사이트

Domain Name System (DNS)

https://docs.microso[...]

2022-01-10

[6]

서적

Mastering Active directory for Windows server 2003

Sybex

2003

[7]

웹사이트

The LDAP Application Program Interface

http://www.ietf.org/[...]

1995-08

[8]

웹사이트

An Approach for Using LDAP as a Network Information Service

http://www.ietf.org/[...]

1998-03

[9]

웹사이트

LDAP Password Modify Extended Operation

http://www.ietf.org/[...]

2001-02

[10]

웹사이트

The Lightweight Directory Access Protocol (LDAP) Content Synchronization Operation

http://www.ietf.org/[...]

2006-06

[11]

웹사이트

Active Directory Client (dsclient) for Win98/NT

https://petri.com/ds[...]

2009-01-08

[12]

웹사이트

Dsclient.exe connects Windows 9x/NT PCs to Active Directory

https://www.techrepu[...]

2003-06-05

[13]

웹사이트

Windows Server 2008 - New Features

http://www.computerp[...]

Computer Performance Ltd

2000-11-29

[14]

웹사이트

What's New in Active Directory in Windows Server

https://technet.micr[...]

Microsoft

2016-08-31

[15]

웹사이트

Compare Active Directory-based services in Azure

https://docs.microso[...]

2023-04-03

[16]

웹사이트

AD LDS

http://msdn.microsof[...]

Microsoft

2009-04-28

[17]

웹사이트

AD LDS versus AD DS

https://technet.micr[...]

Microsoft

2013-02-25

[18]

서적

Planning and Maintaining a Microsoft Windows server 2003 Network Infrastructure

Microsoft Press

2003

[19]

웹사이트

Active Directory Certificate Services Overview

https://technet.micr[...]

Microsoft

2015-11-24

[20]

웹사이트

Overview of authentication in Power Apps portals

https://docs.microso[...]

Microsoft

2022-01-30

[21]

웹사이트

How to Replace the SSL, Service Communications, Token-Signing, and Token-Decrypting Certificates

https://social.techn[...]

Microsoft

2022-01-30

[22]

웹사이트

Step 1: Preinstallation Tasks

https://technet.micr[...]

Microsoft

2021-10-21

[23]

웹사이트

Test Lab Guide: Deploying an AD RMS Cluster

https://docs.microso[...]

Microsoft

2022-01-30

[24]

웹사이트

Directory System Agent

http://msdn.microsof[...]

Microsoft

2014-04-23

[25]

서적

Microsoft Windows Internals: Microsoft Windows Server 2003, Windows XP, and Windows 2000

https://archive.org/[...]

Microsoft Press

2005

[26]

서적

Windows Server 2003: Active Directory Infrastructure

Microsoft Press

2003

[27]

웹사이트

Organizational Units

https://technet.micr[...]

Microsoft

2011

[28]

웹사이트

SamAccountName is always unique in a Windows domain... or is it?

http://blog.joeware.[...]

Joeware

2013-09-18

[29]

문서

Microsoft Server 2008 Reference, discussing shadow groups used for fine-grained password policies

https://technet.micr[...]

[30]

웹사이트

Specifying Security and Administrative Boundaries

https://technet.micr[...]

Microsoft Corporation

2005-01-23

[31]

웹사이트

Active Directory Replication Traffic

https://technet.micr[...]

Microsoft Corporation

2010-05-26

[32]

웹사이트

Sites overview

https://technet.micr[...]

Microsoft Corporation

2005-01-21

[33]

웹사이트

Planning for domain controllers and member servers

https://technet.micr[...]

Microsoft Corporation

2005-01-21

[34]

웹사이트

What Is the Global Catalog?

https://technet.micr[...]

Microsoft Corporation

2009-12-10

[35]

웹사이트

Global Catalog

https://msdn.microso[...]

Microsoft Corporation

[36]

웹사이트

Attributes Included in the Global Catalog

http://msdn.microsof[...]

Microsoft Corporation

2010-08-26

[37]

웹사이트

Directory data store

https://technet.micr[...]

Microsoft Corporation

2005-01-21

[38]

웹사이트

What Is the Active Directory Replication Model?

https://technet.micr[...]

Microsoft Corporation

2003-03-28

[39]

웹사이트

What Is Active Directory Replication Topology?

https://technet.micr[...]

Microsoft Corporation

2003-03-28

[40]

웹사이트

Active Directory Backup and Restore

https://technet.micr[...]

Microsoft

2014-02-05

[41]

웹사이트

AD DS: All domains should have at least two functioning domain controllers for redundancy

https://technet.micr[...]

Microsoft

2014-02-05

[42]

웹사이트

10 tips for effective Active Directory design

http://www.techrepub[...]

CBS Interactive

2014-02-05

[43]

웹사이트

You may encounter problems when installing SQL Server on a domain controller (Revision 3.0)

http://support.micro[...]

Microsoft

2014-02-05

[44]

웹사이트

Can I install SQL Server on a domain controller?

http://blogs.technet[...]

2014-02-05

[45]

웹사이트

Installing Exchange on a domain controller is not recommended

https://technet.micr[...]

Microsoft

2014-02-05

[46]

웹사이트

Security Considerations for a SQL Server Installation

https://technet.micr[...]

Microsoft

2014-02-05

[47]

웹사이트

Exchange Server Analyzer

https://technet.micr[...]

Microsoft

2014-02-05

[48]

웹사이트

Running Domain Controllers in Hyper-V

https://technet.micr[...]

Microsoft

2014-02-05

[49]

웹사이트

Large AD database? Probably not this large

http://blogs.technet[...]

Blogs.technet.com

2011-11-20

[50]

웹사이트

Active Directory basics

http://www.veeam.com[...]

Veeam Software

[51]

웹사이트

Active Directory Service Interfaces

http://msdn.microsof[...]

Microsoft

[52]

웹사이트

Domain and Forest Trusts Technical Reference

https://technet.micr[...]

Microsoft Corporation

2003-03-28

[53]

웹사이트

Domain and Forest Trusts Work

https://technet.micr[...]

Microsoft Corporation

2013-01-29

[54]

웹사이트

Privileged Access Management for Active Directory Domain Services

https://docs.microso[...]

2023-02-08

[55]

웹사이트

TechNet Wiki

https://social.techn[...]

2024-01-17

[56]

서적

Enterprise Mac Administrator's Guide

https://archive.org/[...]

Apress

[57]

웹사이트

Samba 4.0.0 Available for Download

https://www.samba.or[...]

SAMBA Project

2016-08-09

[58]

웹사이트

The great DRS success!

http://people.samba.[...]

SAMBA Project

2009-11-02

[59]

웹사이트

RFC 2307bis

http://www.padl.com/[...]

2011-11-20

[60]

웹사이트

Active Directory Administration with Windows PowerShell

https://technet.micr[...]

Microsoft

2011-06-07

[61]

웹사이트

Using Scripts to Search Active Directory

https://technet.micr[...]

Microsoft

2012-05-22

[62]

웹사이트

ITAdminTools Perl Scripts Repository

http://www.itadminto[...]

ITAdminTools.com

2012-05-22

[63]

웹사이트

Win32::OLE

https://metacpan.org[...]

Perl Open-Source Community

2012-05-22

[64]

웹사이트

Introducing AWS Directory Service for Microsoft Active Directory (Standard Edition)

https://aws.amazon.c[...]

2017-10-24

[65]

웹사이트

Azure AD (Office 365) 上のユーザーをオンプレミス Active Directory ユーザーと紐付ける方法について

https://docs.microso[...]

마이크로소프트

2021-03-14

[66]

웹사이트

de:code 2015 Azure Active Directory とオンプレミス Active Directory の連携

https://channel9.msd[...]

마이크로소프트

2021-03-14

[67]

웹사이트

Active Directory ドキュメント

https://docs.microso[...]

마이크로소프트

2021-03-14

[68]

웹인용

eDirectory vs Active Directory

https://web.archive.[...]

2008-09-15

[69]

웹인용

ADAM vs LDAP

https://web.archive.[...]

2008-09-15

관련 사건 타임라인

( 최근 20개의 뉴스만 표기 됩니다. )

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com