방화벽 (네트워킹)

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

방화벽은 네트워크 보안을 위해 설계된 시스템으로, 네트워크 트래픽을 제어하고 승인되지 않은 접근을 차단한다. 건물 내 화재를 막는 방화벽에서 유래된 이 용어는, 1980년대 인터넷의 등장과 함께 네트워크 기술에 적용되었다. 초기에는 라우터가 방화벽 역할을 수행했으며, 이후 패킷 필터, 스테이트풀 인스펙션, 애플리케이션 방화벽 등 다양한 형태로 발전했다. 방화벽은 네트워크 기반 또는 호스트 기반으로 분류되며, 패킷 필터, 프록시, NAT 등의 기능을 통해 네트워크 트래픽을 필터링하고 제어한다. 방화벽 정책은 소스, 대상, 포트, 프로토콜 등을 기준으로 트래픽을 허용하거나 차단하며, 존, 서비스, 애플리케이션, 사용자 ID 등의 구성 요소를 포함한다. 방화벽은 트래픽, 위협 방지, 감사, 이벤트, 세션, DDoS 완화, 지리적 위치, URL 필터링, 사용자 활동, VPN, 시스템, 규정 준수 로그 등 다양한 유형의 로그를 기록한다. 방화벽은 소프트웨어, 하드웨어, NPU 기반, 멀티코어 프로세서 기반 등 다양한 형태로 구현되며, 설정 오류는 보안 문제를 야기할 수 있다.

더 읽어볼만한 페이지

- 네트워크 관리 - 인터넷 트래픽

인터넷 트래픽은 동영상 스트리밍 서비스의 성장으로 동영상 사이트에서 주로 발생하며, 네트워크 효율성과 경제성에 중요한 영향을 미치고, 국가별 사용세 정책 및 트래픽 분류 기술 등이 관련되어 꾸준히 증가하는 추세이다. - 네트워크 관리 - 윈도우 관리 도구

윈도우 관리 도구(WMI)는 관리 정보를 공유하고 시스템 관리 표준을 정의하며, 다양한 인터페이스를 통해 관리 작업을 용이하게 하는 마이크로소프트의 환경 독립적인 사양 집합이다. - 패킷 - 프로토콜 데이터 단위

프로토콜 데이터 단위(PDU)는 네트워크 통신에서 데이터 전송의 기본 단위로서, 각 계층은 서비스 데이터 단위(SDU)에 헤더와 제어 정보를 더해 PDU를 생성하며, 데이터 구조화, 오류 검출, 주소 지정 등의 기능을 수행하여 효율적인 통신을 지원하고, 크기는 네트워크 성능, MTU, IP 단편화, 보안 문제와 관련된다. - 패킷 - 셀 릴레이

셀 릴레이는 가변 길이 사용자 패킷을 고정 길이 셀 그룹으로 분할하여 고속으로 전송하는 기술이며, 지연에 민감한 트래픽에 사용되고, 흐름 제어 및 오류 검출 기능은 없으며, 비동기 전송 방식(ATM)과 같은 고속 패킷 스위칭 기술의 구현에 사용된다. - 방화벽 소프트웨어 - 만리방화벽

만리방화벽은 중국 정부가 인터넷 검열과 통제를 목적으로 구축한 시스템으로, IP 주소 차단, DNS 스푸핑, URL 필터링 등의 기술을 사용하여 특정 웹사이트나 정보에 대한 접근을 차단한다. - 방화벽 소프트웨어 - 윈도우 방화벽

윈도우 방화벽은 윈도우 운영 체제에 내장된 방화벽 기능으로, 윈도우 XP 출시 이후 기능이 개선되어 왔으며 윈도우 10부터는 Windows Defender 방화벽으로 이름이 변경되었다.

| 방화벽 (네트워킹) |

|---|

2. 역사

방화벽이라는 용어는 원래 건물 내 화재 확산을 막기 위한 벽을 의미했다.[42] 이후 이 용어는 1980년대 말, 인터넷이 전 세계적으로 사용되기 시작하면서 네트워크 기술에 적용되었다.[43] 네트워크 보안에서 방화벽의 전신은 1980년대에 사용된 라우터였다. 라우터는 네트워크를 분리하는 기능을 통해 한 네트워크에서 다른 네트워크로 문제가 전파되는 것을 막았다.[44]

실제 컴퓨팅에 사용되기 전, 이 용어는 존 배덤의 1983년 해킹 영화 ''워 게임''에 등장하기도 했다.[8]

1994년 존 메이스가 설립한 스타트업인 Network Translation Inc.는 상업적으로 성공한 초기 방화벽 및 네트워크 주소 변환(NAT) 제품 중 하나인 PIX(Private Internet eXchange) 방화벽을 개발했다. PIX 방화벽 기술은 컨설턴트 소프트웨어 개발자인 브랜틀리 코일에 의해 코딩되었다.[9] PIX는 제한된 수의 등록된 IP 주소를 사용하여 사설 네트워크를 공용 인터넷에 안전하게 연결할 수 있도록 설계되어, 당시 IPv4 주소 고갈 문제 해결에 기여했다. PIX는 1995년 1월 데이터 통신 매거진으로부터 "올해의 핫 제품" 상을 수상하는 등 업계의 호평을 받았다. 이후 시스코 시스템즈(Cisco Systems)는 1995년 11월 Network Translation Inc.를 인수하여 PIX 기술에 대한 권리를 확보했고, PIX는 2005년 적응형 보안 어플라이언스(ASA) 플랫폼으로 대체되기 전까지 시스코의 주력 방화벽 제품 라인 중 하나가 되었다.

방화벽은 외부 공격을 방어할 뿐만 아니라, 내부에서 외부로의 원치 않는 통신을 제어할 수도 있다. 표적 공격 등과 같이 내부에 트로이 목마가 침투한 경우, 그 활동을 방해하는 효과를 기대할 수 있다.

라우터를 비롯한 네트워크 어플라이언스 상품 중에는 방화벽 기능을 가진 것도 있다. 최근에는 개별 컴퓨터에서도 자체적인 방어를 위해, 외부와 연결하는 네트워크 프로토콜 스택 내에 원치 않는 통신을 방지하는 필터 등을 갖춘 경우가 많다. 예를 들어 Windows에는 "Windows 방화벽", macOS에는 "응용 프로그램 방화벽"이 있다.

"Firewall"이라는 명칭은 방화벽에서 유래했으며, 통과시켜서는 안 되는 통신을 불에 비유한 것이다. 방화벽은 내부(Inside), 외부(Outside), DMZ(DeMilitarized Zone: 비무장 지대)의 세 가지 존을 생성하며, 패킷의 통과 및 거부 규칙은 다른 존으로 향하는 패킷을 대상으로 작성된다.

2. 1. 1세대 방화벽 : 패킷 필터

디지털 이큅먼트 코퍼레이션(DEC)의 엔지니어들이 1987년에 패킷 필터 방화벽이라고 알려진 필터 시스템을 개발하면서 방화벽 기술에 관한 최초의 논문이 발표되었다.[19] 1세대 방화벽은 패킷 자체만을 보고 미리 설정된 정책에 따라 허용 또는 거부를 결정하는 초창기 방화벽이다. 방화벽 내부에서 상태(세션)를 관리하지 않는 기본 형태의 방화벽으로, 특정한 IP를 허용 또는 거부하거나 특정한 포트를 허용 또는 거부하는 용도로 사용된다.벨 연구소(AT&T Bell Labs)에서 빌 체스윅과 스티브 벨로빈은 패킷 필터링에 대한 연구를 계속하여 초기 1세대 아키텍처를 기반으로 자사에서 사용할 수 있는 작동 모델을 개발했다.[19]

OSI 참조 모델의 네트워크 계층(계층 3)이나 전송 계층(계층 4)에 해당하는 IP부터 TCP, UDP 계층의 조건(정책)으로, 통신의 허가/불허가를 판단한다. 좁은 의미의 방화벽은 이 유형을 가리킨다. 기본적으로는 계층 3에서 통신 제어를 판단하지만, 필터 종류에 따라 계층 4의 헤더도 참조한다. 즉, TCP/UDP의 세션 단위로 관리하지 않는다.

패킷 필터의 종류는 다음과 같다.

; 정적 패킷 필터

: IP 통신에서, 목적지 및 송신원의 IP 주소, 포트 번호 등을 감시하고, 미리 설정한 조건에 따라 해당 통신을 수용(ACCEPT), 폐기(DROP), 거부(REJECT) 등의 동작으로 통신을 제어한다. 구조가 단순하기 때문에 빠르게 동작하지만, 설정에 수고가 많이 들고, 막을 수 없는 공격이 있다는 등의 문제점이 있다.

; 동적 패킷 필터

: 목적지 및 송신원의 IP 주소나 포트 번호 등의 연결/차단 조건을, IP 패킷의 내용에 따라 동적으로 변화시켜 통신 제어를 수행하는 방식.

2. 2. 2세대 방화벽 : 스테이트풀 인스펙션

AT&T 벨 연구소의 데이브 프레소토(Dave Presotto), 자나단 샤르마(Janardan Sharma), 크시티지 니감(Kshitij Nigam)은 1989년부터 1990년까지 2세대 방화벽을 개발했다.[22]2세대 방화벽은 1세대 방화벽의 기능을 수행할 뿐만 아니라, IP 주소 간의 대화에 사용되는 OSI 모델의 전송 계층(레이어 4)에서 포트 번호를 기억하여 엔드포인트 간의 특정 대화 정보를 유지한다. 이를 통해 노드 간의 전체 교환을 검사할 수 있게 해준다.[23] OSI 참조 모델의 네트워크 계층(계층 3)이나 전송 계층(계층 4)에 해당하는 IP부터 TCP, UDP 계층의 조건(정책)으로 통신 허가/불허가를 판단한다. 좁은 의미의 방화벽은 이 유형을 가리키며, 정적인 것과 동적인 것으로 분류할 수 있다.

기본적으로 계층 3에서 통신 제어를 판단하지만, 필터 종류에 따라 계층 4의 헤더도 참조한다. 상태 기반 패킷 검사형에서는 TCP/UDP 세션의 일부도 기억하여 판단 동작을 한다.

- 정적 패킷 필터: IP 통신에서 목적지 및 송신원의 IP 주소, 포트 번호 등을 감시하고, 미리 설정한 조건에 따라 통신을 제어한다. (수용(ACCEPT), 폐기(DROP), 거부(REJECT))

- 동적 패킷 필터: IP 패킷 내용에 따라 연결/차단 조건을 동적으로 변화시켜 통신을 제어한다.

- 상태 기반 패킷 검사: '''상태 기반 검사'''(Stateful Packet Inspection, SPI)라고도 하며, 동적 패킷 필터링의 일종이다. 계층 3의 IP 패킷이 어떤 계층 4 (TCP/UDP) 세션에 속하는지 판단하여, 부정한 패킷을 거부한다.

2. 3. 3세대 방화벽 : 애플리케이션 방화벽

초창기에 네트워크를 기반으로 하던 공격이 발달하여 일상적인 트래픽과 같은 특성을 가지면서 시스템을 공격하는 형태로 발전하였다. 패킷 필터 기반의 방화벽으로는 이러한 공격을 방어하기 어려워지면서 패킷의 내용을 검사하고 더 나아가서는 애플리케이션에 어떠한 영향을 미칠지를 분석하는 방화벽이 출현하기 시작한다. IPS, WAF, UTM 등으로 불리는 네트워크 장비들이 애플리케이션 방화벽이라고 할 수 있다.[24]마커스 라넘, 웨이 쉬, 그리고 피터 처치야드는 1993년 10월에 Firewall ToolkitFirewall Toolkit|파이어월 툴킷영어라고 알려진 애플리케이션 방화벽을 출시했다. 이것은 트러스티드 인포메이션 시스템즈의 Gauntlet 방화벽의 기반이 되었다.[25][26]

응용 계층 필터링의 주요 장점은 파일 전송 프로토콜, 도메인 네임 시스템, 또는 하이퍼텍스트 전송 프로토콜과 같은 특정 애플리케이션과 프로토콜을 이해할 수 있다는 것이다. 이를 통해 표준이 아닌 포트를 사용하는 원치 않는 애플리케이션 또는 서비스를 식별하거나 허용된 프로토콜이 악용되고 있는지 감지할 수 있다.[27] 또한 암호화된 DNS 및 가상 사설망을 포함한 통합 보안 관리를 제공할 수 있다.[28][29][30]

2012년 현재, 차세대 방화벽은 애플리케이션 계층에서 더 광범위한 검사를 제공하며, 심층 패킷 검사 기능을 다음과 같은 기능으로 확장한다.

- 웹 필터링

- 침입 방지 시스템

- 사용자 ID 관리

- 웹 애플리케이션 방화벽

- 콘텐츠 검사 및 휴리스틱 분석[31]

- TLS 검사

3. 유형

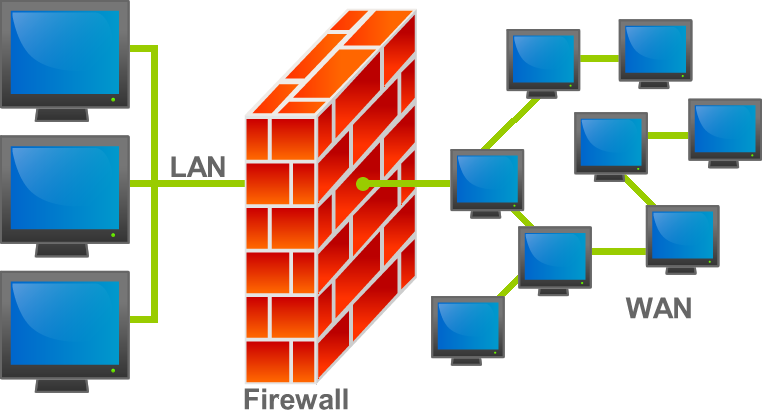

방화벽은 네트워크 기반 방화벽과 호스트 기반 방화벽으로 분류된다. 네트워크 기반 방화벽은 주로 LAN과 WAN 사이와 같이 둘 이상의 네트워크 사이에 위치하며,[10] 연결된 네트워크 간의 데이터 흐름을 제어한다. 네트워크 기반 방화벽은 소프트웨어 어플라이언스, 하드웨어 어플라이언스, 가상 어플라이언스 형태로 구현된다. 호스트 기반 방화벽은 호스트 자체에 직접 배포되어[14][15] 네트워크 트래픽 등을 제어하며, 운영 체제의 데몬, 서비스, 에이전트 애플리케이션 형태이다.

방화벽은 외부 공격을 막을 뿐만 아니라 내부에서 외부로 나가는 원치 않는 통신도 제어한다. 이는 네트워크 사용을 불편하게 할 수도 있지만, 표적 공격처럼 내부에 침투한 트로이 목마의 활동을 막는 데 효과적이다.

라우터 등 네트워크 어플라이언스 중에는 방화벽 기능이 있는 것도 있다. 최근에는 개별 컴퓨터에서도 자체 방어를 위해 외부와 연결하는 네트워크 프로토콜 스택에 필터를 갖춘 경우가 많다. (예: Windows의 "Windows 방화벽", macOS의 "응용 프로그램 방화벽")

'방화벽(Firewall)'이라는 명칭은 방화벽에서 유래했으며, 통과시키면 안 되는 통신을 불에 비유한 것이다. 방화벽은 세 가지 영역(Zone)을 기준으로 패킷 통과/거부 규칙을 설정한다.

- 내부(Inside) 존: 외부로부터 보호해야 하는, 기본적으로 신뢰할 수 있는 네트워크.

- 외부(Outside) 존: 공격의 근원이 될 수 있는, 기본적으로 신뢰할 수 없는 네트워크.

- DMZ(DeMilitarized Zone: 비무장 지대): 내부와 외부 중간에 위치하며, 기본적으로 외부에서 접근 가능한 유일한 영역.

이하에서는 OSI 참조 모델에 따른 레이어별로 방화벽의 유형을 설명한다.

3. 1. 기능 및 구성에 따른 분류

방화벽은 기능 및 구성에 따라 다양하게 분류되며, 네트워크 관리자는 이를 통해 보안 정책을 수립하고 네트워크 트래픽을 효과적으로 제어한다.방화벽은 크게 네트워크 기반 방화벽과 호스트 기반 방화벽으로 나뉜다.[10] 네트워크 기반 방화벽은 주로 LAN과 WAN 사이에서[10] 연결된 네트워크 간의 데이터 흐름을 제어한다. 이는 소프트웨어 어플라이언스, 하드웨어 어플라이언스, 가상 어플라이언스 형태로 구현된다. 호스트 기반 방화벽은 호스트에 직접 설치되어[14][15] 네트워크 트래픽 등을 제어하며, 운영 체제의 데몬이나 서비스, 에이전트 애플리케이션 형태이다.

방화벽의 핵심 작동 원리는 정책 기반이며, 이러한 정책은 방화벽 규칙이라고 불린다. 방화벽 규칙은 네트워크 경계를 넘나드는 트래픽을 허용하거나 차단하는 특정 지침이다.[32][33] 네트워크 패킷을 미리 결정된 보안 기준에 따라 평가하며, 다음과 같은 속성을 기반으로 한다.

- '''방향''': 인바운드 또는 아웃바운드 트래픽

- '''소스''': 트래픽의 시작점 (IP 주소, 범위, 네트워크 또는 영역)

- '''대상''': 트래픽의 목적지 (IP 주소, 범위, 네트워크 또는 영역)

- '''포트''': 특정 네트워크 포트 (예: HTTP에 대한 80번 포트)

- '''프로토콜''': 네트워크 프로토콜 유형 (예: TCP, UDP, ICMP)

- '''애플리케이션''': L7 검사 또는 AV 서비스 그룹화

- '''작업''': 트래픽 허용, 거부, 삭제 또는 추가 검사

존(Zones)은 보안 요구 사항이 비슷한 장치를 그룹화하는 논리적 세그먼트이다. 네트워크를 "기술", "WAN", "LAN", "공용]", "

3. 1. 1. 패킷 필터

패킷 자체만을 보고 미리 설정된 정책에 따라 허용 또는 거부를 결정하는 초창기 방화벽은 1세대 방화벽이라고 한다. 이는 방화벽 내부에서 상태(세션)를 관리하지 않는 기본 형태이다. 이 방화벽은 특정한 IP를 허용 또는 거부하거나 특정한 포트를 허용 또는 거부하는 용도로 사용된다.[17][18] OSI 참조 모델의 네트워크 계층(계층 3)이나 전송 계층(계층 4)에 해당하는 IP부터 TCP, UDP 계층의 조건(정책)으로, 통신의 허가/불허가를 판단한다. 좁은 의미의 방화벽은 이 유형을 가리키며, 정적인 것과 동적인 것으로 분류할 수 있다.[20][21]패킷 필터 방화벽은 순수하게 패킷 자체를 볼 것인지, 패킷이 속하는 TCP 또는 UDP 세션 (또는 플로우)도 같이 관리할 것인지에 따라 두 종류로 분류할 수 있다.

- 스테이트리스(Stateless) 방화벽 (무상태 방화벽): 패킷 자체를 보며, 내부적으로 상태를 관리할 필요가 없다. 구현이 쉽지만, 모든 패킷에 대해 매번 정책을 검사해야 하므로 정책이 많아질수록 속도가 느려진다.

- 스테이트풀(Stateful) 방화벽 (유상태 방화벽): 패킷이 속하는 세션을 관리하여 이 세션에 속하는 패킷들에 대해 모두 동일한 처리를 한다. 방화벽은 두 통신 당사자 간에 세션이 생성될 수 있는 패킷 조합을 감지하여 동적 정책을 내부적으로 관리한다. 이 세션에 속하는 패킷들은 빠르게 검색할 수 있는 동적 정책에 의해 먼저 허용 또는 거부되므로 무상태 방화벽에 비해 일반적으로 높은 속도를 제공할 수 있다.

패킷 필터 방화벽은 매우 효율적이지만 다음과 같은 몇 가지 문제가 있다.

- 모든 패킷이 모든 정책에 해당되는지 검사하므로 정책이 많아질수록 처리 속도가 느려진다.

- 돌아오는 패킷을 허용하는 정책으로 인해 보안이 취약해질 수 있다.

- FTP와 같이 파생 세션을 만드는 일부 프로토콜을 지원하기 위해 모든 포트를 다 열어야 될 수도 있다.

이러한 문제들을 해결하기 위해 고안된 것이 패킷 단위의 검사가 아닌 세션 단위의 검사를 하는 스테이트풀 검사이다.

기본적인 스테이트풀 검사는 다양한 파생 세션을 모두 처리하지 못하는 경우가 있는데, FTP의 능동적/수동적 데이터 세션등 복잡한 파생세션을 별도의 정책 추가 없이 모두 처리할 수 있는 확장된 스테이트풀 검사를 하는 방화벽도 있다.

패킷 필터의 종류는 다음과 같다.

; 정적 패킷 필터

:IP 통신에서, 목적지 및 송신원의 IP 주소, 포트 번호 등을 감시하고, 미리 설정한 조건에 따라 해당 통신을 수용(ACCEPT), 폐기(DROP), 거부(REJECT) 등의 동작으로 통신을 제어한다.

; 동적 패킷 필터

:목적지 및 송신원의 IP 주소나 포트 번호 등의 연결/차단 조건을, IP 패킷의 내용에 따라 동적으로 변화시켜 통신 제어를 수행하는 방식.

; 상태 기반 패킷 검사

:'''상태 기반 검사'''(Stateful Packet Inspection, SPI)라고도 하며, 동적 패킷 필터링의 일종이다. 핸드셰이크 상태 등을 기억하고, 부정하게 전송된 SYN/ACK 패킷을 폐기한다.

3. 1. 2. 프록시 (Proxy)

프록시는 레이어 7의 HTTP나 FTP와 같은 애플리케이션 프로토콜 수준에서 외부와의 통신을 대체하고 제어하는 방식이다. 일반적으로 프록시 서버라고 불린다. 애플리케이션 게이트웨이형 방화벽 내부 네트워크에서는 애플리케이션이 애플리케이션 게이트웨이(프록시 서버)와 통신만 하면 되며, 외부와의 통신은 모두 프록시 서버가 중개한다. 애플리케이션 프록시가 준비되지 않은 서비스는 서킷 프록시로 대응할 수 있다.[22]애플리케이션 게이트웨이에서 허용된 프로토콜로 터널링을 수행하는 SoftEther나 httptunnel과 같은 소프트웨어는 운용 방법에 따라 보안 구멍이 될 수 있어, 이러한 구현의 이용을 촉진하는 사례도 최근 늘고있다. 지나치게 강한 정보 보안 정책이 우회로를 초래하고 있다고도 할 수 있다.

프록시는 단순히 중계만 하는 경우가 많지만, 레이어 7 방화벽은 애플리케이션의 통신 내용을 검사할 수도 있다(예: 액세스 URL 검사, 바이러스 검사, 정보 유출 감지). 따라서 검사 방식에 따라 레이어 7 방화벽은 상당한 부하가 걸리고, 방화벽 처리상, 통신상에서도 병목 현상이 발생할 수 있다. 또한, 미성년자에게 바람직하지 않은 콘텐츠만을, 최종 사용자는 프록시 서버의 존재를 의식하지 못하는 상태로 자동 필터링하는 구현도 가능하다.

한편, 애플리케이션의 통신 내용도 검사하기 때문에, 전기 통신 사업자가 스스로 중개하는 통신 내용에 관여해서는 안 된다는 (통신의 비밀) 원칙에 위배되는 검열이라는 비판도 있다. 통신 사업에 종사하는 기술자나 학자 사이에서는 이러한 종류의 방화벽을 설치하는 것에 대해 강하게 비판하는 시각도 있다.

3. 1. 3. 네트워크 주소 변환 (NAT)

많은 방화벽은 네트워크 주소 변환(NAT) 기능을 가진다. 내부 네트워크에서 사용하는 IP 주소와 외부에 드러나는 주소를 다르게 유지할 수 있기 때문에 내부 네트워크에 대한 어느 정도의 보안 기능을 한다. 또한 내부에서 사용하는 IP 주소 수보다 더 적은 외부 IP 주소 수만 사용할 수 있기 때문에 인터넷 통신을 위해 사용하는 모든 컴퓨터 수만큼의 IP 주소를 구매할 필요가 없어져 경제적이다. 동시에 IPv4 주소를 더 효율적으로 이용할 수 있게 해서 IPv4 주소의 완전 고갈을 늦추는 기능이기도 하다.내부 IP 주소 개수보다 더 적은 외부 IP 주소를 사용하므로 하나의 외부 IP 주소당 여러 내부 IP 주소가 짝지어져야 한다. 이때 내부에서는 서로 다른 세션이 외부에서는 하나의 세션으로 보일 경우가 생기며, 이처럼 세션 충돌이 생겼을 경우 출발지 포트를 변경하여 충돌을 피하는데 이를 포트 주소 변환(PAT)라고 부르기도 한다.

네트워크 주소 변환을 위해서도 방화벽 정책과 같은 정책을 수립하여야 한다. 일반적으로 RFC1918에 정해진 내부 네트워크 대역인 10.0.0.0, 172.16.0.0, 192.168.0.0 대역을 내부 네트워크의 주소로 하고, 이 네트워크 전체가 적은 수의 외부 IP 주소로 변환되도록 정책이 만들어져야 한다.

'''

''변환 전 내부'' (출발지: 172.16.0.0/12 목적지: Any) «=» ''변환 후 외부'' (출발지: AAA.BBB.CCC.D1, AAA.BBB.CCC.D2 목적지: Org)

내부에서 사용하는 네트워크 주소 172.16.0.0/12가 외부에서는 AAA.BBB.CCC.D1 또는 D2로 보이게 변환하는 목적의 정책으로, 내부 네트워크에서 외부의 어떤(Any) 서버나 컴퓨터와 연결할 때 출발지는 변환되지만 목적지는 원래 그대로(Org)로 유지하도록 하겠다는 정책이다. 이 정책은 패킷이 외부로 나갈 때뿐만 아니라 외부로부터 돌아오는 응답 패킷에도 동일하게 적용되어야 한다.

3. 2. 구현 방법에 따른 분류

방화벽은 구현 방법에 따라 네트워크 기반 방화벽과 호스트 기반 방화벽으로 분류할 수 있다.- 네트워크 기반 방화벽: 둘 이상의 네트워크 (주로 LAN과 WAN) 사이에 위치하여 네트워크 간 데이터 흐름을 제어한다.[10] 소프트웨어 어플라이언스, 하드웨어 어플라이언스, 가상 어플라이언스 형태로 구현될 수 있으며, DHCP[11][12]나 VPN[13]등의 부가 기능을 제공하기도 한다.

IP 주소만으로는 사용자 위치와 장치 사용의 동적인 특성 때문에 방화벽 규칙 구현이 어렵다.[34][35] 따라서 사용자 ID를 IP 주소로 변환하여 방화벽 규칙을 적용한다. 사용자 ID는 액티브 디렉터리, LDAP, RADIUS, TACACS+ 등의 디렉터리 서비스와 통합되어 사용자 로그인 정보를 네트워크 활동과 연결한다. 이를 통해 방화벽은 사용자 그룹, 역할, 개인 계정에 따라 규칙을 적용할 수 있다. 예를 들어 학교에서 학생들의 소셜 미디어 접근을 제한하려면, 사용자 ID 정보를 활용하여 "학생" 그룹에 속한 사용자만 소셜 미디어 서버 접근을 거부하는 규칙을 만들 수 있다.

OSI 참조 모델의 네트워크 계층(계층 3)이나 전송 계층(계층 4)에 해당하는 IP, TCP, UDP 계층의 조건(정책)으로 통신 허가/불허가를 판단하는 방식을 좁은 의미의 방화벽이라고 한다. 이는 다시 정적 패킷 필터, 동적 패킷 필터, 상태 기반 패킷 검사로 나눌 수 있다.

; 정적 패킷 필터

: IP 통신에서 목적지/송신원의 IP 주소, 포트 번호 등을 감시하고, 미리 설정된 조건에 따라 통신을 제어한다. 구조가 단순하고 빠르지만, 설정이 복잡하고 막을 수 없는 공격이 존재한다.

; 동적 패킷 필터

: IP 패킷 내용에 따라 연결/차단 조건을 동적으로 변화시켜 통신을 제어한다. 내부에서 외부로의 통신을 허가하면, 해당 통신에 대한 응답만 외부 통신을 수용한다.

; 상태 기반 패킷 검사

: '''상태 기반 검사'''(Stateful Packet Inspection, SPI)라고도 하며, 동적 패킷 필터링의 일종이다. 핸드셰이크 상태 등을 기억하여, 부정한 패킷을 거부한다.

3. 2. 1. 소프트웨어 방화벽

일반 PC에 CPU를 장착한 네트워크 장비에 소프트웨어를 설치하여 방화벽 기능을 구현한 것이다.[10]- 오픈소스 소프트웨어 방화벽 종류

| 종류 |

|---|

| IPCOP |

| IPFIRE |

| PFSENSE |

| ENDIAN |

| MONOWALL |

| SMOOTHWALL |

3. 2. 2. 하드웨어 방화벽

네트워크가 복잡해지고 트래픽이 증가하면서, 네트워크 관문을 통과하는 트래픽 양이 순수 소프트웨어 방식의 방화벽으로는 처리하기 어려운 한계에 도달했다. 소프트웨어 발전 속도보다 네트워크 트래픽 증가 속도가 더 빠르기 때문이다. 이에 대한 해결책으로 ASIC 등을 이용하여 초당 패킷 처리 수를 늘린 하드웨어 방화벽이 고안되었다.3. 2. 3. NPU 기반 방화벽

소프트웨어 기반 방화벽은 빠른 속도를 내기 어렵고, 순수 하드웨어 기반 방화벽은 유연성이 부족하다는 단점이 있다. 이러한 문제를 해결하기 위해 두 방식의 장점을 결합한 방법이 개발되기 시작했는데, 그중 하나가 NPU를 이용한 방식이다. 이 방식은 공통으로 사용되는 패킷 처리 함수를 하드웨어로 구현하면서도 프로그래밍이 가능하다는 특징이 있다.[10]3. 2. 4. 멀티코어 프로세서 기반 방화벽

멀티코어 프로세서 기반 방화벽은 개발자에게 익숙한 CPU 코어와 같은 명령어를 사용하여 한 번에 많은 양의 패킷을 처리할 수 있도록 설계되었다. 이는 NPU 기반 방화벽이 프로그래밍하기 어렵다는 단점을 보완하여 제품 개발 시간을 단축할 수 있게 해준다.[10]4. 방화벽 정책

대부분의 방화벽은 정책 기반으로 작동하며, 다양한 수준의 정책을 통해 네트워크 간 트래픽을 제어한다. 일반적인 수준의 정책은 외부에서 내부로 들어오는 모든 트래픽을 차단하거나 허용하는 것이다. 고급 수준의 정책은 더 복잡한 규칙을 포함할 수 있는데, 예를 들어 "외부의 경쟁회사.com으로부터 내부 서버 가짜정보.net으로 오는 길이 500바이트 이상의 http 트래픽을 허용하되 로그를 남긴다"와 같은 방식이다.[41]

방화벽의 핵심 작동 원리는 네트워크 트래픽을 허용하거나 차단하는 규칙의 집합인 정책에 있다.[32][33]

많은 방화벽은 네트워크 주소 변환(NAT) 기능을 제공한다. NAT는 내부 네트워크에서 사용하는 IP 주소와 외부에 드러나는 주소를 다르게 유지하여 보안을 강화하고, IPv4 주소 고갈을 늦추는 데 기여한다. 내부 IP 주소 개수보다 더 적은 외부 IP 주소를 사용할 때 발생하는 세션 충돌은 출발지 포트를 변경하는 포트 주소 변환(PAT)을 통해 해결한다.[41]

NAT를 위해서도 방화벽 정책과 같은 정책이 필요하다. 일반적으로 RFC1918에 정의된 사설 네트워크 대역(10.0.0.0, 172.16.0.0, 192.168.0.0)을 내부 네트워크 주소로 사용하고, 이 네트워크 전체가 적은 수의 외부 IP 주소로 변환되도록 정책을 설정한다.[41]

'''

''변환 전 내부'' (출발지:172.16.0.0 /12 목적지:Any ) «=» ''변환 후 외부'' (출발지: AAA.BBB.CCC.D1, AAA.BBB.CCC.D2 목적지: Org)[41]

위 정책은 내부 네트워크 172.16.0.0/12가 외부에서 AAA.BBB.CCC.D1 또는 D2로 보이도록 변환하며, 내부에서 외부로 나가는 트래픽뿐만 아니라 외부에서 들어오는 응답 패킷에도 동일하게 적용된다.

4. 1. 구성 요소

방화벽 규칙은 네트워크 패킷을 미리 정해진 보안 기준에 따라 평가하는 것을 기반으로 한다. 네트워크를 통해 데이터를 전송하는 네트워크 패킷은 방화벽을 통과하려면 규칙에 정의된 특정 속성과 일치해야 한다. 이러한 속성은 일반적으로 다음과 같다.[32][33]

| 속성 | 설명 |

|---|---|

| 방향 | 인바운드 또는 아웃바운드 트래픽 |

| 소스 | 트래픽의 시작점 (IP 주소, 범위, 네트워크 또는 영역) |

| 대상 | 트래픽의 목적지 (IP 주소, 범위, 네트워크 또는 영역) |

| 포트 | 다양한 서비스에 특정한 네트워크 포트 (예: HTTP에 대한 포트 80) |

| 프로토콜 | 네트워크 프로토콜 유형 (예: TCP, UDP, ICMP) |

| 애플리케이션 | L7 검사 또는 AV 서비스 그룹화 |

| 작업 | 트래픽 허용, 거부, 삭제 또는 추가 검사 요구 여부 |

4. 2. 존 (Zones)

존(Zones)은 비슷한 보안 요구 사항을 가진 장치들을 묶어 관리하는 네트워크 내의 논리적인 부분이다. 네트워크를 "기술", "WAN", "LAN", "공용]", "4. 3. 서비스

네트워킹에서 서비스는 보통 네트워크 포트와 프로토콜로 구분되는 특정 기능을 말한다. 일반적인 예로 80번 및 443번 포트의 HTTP/HTTPS(웹 트래픽), 21번 포트의 FTP(파일 전송), 25번 포트의 SMTP(이메일) 등이 있다.[41] 서비스는 사용자가 사용하는 애플리케이션의 핵심 요소이다. 보안 측면에서 서비스 접근 제어는 매우 중요한데, 이는 서비스가 악용될 가능성이 크기 때문이다.[41] 방화벽은 어떤 서비스에, 누가, 어떤 상황에서 접근할 수 있는지 규칙을 통해 정의한다.[41] 예를 들어, 방화벽은 허가받지 않은 파일 업로드를 막기 위해 외부에서 들어오는 FTP 요청은 막고, 웹 브라우징을 위해 외부로 나가는 HTTPS 요청은 허용하도록 설정할 수 있다.[41]4. 4. 애플리케이션

방화벽은 초창기 네트워크 기반 공격이 발달하여 일상 트래픽과 유사한 특성을 가지면서 시스템을 공격하는 형태로 발전함에 따라, 패킷 필터 기반 방화벽의 한계를 극복하기 위해 등장하였다. 이러한 방화벽은 패킷 내용을 검사하고 애플리케이션에 미치는 영향까지 분석하며, IPS, WAF, UTM 등으로 불리는 네트워크 장비들이 애플리케이션 방화벽에 해당한다.[41]마커스 라넘, 웨이 쉬, 피터 처치야드는 1993년 10월에 Firewall Toolkit(FWTK)라고 알려진 애플리케이션 방화벽을 출시했다.[24] 이는 트러스티드 인포메이션 시스템즈의 Gauntlet 방화벽의 기반이 되었다.[25][26]

응용 계층 필터링의 주요 장점은 파일 전송 프로토콜, 도메인 네임 시스템, 하이퍼텍스트 전송 프로토콜과 같은 특정 애플리케이션과 프로토콜을 이해할 수 있다는 것이다. 이를 통해 표준이 아닌 포트를 사용하는 원치 않는 애플리케이션 또는 서비스를 식별하거나 허용된 프로토콜이 악용되고 있는지 감지할 수 있다.[27] 또한 암호화된 DNS 및 가상 사설망을 포함한 통합 보안 관리를 제공할 수 있다.[28][29][30]

2012년 현재, 차세대 방화벽은 애플리케이션 계층에서 더 광범위한 검사를 제공하며, 심층 패킷 검사 기능을 다음과 같은 기능으로 확장한다.

- 웹 필터링

- 침입 방지 시스템

- 사용자 ID 관리

- 웹 애플리케이션 방화벽

- 콘텐츠 검사 및 휴리스틱 분석[31]

- TLS 검사

애플리케이션은 사용자가 네트워크에서 상호 작용하는 소프트웨어 시스템을 의미하며, 네트워크 보안에서 서로 다른 유형의 트래픽이 다양한 보안 위험을 초래할 수 있으므로 중요하다. 따라서 방화벽 규칙은 트래픽을 생성하거나 수신하는 애플리케이션을 기반으로 트래픽을 식별하고 제어하도록 만들 수 있다. 애플리케이션 인식을 사용함으로써 방화벽은 조직 정책 및 규정 준수 요구 사항에 따라 특정 애플리케이션에 대한 트래픽을 허용, 거부 또는 제한하여 취약하거나 원치 않는 애플리케이션으로부터의 잠재적 위협을 완화할 수 있다.

애플리케이션은 서비스 그룹화 또는 L7 검사가 될 수 있다.

4. 5. 사용자 ID (USER ID)

사용자 ID는 고정된 IP 주소뿐만 아니라 개별 사용자 ID를 기반으로 방화벽 규칙을 생성하여 보안을 강화한다.[34][35] 이를 통해 사용자가 어디에서 연결하든, 어떤 장치를 사용하든 특정 네트워크 리소스에 접근할 수 있는 사용자를 세분화하여 제어할 수 있다.사용자 ID 기술은 액티브 디렉터리, LDAP, RADIUS 또는 TACACS+와 같은 디렉터리 서비스를 사용하여 방화벽 시스템에 통합된다. 이러한 서비스는 사용자 로그인 정보를 네트워크 활동과 연결한다. 따라서 방화벽은 네트워크 토폴로지뿐만 아니라 사용자 그룹, 역할 또는 개별 사용자 계정에 따른 규칙 및 정책을 적용할 수 있다.

예를 들어, 학교에서 학생들이 소셜 미디어 서버에 접근하는 것을 제한하려는 경우, 사용자 ID 정보를 활용하는 방화벽 규칙을 만들 수 있다.

'''디렉터리 서비스 구성''' — 먼저, 방화벽은 사용자 그룹 멤버십을 저장하는 디렉터리 서비스(예: 액티브 디렉터리 서버)와 통신하도록 구성되어야 한다.

'''사용자 식별''' — 방화벽은 인증 로그를 해석하여 네트워크 트래픽을 특정 사용자 ID에 매핑한다. 사용자가 로그인하면 방화벽은 해당 로그인을 사용자의 IP 주소와 연결한다.

'''사용자 그룹 정의''' — 방화벽 관리 인터페이스 내에서 디렉터리 서비스를 기반으로 사용자 그룹(예: "학생")을 정의한다.

'''방화벽 규칙 생성''':

'''기본 허용 규칙 구현''':

이 설정을 통해 인증을 거치고 "학생" 그룹의 멤버로 식별된 사용자만 소셜 미디어 서버 접근이 거부된다. LAN 인터페이스에서 시작하는 다른 모든 트래픽은 허용된다.

5. 로그 유형

방화벽은 네트워크 활동 감시, 보안 위협 분석, 문제 해결 등에 활용하기 위해 다양한 유형의 로그를 기록한다. 각 로그 유형에 대한 설명과 중요성은 아래 표와 같다.

| 로그 유형 | 설명 | 중요성 |

|---|---|---|

| 트래픽 로그[1] | 네트워크를 통과하는 데이터에 대한 포괄적인 세부 정보를 기록한다. 소스 및 대상 IP 주소, 포트 번호, 사용된 프로토콜, 방화벽 작업(허용, 삭제, 거부) 등이 포함된다. | 네트워크 관리자가 장치 간 통신 패턴을 분석하고 이해하는 데 필수적이며, 문제 해결 및 네트워크 성능 최적화에 도움이 된다. |

| 위협 방지 로그[1] | 침입 방지 시스템(IPS) 경고, 바이러스 백신 이벤트, 안티봇 탐지 등 보안 위협과 관련된 정보를 캡처한다. | 잠재적인 보안 침해를 식별하고 대응하는 데 필수적이며, 보안팀이 네트워크를 보호하는 데 적극적으로 대처할 수 있도록 지원한다. |

| 감사 로그[1] | 방화벽 구성에 대한 관리 작업 및 변경 사항을 기록한다. | 감사 및 규정 준수 노력을 지원하고, 조사에 도움을 주며, 보안 정책 준수를 보장한다. |

| 이벤트 로그[1] | 방화벽에서 발생하는 광범위한 이벤트를 캡처한다. | 네트워크 인프라 내의 이상 또는 성능 문제를 식별하고 해결하는 데 도움이 된다. |

| 세션 로그[1] | 세션 시작 및 종료 시간, 데이터 전송 속도, 관련 사용자 또는 장치 정보 등 설정된 네트워크 세션에 대한 정보를 제공한다. | 네트워크 세션을 실시간으로 모니터링하고, 비정상적인 활동을 식별하고, 네트워크 성능을 최적화하는 데 유용하다. |

| DDoS 완화 로그[1] | 분산 서비스 거부 공격(DDoS)과 관련된 이벤트를 기록하며, 네트워크를 보호하기 위해 방화벽에서 수행하는 완화 조치가 포함된다. | DDoS 공격을 즉시 식별하고 완화하는 데 매우 중요하며, 네트워크 리소스를 보호하고 중단 없는 서비스 가용성을 보장한다. |

| 지리적 위치 로그[1] | 네트워크 연결의 지리적 위치 정보를 캡처한다. | 특정 지리적 위치에서 발생하는 의심스러운 활동을 감지하고 방지하여 보안을 강화한다. |

| URL 필터링 로그[1] | 차단 및 허용된 URL, 사용자가 액세스한 웹 사이트 범주 등 웹 트래픽 및 URL 필터링 관련 데이터를 기록한다. | 웹 활동 모니터링 및 제어, 조직의 인터넷 액세스 관리, 정책 시행, 네트워크 보안 강화에 활용된다. |

| 사용자 활동 로그[1] | 인증 이벤트, 사용자 로그인/로그아웃 세부 정보, 사용자별 트래픽 패턴 등 사용자 관련 정보를 캡처한다. | 사용자 행동을 추적하고, 책임을 보장하고, 특정 사용자와 관련된 잠재적 보안 사고에 대한 통찰력을 제공한다. |

| VPN 로그[1] | 가상 사설망(VPN) 연결 및 연결 해제, 터널 정보, VPN 관련 오류 등 VPN 연결 관련 정보를 기록한다. | VPN 연결의 무결성 및 성능을 모니터링하고, 원격 사용자와 기업 네트워크 간 안전한 통신을 보장한다. |

| 시스템 로그[1] | 고가용성(HA), 소프트웨어 업데이트 및 기타 시스템 수준 이벤트 등 방화벽 시스템의 전반적인 상태, 상태 및 구성 변경 사항에 대한 정보를 제공한다. | 방화벽 인프라를 유지 관리하고, 문제를 진단하고, 시스템이 최적으로 작동하는지 확인하는 데 필수적이다. |

| 규정 준수 로그[1] | 산업 표준 또는 법적 명령 준수를 보장하는 활동 등 규제 준수 요구 사항과 관련된 이벤트를 기록한다. | 특정 규정을 준수해야 하는 조직에 필수적이며, 규정 준수 표준 준수를 입증하고 감사 프로세스를 용이하게 한다. |

5. 1. 주요 로그 유형

- 트래픽 로그: 네트워크를 통과하는 데이터에 대한 자세한 기록으로, 소스 및 대상 IP 주소, 포트 번호, 프로토콜, 방화벽 작업(허용, 삭제, 거부) 등이 포함된다. 네트워크 관리자가 통신 패턴을 분석하고 문제를 해결하는 데 도움을 준다.[1]

- 위협 방지 로그: 침입 방지 시스템(IPS) 경고, 바이러스 백신 이벤트, 안티봇 탐지 등 보안 위협 관련 정보를 기록한다. 보안팀이 잠재적 보안 침해를 식별하고 대응하는 데 사용한다.[1]

- 감사 로그: 방화벽 구성에 대한 관리 작업 및 변경 사항을 기록한다. 보안 및 규정 준수를 위해 변경 사항을 추적하는 데 중요하며, 관리 활동 기록을 제공하여 감사 및 조사, 보안 정책 준수를 돕는다.[1]

- 세션 로그: 네트워크 세션 시작 및 종료 시간, 데이터 전송 속도, 관련 사용자 또는 장치 정보 등 설정된 네트워크 세션 정보를 제공한다. 실시간 모니터링, 비정상 활동 식별, 네트워크 성능 최적화에 유용하다.[1]

- DDoS 완화 로그: 분산 서비스 거부 공격(DDoS) 관련 이벤트를 기록하며, 방화벽의 완화 조치가 포함된다. DDoS 공격을 즉시 식별하고 완화하여 네트워크 리소스를 보호한다.[1]

- URL 필터링 로그: 웹 트래픽 및 URL 필터링 관련 데이터를 기록한다. 차단 및 허용된 URL, 사용자가 액세스한 웹 사이트 범주 정보가 포함된다. 웹 활동을 모니터링 및 제어하고, 인터넷 액세스 관리, 정책 시행, 네트워크 보안 강화에 기여한다.[1]

- 사용자 활동 로그: 인증 이벤트, 사용자 로그인/로그아웃, 사용자별 트래픽 패턴 등 사용자 관련 정보를 기록한다. 사용자 행동 추적, 책임 보장, 보안 사고 관련 통찰력 제공에 도움을 준다.[1]

- VPN 로그: 가상 사설망(VPN) 연결 관련 정보(연결 및 해제, 터널 정보, VPN 관련 오류 등)를 기록한다. VPN 연결 무결성 및 성능 모니터링, 원격 사용자와 기업 네트워크 간 안전한 통신 보장에 중요하다.[1]

- 시스템 로그: 방화벽 시스템의 전반적인 상태, 구성 변경 사항 정보를 제공한다. 고가용성(HA), 소프트웨어 업데이트, 기타 시스템 수준 이벤트 관련 로그가 포함될 수 있다. 방화벽 인프라 유지 관리, 문제 진단, 시스템 최적 작동 확인에 필수적이다.[1]

6. 구성

방화벽 설정은 복잡하고 오류가 발생하기 쉬운 작업이다. 구성 오류로 인해 네트워크가 보안 문제에 직면할 수 있다.[36]

방화벽 정책 구성은 특정 네트워크 유형(예: 공용 또는 사설)을 기반으로 하며, 해커나 멀웨어의 잠재적인 공격을 방지하기 위해 접근을 차단하거나 허용하는 방화벽 규칙을 사용하여 설정할 수 있다.[37]

7. 주요 방화벽 제품

주요 방화벽 제품은 다음과 같다.

| 제품명 | 제조사 |

|---|---|

| 체크 포인트 VPN-1, FireWall-1 | |

| 클라비스터 | |

| Firestarter | |

| ipfw | |

| iptables | |

| 마이크로소프트 인터넷 시큐리티 앤 액셀러레이션 서버 | |

| nftables | |

| NPF | |

| PF | |

| 시만텍 클라이언트 시큐리티 | |

| Cisco PIX 및 Cisco ASA | Cisco |

| Clavister | Clavister |

| D-Link | D-Link |

| FortiGate | Fortinet |

| IPCOM EX 시리즈 | 후지쯔 |

| NetScreen | 주니퍼 |

| 독립형 및 스위치형 방화벽 | Nortel |

| SonicWALL | SonicWALL |

| Gateway Security | 시만텍 |

| VSR | 바리오세큐어 |

| Firebox | WatchGuard |

| F 시리즈 | 스텔스원 |

7. 1. 소프트웨어 방화벽

흔히 구할 수 있는 CPU를 장착한 네트워크 장비(실제로는 PC와 같은 컴퓨터)에 순수하게 소프트웨어를 이용하여 방화벽 기능을 구현한 방화벽이다.- 오픈소스 소프트웨어 방화벽 종류 - IPCOP, IPFIRE, PFSENSE, ENDIAN, MONOWALL, SMOOTHWALL

UNIX에서는 전통적으로 ipfw가 소프트웨어 방화벽으로 사용되어 왔다. 커널 레벨에서 동작하기 때문에 오버헤드가 적고 고속으로 동작한다. macOS에서도 ipfw가 구현되어 있다. 리눅스 커널에는 iptables, ipchains, nftables 등이 구현되어 있다.

Windows에서는 ZoneAlarm, 노턴 인터넷 시큐리티, 바이러스 배스 터, NetOp Desktop Firewall 등의 프리웨어 또는 상용 응용 프로그램이 널리 사용되고 있지만, 이것들은 방화벽이라기보다는 IDS에 가까운 동작을 하고 있다. 그러나 일반적으로 방화벽이라는 단어가 방어의 이미지를 연상시키기 쉬운 탓인지, 용어가 혼란스럽게 사용되고 있다. 보통 '''개인 방화벽'''이라고 불린다.

Windows XP에는 OS의 기능으로 간이적인 방화벽이 표준으로 탑재되어 있다 (Windows XP SP2에서는 사용자가 초기 설정을 하지 않고 사용할 수 있도록 개선되었다). 순수하게 정적인 패킷 필터형 방화벽의 구현으로는, NEGiES 등이 있다.

- 체크 포인트 VPN-1, FireWall-1[1]

- 클라비스터[2]

- Firestarter[3]

- ipfw[4]

- iptables[5]

- 마이크로소프트 인터넷 시큐리티 앤 액셀러레이션 서버[6]

- nftables[7]

- NPF[8]

- PF[9]

- 시만텍 클라이언트 시큐리티[10]

7. 2. 하드웨어 방화벽

네트워크가 복잡해지고 트래픽이 증가하면서, 순수 소프트웨어 방식의 방화벽은 처리 용량의 한계에 직면하게 되었다. 이에 대한 해결책으로 ASIC 등을 이용한 하드웨어 방화벽이 고안되어 패킷 처리 속도를 높였다.1994년 존 메이스가 설립한 Network Translation Inc.는 상업적으로 성공한 초기 방화벽 중 하나인 PIX(Private Internet eXchange) 방화벽을 개발했다. PIX 방화벽 기술은 컨설턴트 소프트웨어 개발자인 브랜틀리 코일에 의해 코딩되었다.[9] PIX는 제한된 수의 등록된 IP 주소를 사용하여 사설 네트워크를 공용 인터넷에 안전하게 연결하는 혁신적인 솔루션으로, 1995년 1월 데이터 통신 매거진으로부터 "올해의 핫 제품" 상을 수상했다. 이후 시스코 시스템즈는 1995년 11월 Network Translation Inc.를 인수하여 PIX 기술에 대한 권리를 확보했고, PIX는 2005년에 적응형 보안 어플라이언스(ASA) 플랫폼으로 대체되기 전까지 시스코의 주력 방화벽 제품 라인이 되었다.

레이어 3 스위치(라우터)나 레이어 4 스위치 등의 하드웨어 기기에는 패킷 필터링형이나 서킷 레벨 게이트웨이형 방화벽 기능이 내장되기도 한다. 이러한 방화벽은 간단한 조건으로만 패킷 검사를 수행하므로 간이 방화벽 또는 광의의 방화벽이라고 불린다.

다음은 하드웨어 방화벽 제품 및 제조사 목록이다.

| 제품명 | 제조사 |

|---|---|

| Cisco PIX 및 Cisco ASA | Cisco |

| Clavister | Clavister |

| D-Link | D-Link |

| FortiGate | Fortinet |

| IPCOM EX 시리즈 | 후지쯔 |

| NetScreen | 주니퍼 |

| 독립형 및 스위치형 방화벽 | Nortel |

| SonicWALL | SonicWALL |

| Gateway Security | 시만텍(Symantec) |

| VSR | 바리오세큐어 |

| Firebox | WatchGuard |

| F 시리즈 | 스텔스원 |

7. 3. 기타 프리웨어 등

- Firestarter

- ipfw

- iptables

- nftables

- NPF

- PF

- NEGiES

참조

[1]

서적

Security of mobile communications

https://archive.org/[...]

CRC Press

2010

[2]

간행물

Formal security policy implementations in network firewalls

https://linkinghub.e[...]

2012

[3]

간행물

Internet Security: FIREWALLS and BEYOND

1997-05

[4]

서적

Fundamentals of Network Security

Artech House

2001

[5]

서적

Firewalls and Internet Security

Addison-Wesley

[6]

서적

Building an Intelligence-Led Security Program

Syngress

2014-12-10

[7]

웹사이트

A History and Survey of Network Firewalls

http://www.cs.unm.ed[...]

2011-11-25

[8]

웹사이트

10 Times '80s Sci-Fi Movies Predicted The Future

https://screenrant.c[...]

2021-03-04

[9]

웹사이트

NTI - JMA

http://www.jma.com/n[...]

2023-03-04

[10]

웹사이트

Firewall

https://www.paloalto[...]

2016-06-07

[11]

웹사이트

Firewall as a DHCP Server and Client

https://paloaltonetw[...]

2016-02-08

[12]

웹사이트

DHCP

http://www.shorewall[...]

2016-02-08

[13]

웹사이트

What is a VPN Firewall? – Definition from Techopedia

https://www.techoped[...]

2016-02-08

[14]

서적

Computer and information security handbook

Elsevier

2009

[15]

웹사이트

What is Firewall?

https://personalfire[...]

2015-02-12

[16]

서적

Complete Guide to CISM Certification

CRC Press

2007

[17]

웹사이트

TCP vs. UDP : The Difference Between them

http://www.skullbox.[...]

2018-04-09

[18]

서적

Firewalls and Internet Security repelling the wily hacker

Addison-Wesley Professional

[19]

웹사이트

A History and Survey of Network Firewalls

http://www.cs.unm.ed[...]

2011-11-25

[20]

웹사이트

The BSD Packet Filter: A New Architecture for User-level Packet Capture

http://www.tcpdump.o[...]

1992-12-19

[21]

웹사이트

The BSD Packet Filter: A New Architecture for User-level Packet Capture

https://www.usenix.o[...]

USENIX

1993-01

[22]

서적

Recent Developments in Computing and Its Applications

https://books.google[...]

I. K. International Pvt Ltd

[23]

웹사이트

Firewalls

http://www.tech-faq.[...]

MemeBridge

2014-06-13

[24]

웹사이트

Firewall toolkit V1.0 release

http://www.avolio.co[...]

2018-12-28

[25]

웹사이트

This Week in Network Security History: The Firewall Toolkit

https://blogs.gartne[...]

2018-12-28

[26]

웹사이트

FWTK history

http://www.avolio.co[...]

[27]

웹사이트

What is Layer 7? How Layer 7 of the Internet Works

https://www.cloudfla[...]

2020-08-29

[28]

웹사이트

5 Firewall Features you Must-Have

https://www.checkpoi[...]

2021-11-08

[29]

웹사이트

11 Firewall Features You Can't Live Without

https://www.stanfiel[...]

2021-11-08

[30]

웹사이트

Safing Portmaster

https://safing.io/po[...]

2021-11-08

[31]

서적

Evolution of Firewalls: Toward Securer Network Using Next Generation Firewall

https://ieeexplore.i[...]

2022

[32]

웹사이트

Policy

https://docs.paloalt[...]

2024-11-21

[33]

웹사이트

Creating Firewall Policy Rules {{!}} Juniper Networks

https://www.juniper.[...]

2024-11-21

[34]

웹사이트

Creating Firewall Policy Rules {{!}} Juniper Networks

https://www.juniper.[...]

2024-11-21

[35]

웹사이트

User-ID

https://docs.paloalt[...]

2024-11-21

[36]

논문

Systematic Literature Review on Usability of Firewall Configuration

http://dx.doi.org/10[...]

2018-01-12

[37]

웹사이트

What is Firewall Configuration and Why is it Important?

https://www.fortinet[...]

[38]

문서

ペアレンタルコントロールや検閲(グレート・ファイアウォール)など

[39]

서적

Security of mobile communications

https://archive.org/[...]

CRC Press

2010

[40]

저널

Internet Security: FIREWALLS and BEYOND

1997-05

[41]

저널

Establishment of an Effective Preparation System for the Preservation of DMZ Natural Ecosystem

http://dx.doi.org/10[...]

2019-06-30

[42]

서적

Fundamentals of Network Security

https://archive.org/[...]

Artech House

2001

[43]

서적

Building an Intelligence-Led Security Program

Syngress

2014-12-10

[44]

웹인용

A History and Survey of Network Firewalls

http://www.cs.unm.ed[...]

2011-11-25

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com