에니그마 기계

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

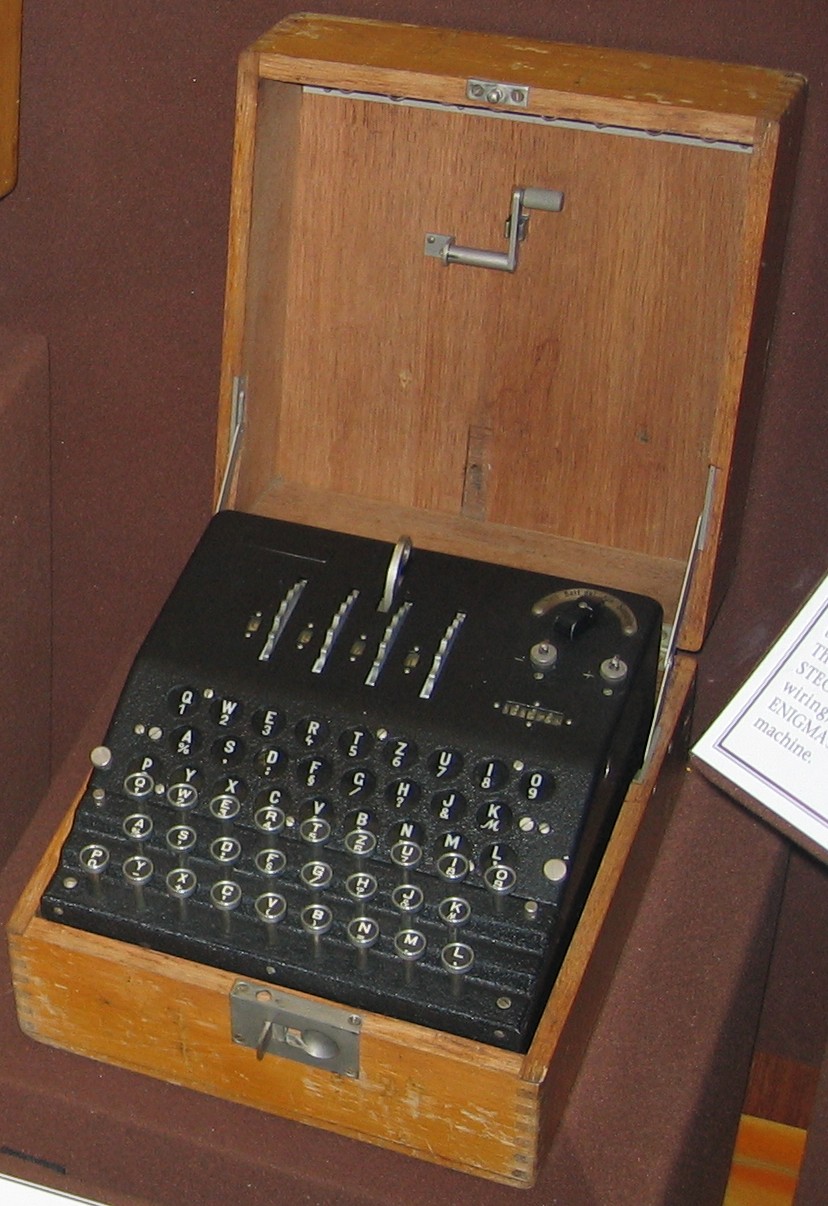

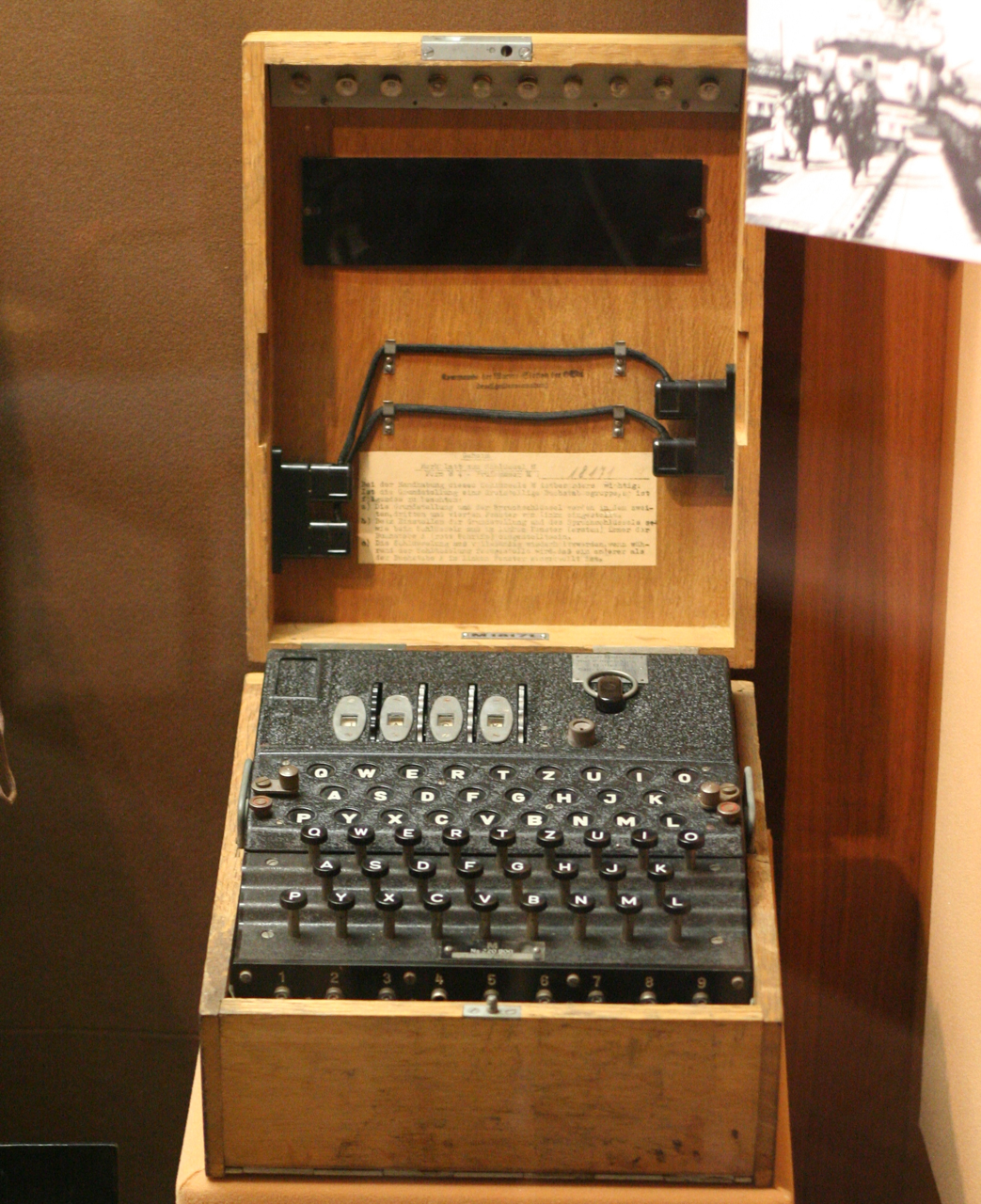

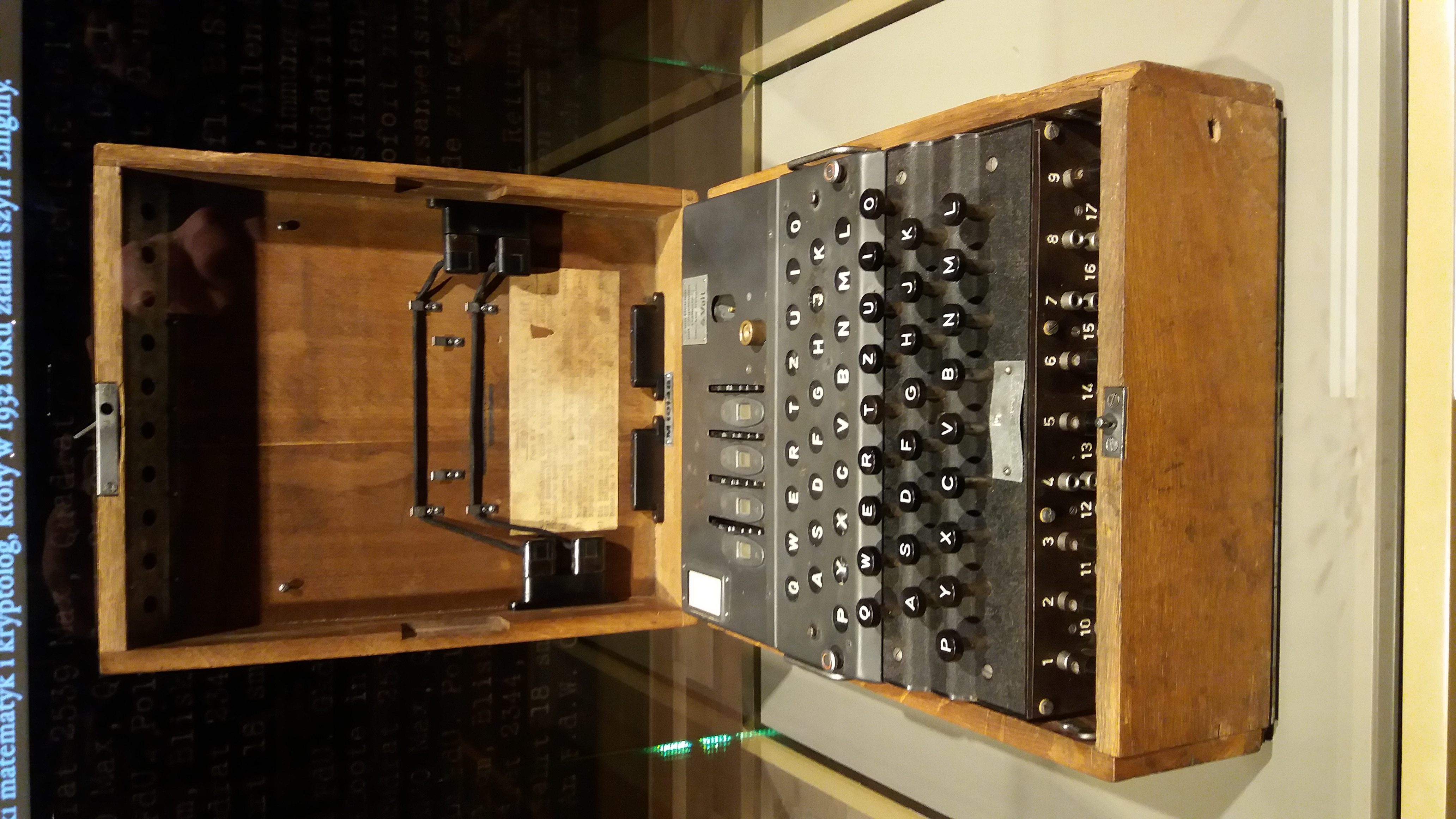

에니그마 기계는 제2차 세계 대전 중 독일군이 사용한 기계식 암호 장치이다. 키보드, 회전자, 스텝 구성 요소, 램프 보드로 구성되며, 회전하는 로터의 복잡한 전기 회로를 통해 문자를 암호화했다. 에니그마의 작동 원리는 로터 조합, 로터 설정, 플러그 보드 배선에 따라 문자를 변환하는 것이며, 이는 다중 치환 암호를 전기적으로 구현한 것이다. 이러한 복잡성으로 인해 에니그마는 해독하기 어려운 암호로 여겨졌으나, 폴란드와 영국의 암호 해독자들의 노력으로 결국 해독되었다. 에니그마는 군사적 통신, 특히 독일 해군에서 널리 사용되었으며, 다양한 모델과 보조 장치가 존재했다.

에니그마는 기계적 하부체계와 전기적 하부체계로 구성되며, 키보드, 회전자, 플러그보드, 전구판 등을 포함한다.

2. 구성 및 작동 원리

에니그마의 암호문 제작 원리는 무한히 긴 열쇠값을 이용하는 다중 치환 암호를 전기공학적으로 구현하는 데 있다.[11] 키를 누르면 회전자가 회전하며, 회전자 측면의 전기 접점이 다른 회전자나 고정 배선의 접점과 정렬된다. 키보드의 각 키는 접점과 내부 배선을 통해 고유한 전기 경로에 연결된다. 배터리의 전류는 눌린 키를 통과하여 회로를 거쳐 출력 문자를 표시하는 램프에 불을 켠다.

예를 들어 ''ANX...''로 시작하는 메시지를 암호화할 때, ''A'' 키를 누르면 ''Z'' 램프에 불이 들어와 ''Z''가 암호문의 첫 글자가 된다. 이후 ''N''을 누르면 ''X'' 램프가 켜지는 식으로 작동한다.[12]

전류는 배터리(1)에서 양방향 키보드 스위치(2)를 통해 플러그보드(3)로 흐른다. 그 후, 플러그 "A"(3)를 통해 입력 휠(4), 3개 또는 4개의 설치된 회전자(5) 배선을 통과하여 반사기(6)로 들어간다. 반사기는 전류를 완전히 다른 경로를 통해 회전자(5) 및 입력 휠(4)을 거쳐 "S" 플러그(7)를 통해 케이블(8)로 플러그 "D"에 연결하고, 다른 양방향 스위치(9)로 되돌려 램프에 불을 켠다.[12]

에니그마 스크램블러를 통해 전기 경로가 반복적으로 변경되는 것은 에니그마의 보안을 제공하는 다중 치환 암호를 구현한다. 각 키를 누를 때마다 전기 경로가 변경되며, 이는 최소한 오른쪽 회전자의 회전을 유발한다. 문자 ''A''는 연속적인 키 누름으로 다르게 암호화되어 처음에는 ''G''로, 그 다음에는 ''C''로 암호화된다. 이는 오른쪽 회전자가 각 키를 누를 때마다 한 위치씩 회전하여 신호를 완전히 다른 경로로 보내기 때문이다. 다른 회전자도 키를 누르면 단계적으로 이동한다.

내부 로터는 내부 배선이 암호화기(스크램블러)로 되어 있다. 입력된 문자는 3개의 로터를 통과하여 변환되고, 반전 로터에서 다시 3개의 로터를 역방향으로 통과하여 다시 변환되어 출력된다. 1문자 암호화할 때마다 로터가 한 눈금 회전하여 회로가 변경되므로, 같은 문자를 입력해도 이전과는 다른 문자로 변환된다. 가장 바깥쪽 로터가 1회전하면 옆의 로터가 한 눈금 회전하므로 회로의 조합은 매우 많다. 이것은 서로 다른 치환표를 문자마다 사용하는 것과 같다.

2. 1. 구성

에니그마는 기계적 하부체계와 전기적 하부체계로 구성되어 있다. 기계적 하부체계에는 26개의 알파벳으로 구성된 키보드가 있으며, 이 키보드의 키는 하나 이상의 명령을 수행한다.

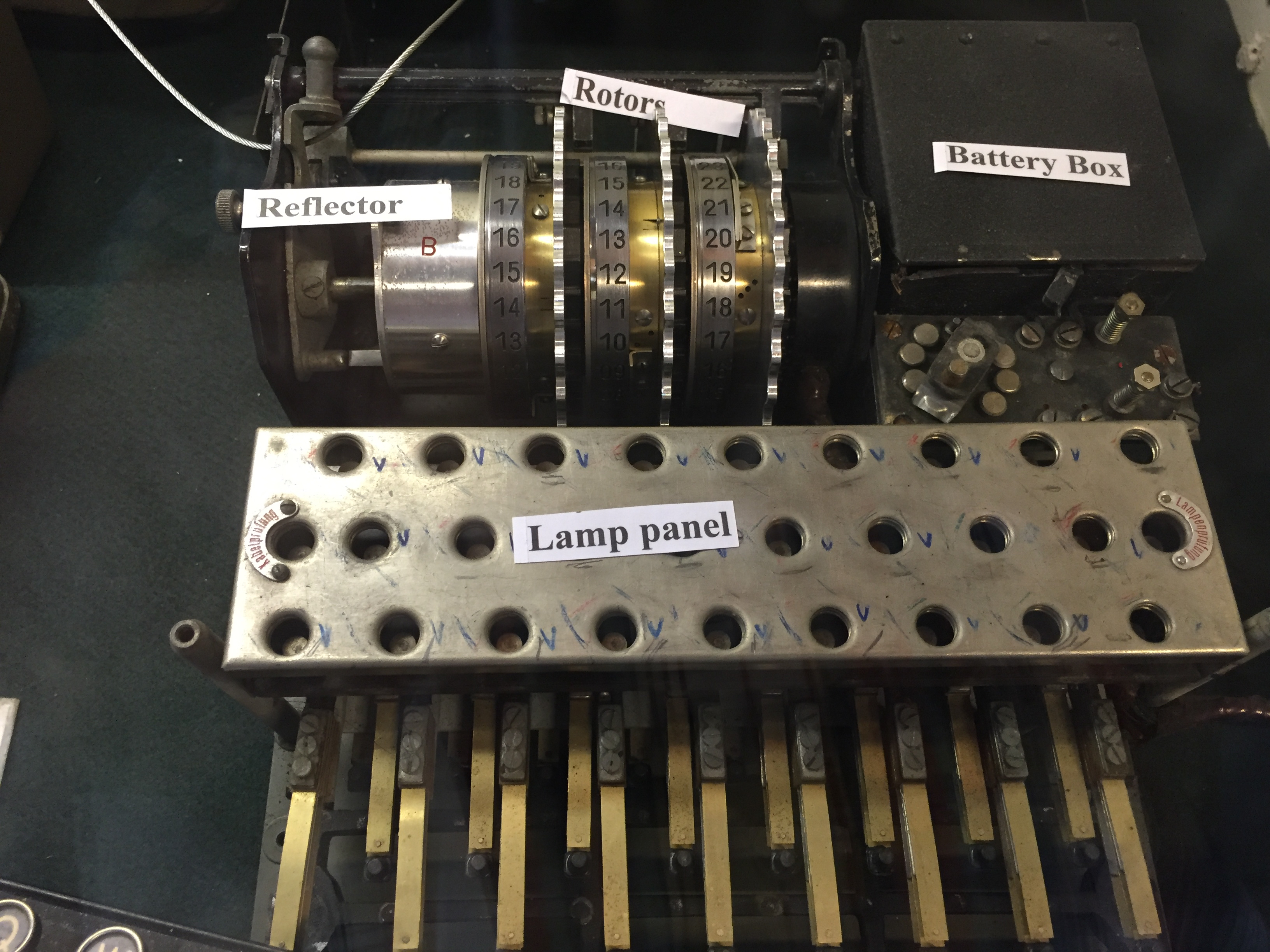

전기적 하부체계는 자판(Tastatur), 스핀들을 따라 인접하게 배열된 회전자(Rotor), 플러그보드(Steckbrett), 전구판(Lampenfeld),[72] 입력축, 램프, 스크램블러, 반사판, 배전반으로 구성된다.

키를 누르면 축에서 하나 이상의 회전자가 회전한다. 회전자의 측면에는 전기 접점이 있어, 회전 후 다른 회전자 또는 고정 배선의 접점과 정렬된다. 키보드의 각 키는 일련의 접점과 내부 배선을 통해 고유한 전기 경로에 연결된다. 배터리의 전류는 눌린 키를 통과하여 회로를 거쳐 출력 문자를 표시하는 램프에 불을 켠다.

전류는 배터리(1)에서 양방향 키보드 스위치(2)를 통해 플러그보드(3)로 흐른다. 그 후, 플러그 "A"(3)를 통해 입력 휠(4), 3개 또는 4개의 설치된 회전자(5) 배선을 통과하여 반사기(6)로 들어간다. 반사기는 전류를 완전히 다른 경로를 통해 회전자(5) 및 입력 휠(4)을 거쳐 "S" 플러그(7)를 통해 케이블(8)로 플러그 "D"에 연결하고, 다른 양방향 스위치(9)로 되돌려 램프에 불을 켠다.[12]

키보드(입력 장치)가 앞에, 램프 보드(표시반)가 그 뒤에 있으며, 가장 안쪽에는 3개의 로터(암호 원반)가 있고, 로터의 초기 상태를 설정할 수 있도록 휠의 끝이 나와 있다. 로터의 왼쪽에는 리플렉터(반전 로터)가 장착되어 있다. 키보드 앞에는 플러그 보드가 있다. 덮개 안쪽 아래에는 플러그 코드가 들어있다.

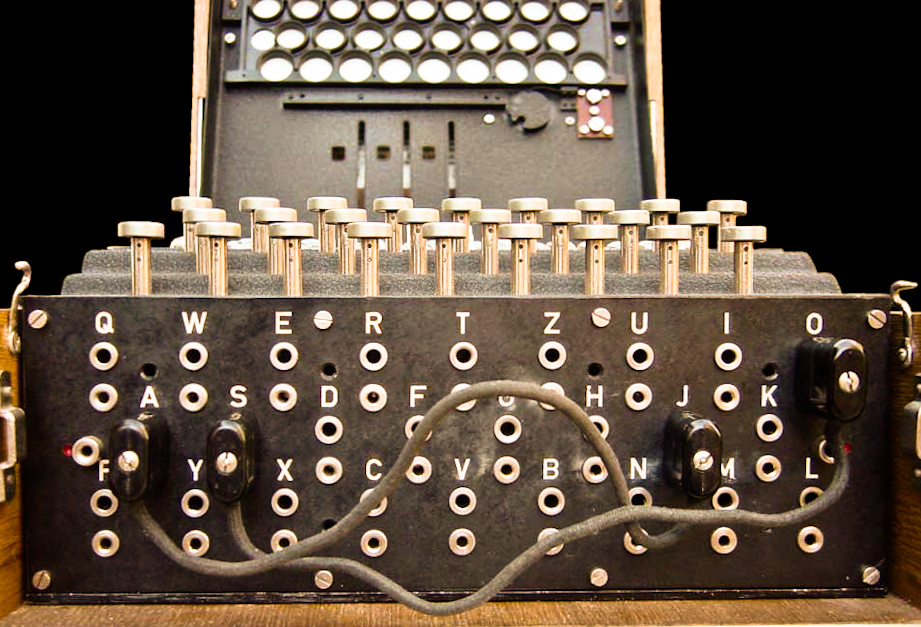

각 로터의 다중 테이블은 고정되어 있었고, 야전에서 사용되는 암호기는 도난당하거나 나포될 수 있었다. 그래서 플러그보드가 추가되었다. 플러그보드는 키보드·램프 보드와 로터 환자부 사이에 삽입되어 단문자 환자를 수행한다. 알파벳 26개 분의 입출력 단자가 있으며, 임의의 두 알파벳을 바나나 플러그가 달린 한 쌍의 케이블로 교체할 수 있다. 오른쪽 사진에서는 "A"와 "J", "S"와 "O"가 교체되어 있다. 플러그가 꽂혀 있지 않은 알파벳은 입출력이 단락된 상태이다 (예를 들어 "W"는 "W"가 된다).

2. 2. 작동 원리

에니그마의 암호문 제작 원리는 무한히 긴 열쇠값(암호화할 문장을 암호화하는 규칙을 나타내는 단어)을 이용하는 다중 치환 암호를 전기공학적으로 구현한 것이다. 자판을 이용하여 암호화할 문장을 입력하면 스크램블러가 돌아가면서 암호화된 문장으로 만들어 램프로 표시한다.[11]

전류는 눌린 키를 통과하여 새로 구성된 일련의 회로로 들어가 다시 나오며, 결국 출력 문자를 표시하는 하나의 램프에 불이 들어온다. 예를 들어, ''ANX...''로 시작하는 메시지를 암호화할 때, 작업자는 먼저 ''A'' 키를 누르면 ''Z'' 램프에 불이 들어올 수 있으므로 ''Z''가 암호문의 첫 글자가 된다. 이후 ''N''을 누르면 ''X'' 램프가 켜지는 식으로 작동한다.[12]

에니그마 스크램블러를 통해 전기 경로가 반복적으로 변경되는 것은 에니그마의 보안을 제공하는 다중 치환 암호를 구현한다. 각 키를 누를 때마다 전기 경로가 변경되며, 이는 최소한 오른쪽 회전자의 회전을 유발한다. 문자 ''A''는 연속적인 키 누름으로 다르게 암호화되어 먼저 ''G''로, 그 다음 ''C''로 암호화된다. 이는 오른쪽 회전자가 각 키를 누를 때마다 한 위치씩 회전하여 신호를 완전히 다른 경로로 보내기 때문이다. 다른 회전자도 키를 누르면 단계적으로 이동한다.

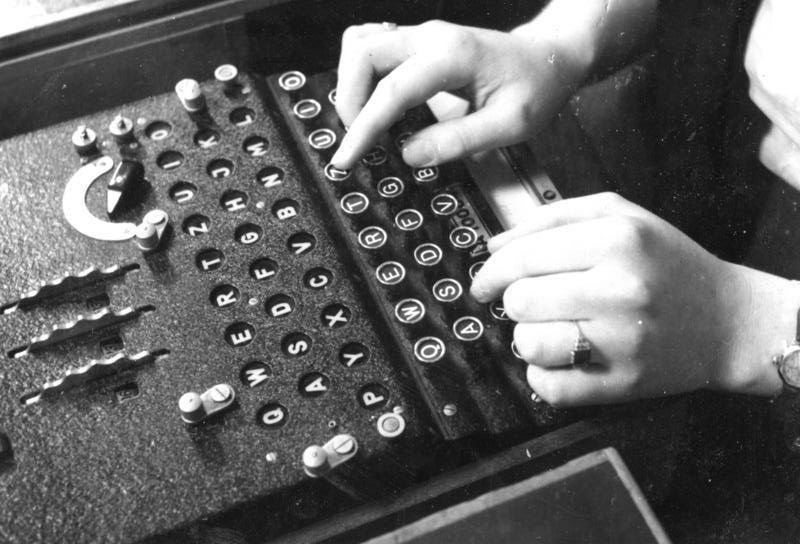

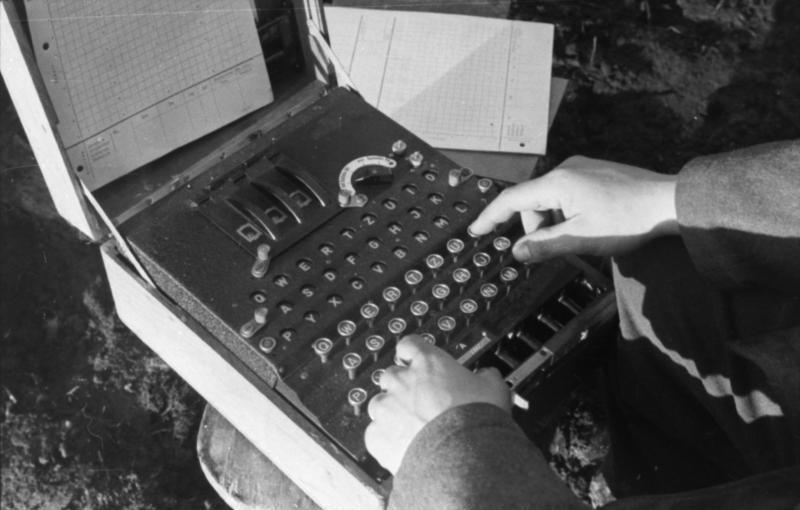

독일의 에니그마 조작원은 암호화할 평문 메시지를 받았다. 기계를 설정한 후, 에니그마 키보드에 메시지를 입력했다. 키를 누를 때마다 기계 내부의 전기적 경로에 의해 결정되는 의사 난수 치환에 따라 다른 문자를 나타내는 램프 하나가 켜졌다. 램프에 의해 표시된 문자는 암호문 문자로 기록되었다. 키를 누르는 동작은 하나 이상의 회전자를 움직여 다음 키를 누를 때 다른 전기적 경로를 사용하도록 했다. 따라서 동일한 평문 문자를 다시 입력하더라도 다른 치환이 발생했다. 각 키를 누를 때마다 최소한 오른쪽 회전자가 회전했으며, 다른 두 회전자는 덜 자주 회전하여 메시지의 모든 문자에 대해 다른 치환 알파벳이 사용되었다.

내부 로터는 내부 배선이 암호화기(스크램블러)로 되어 있다. 입력된 문자는 3개의 로터를 통과하여 변환되고, 반전 로터에서 다시 3개의 로터를 역방향으로 통과하여 다시 변환되어 출력된다. 1문자 암호화할 때마다 로터가 한 눈금 회전하여 회로가 변경되므로, 같은 문자를 입력해도 이전과는 다른 문자로 변환된다. 가장 바깥쪽 로터가 1회전하면 옆의 로터가 한 눈금 회전하므로 회로의 조합은 방대한 수가 된다. 이것은 서로 다른 치환표를 문자마다 사용하는 것과 같다.

2. 3. 전기 회로

에니그마는 시시각각 변화하는 전기 회로를 구성하여 작동한다. 사용자가 자판의 키를 누르면 전류가 회로를 따라 흘러 특정 알파벳을 나타내는 전구 중 하나에 불이 들어온다. 예를 들어, "ANX..."로 시작하는 메시지를 암호화할 때, 사용자가 'A' 키를 누르면 'Z' 램프에 불이 들어올 수 있으며, 그러면 'Z'가 암호문의 첫 글자가 된다. 이후 사용자는 'N'을 누르고, 같은 방식으로 'X' 등을 눌러 암호문을 완성한다.[12]

전류는 배터리(1)에서 양방향 키보드 스위치(2)를 통해 플러그보드(3)로 흐른다. 그런 다음 (이 예에서는 사용되지 않아 닫힌 상태로 표시됨) 플러그 "A"(3)를 통해 입력 휠(4)을 거쳐, 세 개(국방군 에니그마) 또는 네 개('크리그스마린' M4 및 '아프베어' 변형)의 설치된 회전자(5) 배선을 통과하여 반사기(6)로 들어간다. 반사기는 완전히 다른 경로를 통해 전류를 회전자(5) 및 입력 휠(4)을 거쳐 "S" 플러그(7)를 통해 케이블(8)로 플러그 "D"에 연결하고, 적절한 램프에 불을 켜는 다른 양방향 스위치(9)로 되돌린다.[12]

에니그마 스크램블러를 통해 전기 경로가 반복적으로 변경되는 것은 다중 치환 암호를 구현하여 에니그마의 보안을 유지하는 핵심 요소이다. 오른쪽 다이어그램은 각 키를 누를 때마다 전기 경로가 어떻게 변경되는지 보여주며, 이는 최소한 오른쪽 회전자의 회전을 유발한다. 전류는 회전자 세트로 들어가 반사기를 거쳐 다시 밖으로 나온다. 회색으로 표시된 선은 각 회전자 내의 다른 가능한 경로이며, 각 회전자의 한쪽에서 다른 쪽으로 하드 와이어로 연결된다. 문자 ''A''는 연속적인 키 누름으로 다르게 암호화되어 처음에는 ''G''로, 그 다음 ''C''로 암호화된다. 이는 오른쪽 회전자가 각 키를 누를 때마다 단계적으로 이동(한 위치 회전)하여 신호를 완전히 다른 경로로 보내기 때문이다. 결국 다른 회전자도 키를 누르면 단계적으로 이동한다.

2. 4. 회전자

에니그마 기계에서 회전자는 핵심적인 암호화 부품으로, 26개의 접점을 가진 회전하는 원판이다. 각 회전자는 26개의 원소를 가진 순열로 볼 수 있으며, 내부 배선을 통해 한쪽 면의 접점에서 다른 쪽 면의 접점으로 전기 신호를 전달한다.[72]

회전자만으로는 단순한 대체 암호를 수행하지만, 에니그마는 여러 개의 회전자(주로 3개 또는 4개)를 직렬로 연결하고 각 회전자를 단계별로 회전시켜 훨씬 복잡한 다중 치환 암호를 구현한다.

각 회전자는 26개의 알파벳에 대응하는 접점을 가지며, 'A'가 3개의 회전자를 통해 'D'로 바뀌는 것처럼, 한 글자를 암호화하면 첫 번째 회전자가 조금씩 회전한다. 첫 번째 회전자가 한 바퀴(26번) 회전하면 시계의 원리처럼 두 번째 회전자가 한 칸 움직이고, 같은 방식으로 세 번째 회전자도 움직인다. 따라서 가능한 회전자 조합 수는 26x26x26=17,576가지이다.[72]

회전자는 서로 자리를 바꿀 수 있고(6가지 조합), 알파벳 링 설정을 변경(Ringstellung)할 수 있어 더욱 복잡해진다.[72] 회전자 위치(6가지), 초기 위치(26x26x26가지), 링 설정(26x26x26가지)을 고려하면 총 6 x 266 = 1,853,494,656가지의 에니그마 상태가 가능하다.

전류는 배터리(1)에서 양방향 키보드 스위치(2), 플러그보드(3), 입력 휠(4), 회전자(5), 반사기(6)를 거쳐 다시 회전자(5), 입력 휠(4), 플러그 "S"(7), 케이블(8), 플러그 "D", 양방향 스위치(9)를 통해 램프를 켠다.[12]

2. 4. 1. 회전자 구조

에니그마의 핵심 부품인 회전자(로터, 독일어: Walzen)는 제1차 세계 대전 당시 코드북 암호가 해독되어 미국의 참전을 야기한 사건 이후, 더 복잡하고 다양한 암호 규칙을 만들기 위해 개발되었다.[72]

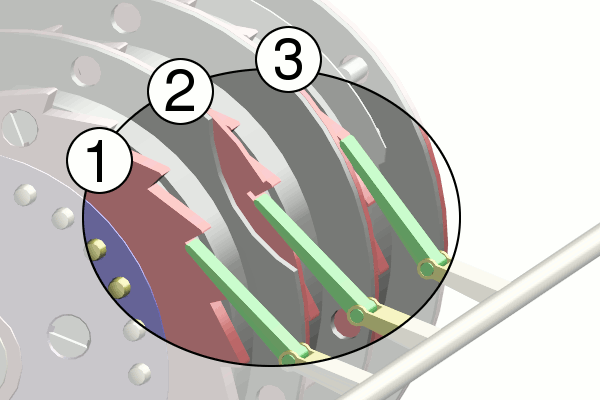

각 회전자는 지름 약 10cm인 에보나이트나 베이클라이트로 만들어진 원반 형태이다. 한쪽 면에는 26개의 황동 스프링 장착 전기 접촉 핀이 원형으로 배열되어 있고, 다른 면에는 원형 판 형태의 26개의 해당 전기 접촉부가 있다. 핀과 접촉부는 알파벳을 나타내며, 일반적으로 A-Z의 26개 문자로 구성된다.

회전자는 다음과 같은 주요 부품으로 구성된다.

# 노칭 링: 로터가 한 바퀴 회전했을 때 래칫 기구를 통해 인접한 로터를 한 눈금 회전시킨다.

# "A"의 위치를 나타내는 점: 조작자가 로터를 조립할 때 사용한다.

# 알파벳이 새겨진 링: 문자 대신 숫자가 있는 링도 있다.

# 단자판# 단자판과 핀 단자를 연결하는 와이어: 이 와이어의 연결이 치환표를 실현하는 부분이다.

# 스프링 달린 핀 단자# 스프링 달린 링: 알파벳 링의 위치를 변경하는 데 사용한다. 리버상의 핀이 알파벳 링 측면의 구멍에 들어가도록 되어 있다.

# 허브: 중심축을 통과시킨다.

# 손잡이 휠: 로터의 초기 위치를 수동으로 설정하는 데 사용한다.

# 래칫 기구로터가 스핀들에 나란히 장착되면 한 로터의 핀이 인접한 로터의 판 접촉부에 닿아 전기적 연결을 형성한다. 로터 내부에는 26개의 전선이 한쪽의 각 핀을 반대쪽의 접촉부에 복잡한 패턴으로 연결한다. 로터 자체만으로는 간단한 대체 암호를 수행하지만, 여러 개의 로터(보통 3개 또는 4개)를 직렬로 사용하고 규칙적인 단계별 움직임을 통해 더 강력한 다중 치환 암호를 구현한다.[11]

각 로터는 26개의 시작 위치 중 하나로 설정할 수 있다. 삽입 후에는 손잡이 휠을 사용하여 손으로 올바른 위치로 돌릴 수 있다. 각 로터에는 26개의 문자가 있는 ''알파벳 타이어''(또는 문자 링)가 부착되어 있으며, 창을 통해 로터의 회전 위치를 확인할 수 있다. 초기 모델에서는 알파벳 링이 로터 디스크에 고정되었지만, 이후 개선된 모델에서는 알파벳 링을 조정할 수 있게 되었다. 이 링의 위치는 "Ringstellung"("링 설정")으로 알려졌으며, 작동 세션 전에 필요한 초기 설정의 일부였다.[72]

각 로터에는 로터 단계별 이동을 제어하는 하나 이상의 노치가 있다. 군용 에니그마에서는 노치가 알파벳 링에 있었다. 육군과 공군 에니그마는 처음에는 3개의 로터로 사용되었으나, 1938년 12월 15일부터 5개로 변경되었다. 로터는 로마 숫자로 표시되었으며(I, II, III, IV, V), 모두 알파벳 링의 다른 지점에 단일 회전 노치가 있었다.[13]

해군 버전의 에니그마는 더 많은 로터(처음에는 6개, 그다음에는 7개, 마지막으로 8개)가 발행되었다. 추가 로터는 VI, VII, VIII로 표시되었으며, 두 개의 노치가 있어 더 빈번한 회전이 발생했다. 4개의 로터 해군 에니그마(M4)는 원래 반사판을 더 얇은 것으로 교체하고 얇은 네 번째 로터를 추가하여 3개의 로터 버전과 동일한 공간에 추가 로터를 수용했다.[13]

키를 누를 때마다 전기적 연결이 이루어지기 전에 하나 이상의 회전자가 회전하여 암호 치환이 변경되었다. 회전 메커니즘은 모델마다 약간씩 달랐다. 오른쪽 회전자는 키를 누를 때마다 한 번씩 회전했고, 다른 회전자는 덜 자주 회전했다.

로터의 전진은 래칫 앤 폴 메커니즘으로 달성되었다. 각 로터에는 26개의 이빨이 있는 래칫이 있었고, 키를 누를 때마다 스프링이 장착된 폴이 움직여 래칫과 맞물리려고 했다. 오른쪽 로터의 알파벳 링은 이를 방지했지만, 링에 가공된 노치가 폴과 정렬되면 래칫과 맞물리고 왼쪽 로터를 전진시켰다. 오른쪽 폴은 오른쪽으로 로터와 링이 없으므로 키를 누를 때마다 로터를 스텝했다.[14]

처음 도입된 5개의 로터(I~V)는 각각 하나의 노치를 포함했고, 추가 해군 로터 VI, VII 및 VIII는 각각 2개의 노치를 가졌다. 각 로터의 노치 위치는 다음 표와 같다.[13]

| 로터 | 턴오버 위치 | BP 기억술 | |

|---|---|---|---|

| I | R | Royal | |

| II | F | Flags | |

| III | W | Wave | |

| IV | K | Kings | |

| V | A | Above | |

| VI, VII 및 VIII | A 및 N |

이 디자인에는 ''더블 스텝'' 기능도 포함되어 있었다. 이는 각 폴이 해당 로터의 래칫과 인접 로터의 회전 노치 링에 모두 정렬될 때 발생하여 두 로터를 모두 전진시켰다. 3 로터 기계에서 더블 스텝은 로터 2에만 영향을 미쳤다.[14]

2. 4. 2. 회전자 작동

에니그마 기계의 핵심 부품인 회전자(로터, Rotor)는 전기 신호를 바꿔 암호화하는, 일종의 회전하는 원판이다. 각 로터는 26개의 접점을 가지고 있으며, 이는 알파벳 A부터 Z까지를 나타낸다. 로터 내부에는 복잡한 배선이 있어 한쪽 면의 접점에서 다른 쪽 면의 접점으로 전기 신호를 전달한다.로터 자체만으로는 단순한 대체 암호를 수행한다. 예를 들어, 'E'를 입력하면 내부 배선을 통해 'T'로 바꿔 출력하는 식이다. 하지만 에니그마는 여러 개의 로터(주로 3개 또는 4개)를 직렬로 연결하고, 각 로터를 회전시켜 훨씬 복잡한 암호화를 구현한다.

각 로터는 에니그마 기계에 장착될 때 26개의 가능한 시작 위치 중 하나로 설정할 수 있다. 로터를 삽입한 후에는 손잡이 휠을 사용하여 원하는 위치로 돌릴 수 있다. 작업자가 로터의 위치를 쉽게 알 수 있도록, 각 로터에는 26개의 문자가 새겨진 ''알파벳 링''(문자 링)이 부착되어 있다. 이 링은 창을 통해 보이며, 로터의 회전 위치를 나타낸다. 초기 모델에서는 알파벳 링이 로터에 고정되어 있었지만, 나중에는 링의 위치를 조절할 수 있게 되었다. 이 링의 위치를 "Ringstellung"("링 설정")이라고 하며, 이는 암호화 작업 전에 필요한 초기 설정 중 하나였다. 현대적인 용어로는 초기화 벡터의 일부라고 할 수 있다.

각 로터에는 로터의 회전을 제어하는 노치(notch)가 하나 이상 있다. 군용 에니그마에서는 이 노치가 알파벳 링에 위치해 있었다.

2. 5. 반사체

반사체는 에니그마에서 가장 독특한 부속품이다. 회전자 내부 배선 위에서 각 글자는 다른 글자와 연결될 수 있었다. 예를 들어 A는 K와 연결된 F에 연결될 수 있었다. 반사체 내부에서 연결은 서로 짝을 이루어, A가 F에 연결되면 F 역시 A와 연결되어 역으로 암호화된다는 것을 의미한다. 암호 조립과 해독이 동일한 에니그마 설정과 배선으로 가능하다는 에니그마의 이점이 여기서 분명해진다. 그러나 어떤 글자를 암호화해도 그 자신으로 나올 수 없다는 특징은 암호 해독의 열쇠가 되었다.[11]

제2차 세계 대전 동안 B와 C형, 두 가지 형식의 반사체가 사용되었다. 전쟁 막바지에는 특별한 형식의 D형 반사체가 도입되었다. D형 반사체는 12개의 전선과 24개의 플러그로 조정이 가능한 반사체로, 13번째 전선은 고정되어 있었다.

4개 회전자 형식의 독일해군 에니그마는 특별한 형태의 얇은 회전자를 사용했는데, 이것들 역시 B와 C 반사체로 불렸지만, 독일 육군과 공군의 3회전자 방식 에니그마 반사체와는 다른 배선 구조를 가졌다. 독일 해군 에니그마 반사체가 4번째 회전자를 A 포지션과 A 링 설정으로 사용하면 3회전자 방식 에니그마와 서로 호환되어 다른 형식 에니그마 간 상호 통신이 가능했다.

A형과 B형 모델을 제외하고 마지막 로터는 '반사기'(독일어: ''Umkehrwalze'', '반전 로터'를 의미) 앞에 위치했는데, 이는 당시의 다양한 로터 기계 중 에니그마만의 고유한 특허 기능이었다.[29] 반사기는 마지막 로터 출력을 쌍으로 연결하여 다른 경로를 통해 전류를 다시 로터로 되돌렸다. 반사기는 에니그마가 자기 상호적이 되도록 보장했다. 따라서 동일하게 구성된 두 대의 기계로 한쪽에서 메시지를 암호화하고 다른 쪽에서 해독할 수 있었으며, 암호화와 해독 모드 전환을 위한 별도 메커니즘이 필요하지 않았다. 반사기는 더 콤팩트한 디자인을 가능하게 했지만, 에니그마가 어떤 문자도 자신을 암호화할 수 없다는 특징을 갖게 했다. 이는 암호 해독가들이 나중에 이용한 심각한 암호학적 결함이었다.

C형 모델에서는 반사기를 두 가지 다른 위치 중 하나에 삽입할 수 있었다. D형 모델에서는 반사기를 26가지 가능한 위치로 설정할 수 있었지만, 암호화 중에는 움직이지 않았다. 아프베어 에니그마에서는 반사기가 다른 휠과 유사한 방식으로 암호화 중에 회전했다.

독일 육군과 공군 에니그마에서는 반사기가 고정되어 회전하지 않았으며, 네 가지 버전이 있었다. 원래 버전은 'A'로 표시되었고, 1937년 11월 1일에 ''Umkehrwalze B''로 교체되었다. 세 번째 버전인 ''Umkehrwalze C''는 1940년에 잠시 사용되었는데, 아마도 실수로 사용되었으며 헛 6(Hut 6)에 의해 해독되었다. 네 번째 버전은 1944년 1월 2일에 처음 관찰되었으며, ''Umkehrwalze D''라고 불리는 재배선 가능한 반사기를 가지고 있었고, 영국인들은 '엉클 딕'(Uncle Dick)이라는 별명을 붙였다. 이를 통해 에니그마 조작자는 키 설정의 일부로 연결을 변경할 수 있었다.

전기적 폐회로를 구성하는 반전 로터 채용은 에니그마 암호에 반전성과 일종의 불완전성이라는 두 가지 특징을 동시에 부여했다.

2. 6. 보조 장치

에니그마 M4는 얇은 종이 리본에 26글자를 인쇄할 수 있는 슈라이프막스(Schreibmax)라는 장치를 사용했다. 슈라이프막스를 사용하면 램프를 읽고 번역할 필요가 없어 편리성과 보안성이 강화되었다. 슈라이프막스는 에니그마 장치 상단에 부착되었고, 램프판에 연결되었다. 장치 설치를 위해 램프 덮개와 전구를 제거해야 했다. 장거리 램프 패널인 페른레제게레트(Fernlesegerät|페른레제게레트de)는 슈라이프막스로 인해 덮개와 전구가 없는 에니그마에서도 해석된 평문을 쉽게 읽을 수 있도록 하였다.1944년, 루프트바페는 40개의 위치를 가진 플러그보드 스위치인 우어(Uhr)를 도입했다. 우어는 기존의 플러그들을 대체하는 역할을 수행했다.

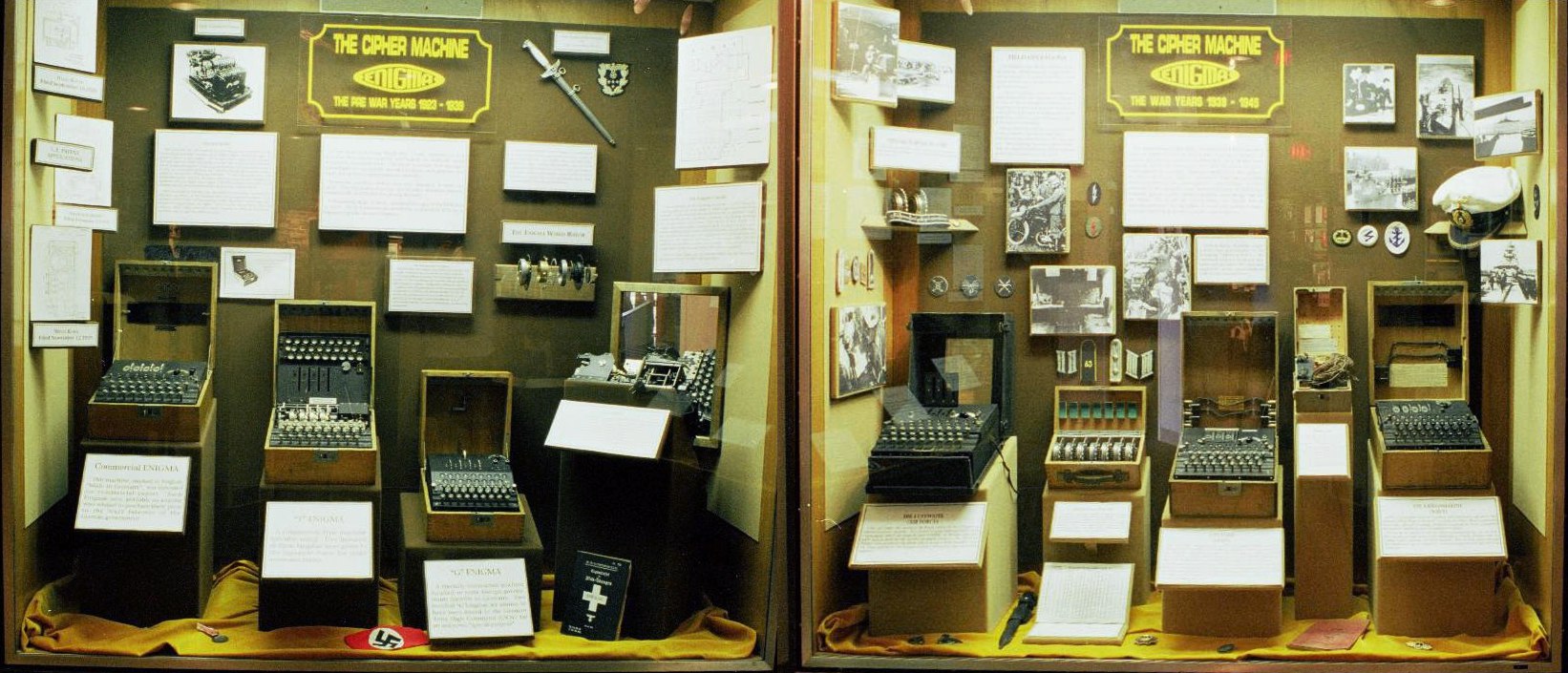

3. 역사

1918년 2월 23일, 독일 엔지니어 아르투어 셰르비우스는 로터 기계를 이용한 암호 장치로 특허를 냈고,[27][28] 리처드 E. 리터와 함께 Scherbius & Ritter 회사를 설립했다. 그들은 독일 해군과 외국 회사에 그들의 기계를 선보였지만 둘 다 관심을 보이지 않았다. 1923년 셰르비우스와 리처드는 특허권을 독일의 'Chiffriermaschinen Aktien-Gesellschaft (암호 기계 주식회사)'에 양도함으로써 이사가 되었다.[73]

1926년 독일 군대는 암호를 쉽게 해독하기 어렵고 암호화뿐만 아니라 복호화도 가능한 전자 기계식 암호화 장치를 도입하였다. 8년 전 전기 기사 아르투어 셰르비우스(1878~1929)는 메시지를 부호화하기 위해 표준 사이즈 가로 세로 30cm, 높이 15cm, 무게 30kg의 기계에 문자판과 세 개의 원판을 결합하여 최초의 에니그마 모델을 개발하였다.[73] 제1차 세계 대전 말 아르투어 셰르비우스에 의해 발명되었고,[3] 1918년에 암호 기계에 대한 아이디어를 특허받았으며, 1923년에는 "에니그마"라는 브랜드 이름으로 완성된 제품을 출시하여 처음에는 상업 시장을 목표로 했다.[4] 초기 모델은 1920년대 초부터 상업적으로 사용되었으며, 특히 나치 독일을 포함한 여러 국가의 군대와 정부 기관에서 제2차 세계 대전 전후에 채택되었다.[5]

여러 에니그마 모델이 제작되었지만,[6] 독일군 모델은 플러그보드를 갖추어 가장 복잡했다. 일본과 이탈리아 모델도 사용되었다.[7] 1926년 독일 해군에서 (약간 수정된 형태로) 채택되었고, 곧 독일 육군과 공군에서도 사용되면서 "에니그마"라는 이름은 군사 분야에서 널리 알려지게 되었다. 전쟁 전 독일 군사 계획은 지휘 및 조정을 위해 무선 통신에 의존하는, 후에 전격전으로 알려진 빠르고 기동력 있는 병력과 전술을 강조했다. 적들이 무선 신호를 가로챌 가능성이 있으므로, 메시지는 안전한 암호화로 보호해야 했다. 작고 휴대하기 쉬운 에니그마 기계가 이러한 요구를 충족시켰다.

에니그마는 1931년 폴란드의 암호국, 비우로 쉬프루프(Biuro Szyfrów)에서 처음 해독 되었다. 그러나 1939년 제2차 세계 대전이 발발하자 24시간 마다 암호체계를 바꾸는 독일군의 방침으로 인해 무산되었다. 이를 해독하기 위해 앨런 튜링을 비롯한 영국의 암호학자들은 블레츨리 파크(Bletchley Park)에 위치한 영국정보암호학교 GC&CS(UK Government Code and Cypher School)에서 1939년에 봄브를 제작해 해독하는 데에 성공한다. 이는 전쟁 중 연합군의 전략에 상당한 도움을 주고 전쟁 종결을 앞당기는 데에 기여하였다.

이 암호기의 개량종인 Hegelin(헤겔린)은 한국전쟁(1950년 6월 25일~ 1953년 7월 27일)에도 사용되었다.

1930년 독일 육군은 개량된 I형을 본격 운용하였다. 상용 D형과의 주요 차이점은 반전 로터가 고정되고 구동하지 않으며, 플러그 보드 채용으로 상용형의 해독 가능성에 독일도 주목하였다.

기타 기능은 다양한 에니그마 기계의 보안을 강화하거나 편의성을 높였다.[18]

에니그마의 개발 및 해독과 관련된 주요 사건들을 시간 순으로 정리하면 다음과 같다.

| 연도 | 사건 |

|---|---|

| 1918년 | 아르투르 셰르비우스가 에니그마 특허 출원 |

| 1923년 | Chiffriermaschinen A.G.가 에니그마 A형을 전시회에 출품. 셰르비우스 특허를 상품화한 A형은 크고 평판이 좋지 않았다. B형은 접점 수를 28개에서 26개로 변경. C형 및 D형은 소형화에 성공하여 유럽 각국에서 채용 확산. |

| 1926년 | 독일 해군이 군용 에니그마 운용 시작 (상용 D형에 움라우트를 더한 29자 타입) |

| 1928년 | 독일 육군이 군용 에니그마 G형 운용 시작 |

| 1930년 | 독일 육군, 개량된 I형 본격 운용 (반전 로터 고정, 플러그 보드 채용) |

| 1931년 | 프랑스 측 스파이 슈미트, 독일 육군 에니그마 키와 조작서 획득. 이 시기 독일 암호병은 쉬운 로터 시작 위치 사용 |

| 1932년 | 폴란드 해독자 레이예프스키, 슈미트 정보를 토대로 로터 배선 해석 성공. 독일 육군 에니그마 해독 가능. 쉬운 시작 위치 금지, 키보드 배열 차용 키(QAY, PYX 등) 다수 발생. |

| 1934년 | 독일 해군, 에니그마 I형 운용 시작 |

| 1935년 | 독일 공군, 에니그마 I형 운용 시작 |

| 1936년 | 로터 배열 갱신 주기 변경 (월 1회). 스페인 내전에서 이탈리아군 상용 에니그마 사용, 독일 외무성 해독 성공. 플러그 보드 수 증가 (8개 조), "cyclometer" 및 "card-catalog" 도입. 로터 배열 변경 주기 변경 (8시간) |

| 1937년 | 반전 로터 갱신, card-catalog 재구축 필요 |

| 1938년 | 개별 키 은닉 방법 변경, card-catalog 사용 불가. 폴란드, "bombe" 구축 및 Zygalski "perforated-sheets" 고안. 독일 육군, 로터 종류 증가 (3개 → 5개) |

| 1939년 | 플러그 보드 수 증가 (10개 조). 폴란드 해독 성과 영불에 제공. 폴란드제 에니그마 모조기 런던 도착. 독일 폴란드 침공, 영불 선전 포고. 영국, perforated-sheets 제작 시작, 폴란드 해독자에게 제공 |

| 1940년 | 영국, 독일 공군 에니그마 해독. 영국, 해군 에니그마 로터 2개 포획. GC&CS에 봄베 초호기 도입. 독일 위장 트롤 어선 문서 이용, 해군 에니그마 해독. 공군 범용 키 시스템 해독 성공. 봄베 개량기 시동. 해군 에니그마 세 번째 로터 포획. 영국 본토 항공전 독일 공군 패퇴. 친위대 범용 키 시스템 해독 성공 |

| 1941년 | 아프리카 전선 공군 키 시스템 해독 성공. 독일 초계선 문서로 해군 Home Water 키 입수. U-110과 기상 관측선 München에서 키 포획. 동부 전선 육군 키 시스템 해독 성공. 기상 관측선 Lauenburg에서 키 포획. 해군 Home Water 키 포획, 암호 키 없이 해독 가능. U보트 전용 키 시스템 (TRITON) 해독 가능. 아프베어 키 시스템 해독 성공 |

| 1942년 | 공군 키 시스템 Fliegerkorps IX, X 해독 성공. 해군 기상 통보용 키 시스템 채용, 크립에서 해독 가능. U보트 4개 로터 에니그마 암호기 채용 (SHARK), GC&CS 해독 원점. 아프리카 전선 공지 연락용 키 해독 성공. U-559에서 새로운 해군 기상 통보용 키 포획. 제1차 遣獨 잠수함 이오 제30 잠수함, 에니그마 50대 수송 중 침몰. 연합군 아프리카 침공. U보트용 키 (SHARK) 해독 성공, 기상 통보용 키 크립 이용 |

| 1943년 | SHARK 해독 지연 및 가속화 |

| 1944년 | 연합군 노르망디 상륙 작전. 각 U보트 개별 키 채용 |

| 1945년 | 독일 항복 |

3. 1. 상업적 에니그마

1923년 7월 9일, 독일의 'Chiffriermaschinen Aktien-Gesellschaft (암호 기계 주식회사)'는 '에니그마 모델 A'라는 회전자 기계를 홍보하기 시작했다.[73] 이 기계는 타자기 기능도 갖추고 있어 무거웠고 크기도 컸다. 크기는 65×45×35 cm이고 무게는 약 50kg이었다.1924년에는 비슷한 구조를 가진 '에니그마 모델 B'가 소개되었다.[30] 에니그마라는 이름을 가졌지만, 모델 A와 B는 이후에 등장하는 기기들과는 많은 차이가 있었다. 외형적인 면에서뿐만 아니라 반사체가 없다는 점에서도 암호 표기적인 면에서 차이가 컸다.

반사체는 아르투어 셰르비우스의 동료인 윌리 콘이 제안하였으며, 에니그마 C (1926)에서 처음으로 나타났다.[29]

모델 C는 이전의 장치들보다 더 작았고 휴대하기 편리했다. 타자기 대신 전구를 추가했기 때문에 '점등관 에니그마'라고 불렸으며, 모델 A, B와는 차이를 두었다.

에니그마 C가 개발되고 얼마 지나지 않아 에니그마 D (1927)가 개발되었다.[31] 에니그마 D는 스웨덴, 네덜란드, 영국, 일본, 이탈리아, 스페인, 미국, 폴란드 등에서 널리 사용되었다.

4. 해독

1932년 폴란드 암호 전문가 마리안 레예프스키가 독일의 에니그마 암호 해독에 성공했다.[75] 1939년 폴란드는 영국과 프랑스에 에니그마 암호 해독 기술을 전달했다.

프랑스 제3공화국의 한스-틸로 슈미트는 나치 독일의 간첩으로 활동하며 독일 암호 자료를 제2 폴란드 공화국에 제공했다. 폴란드 암호국의 마리안 레예프스키는 이 자료와 독일군 암호화 절차의 결함을 이용해 메시지 키를 해독했다.[8] 그는 동료들과 함께 "에니그마 더블"이라는 자체 에니그마 기계를 만들고, 사이클로미터, 지갈스키 시트, 붐바 등을 개발하여 1933년부터 독일 에니그마 메시지를 해독할 수 있게 되었다.

1939년, 폴란드는 바르샤바 남쪽 피리에서 프랑스와 영국 군사 정보 대표들에게 에니그마 해독 기술과 장비를 공개하고, 폴란드 재건 에니그마를 제공했다.

영국은 블레츨리 파크에서 콜로서스라는 기계를 개발하여 독일군의 암호문 해독에 기여했다. 전쟁 중 영국 암호학자들은 에니그마로 암호화된 수많은 메시지를 해독했고, 이 정보는 연합군의 전쟁 수행에 큰 도움을 주었다.

에니그마는 여러 암호학적 약점을 가지고 있었지만, 독일의 절차적 결함, 운영자 실수, 암호화 절차 변경 실패, 연합군의 핵심 자료 확보 등이 해독 성공에 중요한 역할을 했다.

1941년 12월 8일, 딜리 녹스는 아프베어 코드를 해독했다. 이를 통해 더블-크로스 시스템이 작동할 수 있게 되었다.[9]

2006년, 독일 아마추어 암호 해독가들과 인터넷 공동 프로젝트 M4 프로젝트는 분산 컴퓨팅을 이용한 무차별 대입 공격으로 해독되지 않은 에니그마 암호문 중 하나를 해독했다.[69][70]

4. 1. 콜로서스

영국은 독일군의 암호문을 해독하기 위해 블레츨리 파크(Bletchley Park)에서 콜로서스(Colossus)라는 기계를 개발했다.[75] 앨런 튜링(Alan Turing)[76], 토미 플라워스(Tommy Flowers) 등의 기술자들이 개발에 참여했으며, 이들은 암호의 규칙을 찾아내고 암호 유형을 확인하기 위해 세계 최초의 컴퓨터인 콜로서스를 만들었다.콜로서스는 2400개의 진공관을 가진 전자식 암호 해독용 컴퓨터로, 초당 25,000자를 번역할 수 있었다. 전쟁 후 이 기계는 군사 기밀을 이유로 폐기되었으나, 2007년에 복원되었다.

4. 2. 조작법

에니그마 기계의 기본 조작법은 모델에 따라 약간의 차이가 있지만, 대체로 다음과 같다.1. 회전자(로터) 설정: 3개 또는 4개의 회전자를 선택하여 정해진 순서대로 기계에 넣는다.

2. 링 설정: 각 회전자에 있는 알파벳 링의 위치를 조절한다. 이는 메시지의 초기 설정을 바꾼다.

3. 플러그보드 설정: 플러그보드의 케이블로 알파벳 쌍을 연결한다. 이는 문자 치환을 추가하여 암호화 강도를 높인다.

4. 초기 회전자 위치 설정: 메시지를 암호화하거나 해독하기 전, 회전자를 특정 시작 위치로 돌린다.

5. 메시지 키 입력 및 암호화/해독:

- 암호화: 평문 메시지를 자판으로 입력하면, 각 문자가 회전자와 플러그보드를 거치며 암호화된다. 램프 패널에 켜지는 해당 문자를 기록하면 암호문이 된다.

- 해독: 암호문을 해독하려면, 암호화할 때와 같은 설정(회전자 선택, 링 설정, 플러그보드 연결, 초기 회전자 위치)을 사용해야 한다. 암호문을 자판으로 입력하면 램프 패널에 평문이 나타난다.

에니그마의 보안은 이러한 설정 조합에 달려 있었으며, 매일 설정이 바뀌었기 때문에 해독하기 매우 어려웠다.

5. 설계

에니그마는 다른 회전자 기계와 마찬가지로 기계적 및 전기적 하위 시스템의 조합으로 구성된다. 기계적 하위 시스템에는 26개의 알파벳으로 구성된 키보드가 있으며, 각 키는 하나 이상의 명령을 수행한다. 전기적 하부 시스템은 자판, 회전자, 플러그판, 전구판,[72] 입력축, 램프, 스크램블러, 반사판, 배전반 등으로 구성된다.

에니그마는 가변적인 전기 회로를 형성하여 작동한다. 키를 누르면 축을 중심으로 하나 이상의 회전자가 회전한다. 회전자의 측면에는 전기 접점이 있어, 회전 후 다른 회전자나 고정 배선의 접점과 정렬된다. 회전자가 정렬되면 키보드의 각 키는 접점과 내부 배선을 통해 고유한 전기 경로에 연결된다. 배터리의 전류는 눌린 키를 통과하여 회로를 거쳐 출력 문자를 표시하는 램프에 불을 켠다. 예를 들어, ''ANX...'' 메시지를 암호화할 때 ''A'' 키를 누르면 ''Z'' 램프가 켜져 ''Z''가 암호문의 첫 글자가 된다.

5. 1. 전기적 경로

에니그마의 암호화 과정은 전기 회로를 통해 이루어진다. 사용자가 키보드의 키를 누르면, 전류가 배터리(1)에서 시작하여 플러그보드(3)를 거친다. 그런 다음, 이 전류는 입력 휠(4)과 세 개(국방군 에니그마) 또는 네 개('크리그스마린' M4 및 '아프베어' 변형)의 회전자(5)를 통과한다. 회전자를 지나면서 전류는 반사기(6)에 도달하고, 반사기는 전류를 다시 회전자(5)와 입력 휠(4)로 되돌려 보낸다. 이 과정에서 플러그 "S"(7)를 통해 케이블(8)로 플러그 "D"에 연결되고, 다른 양방향 스위치(9)를 거쳐 램프에 불이 켜진다.[12]이처럼 에니그마 스크램블러를 통해 전기 경로가 계속 바뀌면서, 다중 치환 암호가 구현되어 에니그마의 보안을 유지한다. 각 키를 누를 때마다 전기 경로가 변경되는데, 이는 최소한 오른쪽 회전자가 회전하기 때문이다. 전류는 회전자 세트를 지나 반사기를 거쳐 다시 밖으로 나온다. 회색 선은 각 회전자 내에서 가능한 다른 경로를 나타내며, 각 회전자의 한쪽에서 다른 쪽으로 연결되어 있다. 예를 들어, 문자 ''A''는 연속적인 키 누름에 따라 다르게 암호화되어 처음에는 ''G''로, 그 다음에는 ''C''로 암호화된다. 이는 오른쪽 회전자가 각 키를 누를 때마다 한 위치씩 회전하여 신호를 완전히 다른 경로로 보내기 때문이다. 다른 회전자도 키를 누름에 따라 단계적으로 이동한다.

반전 로터는 전기적 폐회로를 구성하여 에니그마 암호에 두 가지 특징을 부여했다. 첫째, 원문자 A가 암호문자 B로 바뀌면(Ap=Bc), 원문자 B는 암호문자 A가 된다(Bp=Ac). 이 특성 덕분에 암호문을 다시 암호화하면 평문을 얻을 수 있어 기계 구조가 단순해진다. 둘째, 원문자는 자기 자신으로 치환되지 않는다(Ap≠Ac). 즉, 에니그마의 "A" 버튼을 계속 눌러도 매번 다른 문자 램프가 켜지지만 "A" 램프는 켜지지 않는다. 이는 반전 로터의 구조 때문이다. 하지만, 이러한 특징은 크립을 이용한 해독을 쉽게 만드는 단점이 되었다.

5. 2. 회전자의 단계별 이동

에니그마는 여러 개의 회전자(로터)를 사용하여 암호를 생성하는데, 각 키를 누를 때마다 이 회전자들은 정해진 규칙에 따라 회전하면서 전기적 연결을 변화시킨다. 이러한 회전자의 움직임은 암호화에 사용되는 치환 알파벳을 지속적으로 바꾸어, 매우 복잡한 다중 치환 암호를 구현한다.[72]기본적으로 오른쪽 회전자는 키를 누를 때마다 한 위치씩 회전한다. 다른 회전자들은 이보다 덜 빈번하게 회전하는데, 이들의 회전 메커니즘은 모델에 따라 조금씩 차이가 있다. 회전자의 단계별 이동은 단순한 치환 암호를 피하기 위한 핵심적인 요소이다.[12] 각 키를 누르면, 회전자들은 정해진 위치만큼 회전하고, 이에 따라 전기 신호가 전달되는 경로가 달라진다. 이로 인해 동일한 문자를 입력하더라도 회전자의 위치에 따라 다른 문자로 암호화된다.

각 회전자에는 회전 단계 이동을 제어하는 노치가 하나 이상 있다. 군용 에니그마 모델에서는 이 노치가 알파벳 링 위에 위치한다. 예를 들어, 육군과 공군용 에니그마는 초기에 3개의 회전자를 사용했지만, 1938년 12월 15일 이후에는 5개의 회전자 중 3개를 선택하여 사용하는 방식으로 변경되었다. 각 회전자는 로마 숫자(I, II, III, IV, V)로 구분되었고, 각각 다른 위치에 노치가 있었다.[72]

해군용 에니그마는 육/공군용보다 더 많은 회전자를 사용했다. 처음에는 6개, 나중에는 7개, 최종적으로는 8개의 회전자를 사용했다. 추가된 회전자는 VI, VII, VIII로 표시되었고, 이들은 더 빈번한 회전을 위해 두 개의 노치를 가지고 있었다. 4개의 회전자를 사용하는 해군용 에니그마(M4)는 반사경을 얇은 것으로 교체하고, 얇은 네 번째 회전자를 추가하여 공간을 확보했다. 이 네 번째 회전자는 '베타' 또는 '감마' 유형 중 하나였으며, 회전하지 않고 26개 위치 중 하나로 수동 설정할 수 있었다.[72]

5. 3. 턴오버

각 로터에는 로터의 단계별 이동을 제어하는 하나 이상의 노치가 있다.[12] 군용 에니그마 기계에서 이 노치는 알파벳 링 위에 위치했다.5. 4. 진입 휠

Eintrittswalze|진입 휠de은 플러그보드를 회전자 어셈블리에 연결한다. 에니그마 기계의 전기적 하부 체계는 자판, 회전자, 플러그판, 전구판, 입력축, 램프, 스크램블러, 반사판, 배전반으로 구성되어 있다.[72] 전류는 배터리에서 양방향 키보드 스위치를 통해 플러그보드로 흐른다. 다음으로, (이 예에서는 사용되지 않으므로 닫힌 상태로 표시됨) 플러그 "A"를 통해 입력 휠을 거쳐, 세 개(국방군 에니그마) 또는 네 개('크리그스마린' M4 및 '아프베어' 변형)의 설치된 회전자 배선을 통과하여 반사기로 들어간다.[12]5. 5. 플러그보드

플러그보드(''Steckerbrett'')는 운영자가 재구성할 수 있는 가변 배선을 통해 암호 강도를 높이는 역할을 했다. 1928년 독일 육군 모델에 처음 도입되었고,[16] 곧 독일 해군에서도 채택되었다. 플러그보드는 추가 로터보다 더 강력한 암호 강도를 제공했는데, 가능한 설정이 150조 개에 달했다.[17] 플러그보드가 없는 에니그마는 비교적 쉽게 해독할 수 있었지만, 플러그보드를 사용하면 이러한 해독 기술이 무력화되어 연합군 암호 해독자들은 특수 기계를 개발해야 했다.플러그보드에 연결된 케이블은 문자를 쌍으로 연결했다. 예를 들어, 'E'와 'Q'가 한 쌍으로 연결될 수 있었다. 이렇게 연결된 문자 쌍은 로터 스크램블링 유닛 전후에 서로 교환되었다. 예를 들어, 운영자가 'E'를 누르면 신호는 로터로 들어가기 전에 'Q'로 바뀌었다. 최대 13쌍까지 연결할 수 있었지만, 일반적으로는 10쌍이 사용되었다.

전류는 키보드에서 플러그보드를 거쳐 ''Eintrittswalze''라고 불리는 입력 로터로 전달되었다. 플러그보드의 각 문자에는 두 개의 잭이 있었다. 플러그를 삽입하면 해당 문자의 상단 잭(키보드에서)과 하단 잭(입력 로터로)의 연결이 끊어졌다. 교차 배선된 케이블의 다른 쪽 끝에 있는 플러그는 다른 문자의 잭에 삽입되어 두 문자의 연결을 바꾸었다.

독일군은 처음에는 3쌍 (350만 가지), 나중에는 10쌍 (150조 가지)의 알파벳을 교체했다. 로터의 재정렬·교체에 비해, 훨씬 더 많은 수의 키 규약을 사용자가 이용할 수 있다는 점이 특징이다. 그러나 빈번하게 플러그를 교체하는 것은 어려웠기 때문에, 실제로는 매일 (나중에는 8시간마다) 교체가 이루어졌다. 폴란드의 해독자들은 암호 해독에 군론을 처음 도입하여 플러그보드의 영향을 배제하고 로터 다중 테이블의 해석에 성공했는데, 이는 에니그마 해독의 중요한 진전이었다.

플러그 개수를 n이라고 할 때, 플러그보드 조합의 수 ⅹ는 다음과 같이 계산할 수 있다.[58]

: =ⅹ

11개의 플러그를 사용할 때 조합의 수가 최대가 되지만, 독일은 10개를 사용했다. 영국 해독팀은 이를 독일 측 계산자의 실수로 추정했다.[59]

| 플러그 개수 | 조합 수 |

|---|---|

| 0 | 1 |

| 1 | 325 |

| 2 | 44,850 |

| 3 | 3,500,000 |

| 4 | 160,000,000 |

| 5 | 5,000,000,000 |

| 6 | 100,000,000,000 |

| 7 | 1,300,000,000,000 |

| 8 | 11,000,000,000,000 |

| 9 | 54,000,000,000,000 |

| 10 | 150,000,000,000,000 |

| 11 | 210,000,000,000,000 |

| 12 | 100,000,000,000,000 |

| 13 | 7,900,000,000,000 |

스페인 내전에서 상업용 에니그마 암호기가 사용되었을 때, 로터 배선이 알려지면서 암호문의 첫 몇 글자를 이용해 로터의 시작 위치와 배치 순서를 찾는 방법이 고안되었다. 그러나 플러그보드의 채용으로 이러한 방법이 무력화되었다.

5. 6. 추가 세부 정보

육군 에니그마 기계는 26개의 알파벳 문자만 사용했으며, 구두점은 드문 문자 조합으로 대체되었다. 공백은 생략되거나 X로 대체되었고, X는 일반적으로 마침표로 사용되었다.[23]군에 따라 일부 구두점 표기는 달랐다. 국방군(Wehrmacht)은 쉼표를 ZZ, 물음표를 FRAGE 또는 FRAQ로 대체했다.[23]

해군(Kriegsmarine)은 쉼표를 Y, 물음표를 UD로 대체했다. "Acht"(여덟) 또는 "Richtung"(방향)과 같은 CH 조합은 Q (AQT, RIQTUNG)로 대체되었다. 두 개, 세 개 및 네 개의 0은 CENTA, MILLE 및 MYRIA로 대체되었다.[23]

5. 7. 예시 암호화 프로세스

에니그마 기계는 메시지를 암호화할 때 각 문자를 여러 단계의 치환 과정을 거치도록 한다. 이러한 일련의 치환 과정은 기계의 구성 요소(회전자, 플러그보드 등)에 의해 결정되며, 각 구성 요소는 문자를 다른 문자로 바꾸는 역할을 한다."도니츠 메시지"[25]의 첫 문장 "RBBF PMHP HGCZ XTDY GAHG UFXG EWKB LKGJ"를 암호화하는 과정을 예로 들어 설명하면 다음과 같다.

각 문자는 에니그마 기계의 내부 상태(회전자 위치, 플러그보드 연결 등)에 따라 다른 치환 규칙을 적용받는다. 이 과정을 표로 나타내면 다음과 같다.

| 순서 | 평문 | 암호문 | 회전자 문자 | 회전자 위치 |

|---|---|---|---|---|

| 0001 | F | R | CDTK | 25 15 16 26 |

| 0002 | O | B | CDTL | 25 15 16 01 |

| 0003 | L | B | CDTM | 25 15 16 02 |

| 0004 | G | F | CDUN | 25 15 17 03 |

| 0005 | E | P | CDUO | 25 15 17 04 |

| 0006 | N | M | CDUP | 25 15 17 05 |

| 0007 | D | H | CDUQ | 25 15 17 06 |

| 0008 | E | P | CDUR | 25 15 17 07 |

| 0009 | S | H | CDUS | 25 15 17 08 |

| 0010 | I | G | CDUT | 25 15 17 09 |

| 0011 | S | C | CDUU | 25 15 17 10 |

| 0012 | T | Z | CDUV | 25 15 17 11 |

| 0013 | S | X | CDUW | 25 15 17 12 |

| 0014 | O | T | CDUX | 25 15 17 13 |

| 0015 | F | D | CDUY | 25 15 17 14 |

| 0016 | O | Y | CDUZ | 25 15 17 15 |

| 0017 | R | G | CDVA | 25 15 18 16 |

| 0018 | T | A | CDVB | 25 15 18 17 |

| 0019 | B | H | CDVC | 25 15 18 18 |

| 0020 | E | G | CDVD | 25 15 18 19 |

| 0021 | K | U | CDVE | 25 15 18 20 |

| 0022 | A | F | CDVF | 25 15 18 21 |

| 0023 | N | X | CDVG | 25 15 18 22 |

| 0024 | N | G | CDVH | 25 15 18 23 |

| 0025 | T | E | CDVI | 25 15 18 24 |

| 0026 | Z | W | CDVJ | 25 15 18 25 |

| 0027 | U | K | CDVK | 25 15 18 26 |

| 0028 | G | B | CDVL | 25 15 18 01 |

| 0029 | E | L | CDVM | 25 15 18 02 |

| 0030 | B | K | CDWN | 25 15 19 03 |

| 0031 | E | G | CDWO | 25 15 19 04 |

| 0032 | N | J | CDWP | 25 15 19 05 |

- 순서: 메시지의 순서

- 평문: 암호화되기 전의 문자

- 암호문: 암호화된 결과

- 회전자 문자: 해당 단계에서 작업자가 볼 수 있는 회전자의 문자 (창에 나타나는 문자)

- 회전자 위치: 각 회전자의 물리적 위치

4번째 단계('G'를 'F'로 암호화하는 과정)를 예로 들어 각 단계를 자세히 설명하면 다음과 같다.

1. 키보드: 키보드에서 'G' 키를 누른다. (키보드는 단순 연결이므로 치환에 영향을 주지 않는다.)

2. 플러그보드: 플러그보드는 'G'를 그대로 통과시킨다. (플러그보드 설정에 따라 달라질 수 있다.)

3. 회전자:

- VIII 회전자 (위치 03): 'G'는 'A'로 치환된다.

- VI 회전자 (위치 17): 'A'는 'N'으로 치환된다.

- V 회전자 (위치 15): 'N'은 'L'로 치환된다.

- β 회전자 (위치 25): 'L'은 'Y'로 치환된다.

4. 반사경: 'Y'는 'U'로 치환된다.

5. 회전자 (역방향):

- β 회전자: 'U'는 'B'로 치환된다.

- V 회전자: 'B'는 'V'로 치환된다.

- VI 회전자: 'V'는 'F'로 치환된다.

- VIII 회전자: 'F'는 'B'로 치환된다.

6. 플러그보드: 'B'는 'F'로 치환된다.

7. 최종 결과: 'G'는 최종적으로 'F'로 암호화된다.

이처럼 에니그마는 여러 단계의 치환을 조합하여 복잡한 암호화를 수행한다. 각 단계는 회전자의 회전과 플러그보드 연결에 따라 달라지므로, 같은 문자라도 매번 다르게 암호화된다. 이러한 다중 치환 암호 방식이 에니그마 암호화의 핵심이다.

6. 모델

에니그마는 여러 모델로 구성되었다. 가장 초기 모델은 1920년대 초 상업용으로 제작되었다. 1920년대 중반부터 독일군은 에니그마를 사용하기 시작했으며, 보안을 위해 여러 가지 변경을 가했다. 여러 국가에서 에니그마 설계를 채택하거나 자국의 암호 기계에 맞게 개조했다.

에니그마의 발전 과정은 다음과 같다.

| 연도 | 사건 |

|---|---|

| 1918 | 셰르비우스가 에니그마 특허 출원 |

| 1923 | Chiffriermaschinen A.G.가 에니그마 A형을 전시회에 출품. |

| A형은 셰르비우스 특허를 기반으로 28 접점 로터 4개가 불규칙하게 회전. 크고 평판이 좋지 않음. | |

| B형은 접점 수를 28개에서 26개로 변경. | |

| C형 및 D형은 로터 3개(fast, medium, slow)가 거리계처럼 구동, 주기 16,900자 (slow 구동 시 medium도 함께 회전). Hugo Koch의 반전 로터 "Umkehrwalze" 채용. 소형화된 D형은 유럽 각국에서 채용 확산. | |

| 1926 | 독일 해군이 상용 D형에 움라우트를 더한 29자 타입 군용 에니그마 운용 시작. |

| 1928 | 독일 육군이 군용 에니그마 G형 운용 시작. |

| 1930 | 독일 육군, 반전 로터 고정 및 플러그 보드 채용 등 상용 D형과 차이를 둔 개량형 I형 본격 운용. |

| 1931 | 프랑스 측 스파이 슈미트가 독일 육군 에니그마 키와 조작서 획득. |

| 독일 암호병은 AAA, ABC 등 쉬운 로터 시작 위치 사용. | |

| 1932 | 폴란드 해독자 레이예프스키가 슈미트 정보로 로터 배선 해석, 독일 육군 에니그마 해독. 군론 도입. |

| 독일, 쉬운 시작 위치 금지. 키보드 배열 차용 QAY, PYX 등 키 다수 발생. | |

| "grill-method" 키 탐색법 사용. 플러그 보드 6개 조 치환. | |

| 1934 | 독일 해군, 에니그마 I형 운용 시작 |

| 1935 | 독일 공군, 에니그마 I형 운용 시작 |

| 1936 | 로터 배열 월별 갱신 (이전 3개월). |

| 스페인 내전에서 이탈리아군은 플러그 보드 없는 상용 에니그마 사용. 독일 외무성, 이탈리아 에니그마 해독. 프랑스, "La Method des Batons" 개발. | |

| 플러그 보드 8개 조 증가, "grill-method" 효율 저하. "cyclometer", "card-catalog" 도입. | |

| 로터 배열 8시간마다 변경. | |

| 1937 | 반전 로터 갱신, card-catalog 재구축 필요. |

| 1938 | 개별 키 은닉 방법 변경, card-catalog 사용 불가. 폴란드, "bombe", "perforated-sheets" 개발. |

| 독일 육군, 로터 종류 3개에서 5개로 변경. Rejewski, 추가 로터 배선 복원. | |

| 1939 | 플러그 보드 10개 조 증가, bombe 효율 저하. 폴란드, 해독 성과 영불에 제공. |

| 폴란드제 에니그마 모조기 런던 도착. | |

| 독일 폴란드 침공, 영불 선전 포고. 영국, perforated-sheets 제작. | |

| 1940 | 영국, 독일 공군 에니그마 해독. |

| 영국, 해군 에니그마 로터 2개 U-33에서 포획. | |

| GC&CS, 봄베 초호기 도입. | |

| 독일 위장 트롤 어선 문서 이용, 해군 에니그마 해독. | |

| 공군 범용 키 시스템 해독 성공. | |

| 봄베 개량기 시동. | |

| 해군 에니그마 세 번째 로터 포획. | |

| 영국 본토 항공전 독일 공군 패퇴. | |

| 친위대 범용 키 시스템 해독. | |

| 1941 | 아프리카 전선 공군 키 시스템 해독. |

| 독일 초계선 Kreb 문서, 3-5월 해군 Home Water 키 입수. | |

| U-110, 기상 관측선 München, 한 달분 키 포획. | |

| 동부 전선 육군 키 시스템 해독. | |

| 기상 관측선 Lauenburg, 한 달분 키 포획. | |

| 해군 Home Water 키 포획, 암호 키 없이 36시간 내 해독. | |

| U보트 전용 키 시스템 (TRITON) 12-120시간 내 해독. | |

| 아프베어 키 시스템 해독. | |

| 1942 | 공군 Fliegerkorps IX, X 해독. |

| 해군 기상 통보용 키 시스템, 크립 해독. | |

| U보트, 4개 로터 에니그마(SHARK) 채용. GC&CS 대 U보트 해독 원점. | |

| 아프리카 전선 공지 연락용 키 해독. | |

| U-559, 해군 기상 통보용 키 포획. | |

| 이오 제30 잠수함, 에니그마 50대 수송 중 침몰. | |

| 연합군 아프리카 침공. | |

| U보트용 키 (SHARK) 해독 성공. 기상 통보용 키 크립 해독 8일, 월말 12시간 단축. | |

| 1943 | SHARK 해독 지연, 일부 전략적 가치 중 해독. |

| SHARK 키 90개 112일 동안 해독. | |

| SHARK 해독 가속화. | |

| 1944 | 연합군 노르망디 상륙. |

| 각 U보트 개별 키 채용. | |

| 1945 | 독일 항복 |

약 40,000대의 에니그마 기계가 제작되었다.[26] 제2차 세계 대전 후, 연합군은 포획한 에니그마 기계를 개발도상국에 판매했는데, 이는 여전히 안전하다고 널리 여겨졌다.

초기 모델 중 하나인 '에니그마 상업 기계'(Enigma Handelsmaschine)는 1924년 국제 우편 연합 회의에서 전시되었다. 크기는 65×45×38cm, 무게는 약 50kg으로, 무겁고 부피가 컸으며 타자기를 통합했다.

6. 1. 군사적 에니그마

제1차 세계 대전 말 독일의 엔지니어 아르투어 셰르비우스가 에니그마 기계를 발명했다.[3] 1920년대 초부터 상업적으로 사용되었으며, 나치 독일을 포함한 여러 국가의 군대와 정부 기관에서 제2차 세계 대전 전후에 채택되었다.[5]여러 에니그마 모델 중 독일군 모델은 플러그보드를 갖추어 가장 복잡했다.[7] 1926년 독일 해군에서 채택되었고, 곧 독일 육군과 공군에서도 사용되었다. 전쟁 전 독일 군사 계획은 무선 통신에 의존하는 전격전 전술을 강조했는데, 이때 메시지 보호를 위해 에니그마 기계가 사용되었다.

기타 부속품으로 원격 램프 패널인 ''페른레제게르트''(Fernlesegerät)가 있었다. 이 원격 패널을 통해 조작자가 보지 않고도 해독된 평문을 읽을 수 있었다.[12]

국방군의 여러 군 부대는 다양한 에니그마 버전을 사용했으며, 때로는 다른 부대에서 개조된 버전을 사용하여 빈번하게 교체했다.

제국해군은 에니그마를 채택한 최초의 군 부대였다. "Funkschlüssel C"("무선 암호 C")로 명명되었으며 1925년에 생산에 들어갔고 1926년에 실전 배치되었다. 키보드와 램프보드에는 29개의 문자가 알파벳 순서로 배열되어 있었다. 로터에는 28개의 접점이 있었고, 문자 "X"는 암호화되지 않고 로터를 우회하도록 연결되었다. 다섯 개의 로터 세트 중에서 세 개가 선택되었으며 리플렉터는 네 가지 다른 위치 중 하나에 삽입될 수 있었다. 기계는 1933년 7월에 약간 수정되었다.

1928년 7월 15일까지 독일군(''Reichswehr'')은 ''에니그마 G''를 도입했다. ''Abwehr''는 ''에니그마 G''를 사용했다. 이 모델에는 키를 누를 때마다 증가하는 카운터가 장착되어 "카운터 기계" 또는 ''Zählwerk'' 에니그마라고도 알려져 있다.

1930년 6월까지 에니그마 G 기계는 ''에니그마 I''으로 개조되었다. 에니그마 I은 제2차 세계 대전 전후 독일군 및 다른 정부 기관에서 광범위하게 사용되었다.

''에니그마 I''과 상업용 에니그마 모델의 주요 차이점은 문자 쌍을 교환하는 플러그보드를 추가하여 암호 강도를 크게 높인 것이다.

1935년 8월, 공군은 통신용으로 Wehrmacht Enigma를 도입했다. 1930년, 국방군은 해군이 자신들의 기계를 채택할 것을 제안했고, 해군은 1934년[32] 육군 에니그마의 해군 버전인 ''푼크슐뤼셀''(Funkschlüssel) 또는 ''M3''를 도입했다. 육군은 당시 3개의 로터만 사용했지만, 해군은 5개 중에서 3개를 선택하도록 지정했다.

1942년 2월 1일, U보트 통신을 위해 해군에서 4-로터 에니그마(''M4'')가 도입되었다.

1932년, 폴란드군 참모본부 제2부 암호국의 마리안 레이예프스키, 헨리크 지갈스키, 예지 루지츠키[64]는 1932년경 초기형을 해독했다. 이는 프랑스 정보부의 스파이[65]로부터 얻은 정보[66]로부터 추론된 구조를 복원한 에니그마를 사용하여 해독되었다.

레이예프스키는 "봄바"라는 암호 해독기를 제작했고, 지갈스키는 "지갈스키 시트"를 제작하여, 당시 독일이 사용하던 것보다 더 복잡한 에니그마도 해독할 수 있도록 발전시켰다.

하지만 독일 측은 로터 수와 플러그 수를 추가했고, 폴란드 암호국은 이에 대항하기 위해 더 많은 봄바와 지갈스키 시트를 제작해야 했다. 그러나 시간, 예산, 인원 부족으로 어려움을 겪었다.

결국 폴란드는 영국과 프랑스에 에니그마 해독 성과와 복제품을 제공했고, 영국의 앨런 튜링이 1939년 가을 봄브를 설계했다.

영국 첩보 기관 내에서 해독 작업을 한 그룹은 Ultra (울트라)라고 불렸으며, 해독 정보는 Ultra 정보라고 불렸다. Ultra의 작업은 1974년에 그 내실을 기록한 서적이 출판[67]될 때까지 세상에 알려지지 않았다.

6. 1. 1. 추가 로터 (1938)

1938년 12월, 독일 육군은 5개의 로터 중에서 3개를 선택할 수 있도록 두 개의 로터를 추가로 발행했다.[72]7. 생존 기기

에니그마 기계는 현재 전 세계 박물관에 공개 전시되어 있으며, 여러 대가 개인 수집가와 컴퓨터 역사 애호가의 손에 들어가 있다.[33]

뮌헨의 도이체 박물관(Deutsches Museum)과 베를린의 도이체 스피오나게 박물관(Deutsches Spionagemuseum)은 각각 3개의 로터와 4개의 로터 독일 군용 변형, 여러 민간 버전을 소장하고 있다.[34] 에니그마 기계는 블레츨리 파크의 국립 암호 센터, 정부 통신 본부(Government Communications Headquarters), 런던의 과학 박물관(Science Museum, London), 테네시주 디스커버리 공원(Discovery Park of America), 폴란드 육군 박물관 (바르샤바), 스웨덴 육군 박물관(Armémuseum) (스톡홀름), 스페인 아 코루냐의 군사 박물관, 노르웨이 나르비크의 노르드란드 적십자 전쟁 기념 박물관,[35] 핀란드 헤메린나의 포병, 공병 및 신호 박물관(The Artillery, Engineers and Signals Museum),[36] 덴마크 링비의 덴마크 공과대학교(Technical University of Denmark), 덴마크 스칸데르보르의 스칸데르보르 부르크네(Skanderborg Bunkerne), 호주 전쟁 기념관 및 호주 신호 국(Australian Signals Directorate) 로비(둘 다 캔버라 소재)에서도 전시되고 있다. 런던의 요제프 필수드스키 연구소는 1940년 프랑스에서 조립된 희귀한 폴란드 에니그마 이중기계(Polish Enigma double)를 전시했다.[37][38] 2020년, 폴란드 역사 박물관이 문화부와 국립 유산의 지원으로 이 기계를 소유하게 되었다.[39]

미국에서는 캘리포니아주 마운틴 뷰의 컴퓨터 역사 박물관(Computer History Museum)과 메릴랜드주 포트 미드의 국가안보국(National Security Agency) 국립 암호 박물관(National Cryptologic Museum)에서 에니그마 기계를 볼 수 있으며, 방문객들은 직접 메시지를 암호화하고 해독해볼 수 있다. 제2차 세계 대전 중 노획한 두 대의 기계는 일리노이주 시카고의 과학산업 박물관(Museum of Science and Industry (Chicago))에서 잠수함과 함께 전시되어 있다. 테네시주 유니언 시티의 디스커버리 공원(Discovery Park of America)에는 3개의 로터 에니그마가 전시되어 있다. 호주에서 대여한 4개의 로터 장치는 펜타곤 2층 ANZUS 복도, 8번과 9번 복도 사이 A 링에 전시되어 있다. 콜로라도 스프링스에 있는 미국 공군 사관학교(United States Air Force Academy) 컴퓨터 과학부, 뉴올리언스의 국립 제2차 세계 대전 박물관(The National WWII Museum)에도 에니그마 기계가 있다. 보스턴 근처의 국제 제2차 세계 대전 박물관(The International Museum of World War II)에는 U-보트 4개 로터 모델, 프린터가 있는 에니그마 기계의 생존 예시 3개 중 하나, 생존한 10개 로터 코드 기계 10개 미만, 퇴각하는 독일군 부대에 의해 폭파된 예시, 방문객이 메시지를 인코딩하고 디코딩하는 데 사용할 수 있는 3개의 로터 에니그마 2개 등 7개의 에니그마 기계가 전시되어 있다. 조지아주 로즈웰의 미국 컴퓨터 박물관(Computer Museum of America)에는 2개의 추가 로터가 있는 3개의 로터 모델이 있으며, 완전히 복원된 상태로 1936년 3월 7일 독일군 구매 원본 서류와 함께 보관되어 있다. 국립 컴퓨팅 박물관(National Museum of Computing)에도 영국 블레츨리에 생존한 에니그마 기계가 보관되어 있다.[40]

캐나다에는 스위스 군용 에니그마-K가 앨버타주 캘거리에 있으며, 캘거리 군사 박물관 내 앨버타 해군 박물관에 영구 전시되어 있다. 온타리오주 킹스턴의 캐나다군 기지 킹스턴(CFB Kingston)에 있는 군사 통신 및 전자 박물관(Military Communications and Electronics Museum)에는 4개의 로터 에니그마 기계가 전시되어 있다.

에니그마 기계는 때때로 경매에서 판매되며, 최근 몇 년 동안 가격은 40000USD에서 2017년 547500USD에 이르렀다.[41][42][43] 복제품은 해군 M4 모델의 정확한 재구성 사본, 전자 장치에 구현된 에니그마(Enigma-E), 다양한 시뮬레이터, 종이 및 가위 유사물 등 다양한 형태로 제공된다.

2000년 4월 1일, 희귀한 ''아프베어'' 에니그마 기계(G312)가 블레츨리 파크 박물관에서 도난당했다. 9월, "마스터"라고 신분을 밝힌 남자가 25000GBP를 요구하며 몸값을 지불하지 않으면 기계를 파괴하겠다고 위협하는 메모를 보냈다. 10월 초, 블레츨리 파크 관계자는 몸값 지불 의사를 밝혔지만, 기한이 지나도 협박범에게서 아무런 소식이 없었다. 그 직후, 기계는 세 개의 로터가 없는 채로 BBC 기자 제레미 팩스먼에게 익명으로 보내졌다.

2000년 11월, 고물상인 데니스 예이츠가 The Sunday Times에 전화하여 누락된 부품 반환을 준비한 후 체포되었다. 에니그마 기계는 이 사건 이후 블레츨리 파크로 반환되었다. 2001년 10월, 예이츠는 10개월 징역형을 선고받고 3개월을 복역했다.[44]

2008년 10월, 스페인 일간지 ''엘 파이스(El País)''는 마드리드의 육군 본부 다락방에서 28대의 에니그마 기계가 우연히 발견되었다고 보도했다. 이 4개의 로터 상업용 기계는 프랑코의 민족주의자들이 스페인 내전에서 승리하는 데 기여했는데, 이는 1937년 영국의 암호학자 딜리 녹스(Alfred Dilwyn Knox)가 프랑코의 에니그마 기계 암호를 해독했지만 공화국에 공개하지 않아 암호 해독에 실패했기 때문이다. 민족주의 정부는 1950년대까지 50대의 에니그마를 계속 사용했다. 일부 기계는 라 코루냐의 국립 과학 기술 박물관(MUNCYT)과 스페인 육군 박물관(Museum of the Army (Toledo))을 포함한 스페인 군사 박물관에 전시되었다.[45][46] 두 대는 영국의 GCHQ에 기증되었다.[47]

불가리아 군대는 키릴 문자 키보드를 가진 에니그마 기계를 사용했으며, 그 중 하나는 소피아의 국립 군사 역사 박물관(National Museum of Military History (Bulgaria))에 전시되어 있다.[48]

2020년 12월 3일, 세계 야생 생물 기금(World Wide Fund for Nature)을 대신하여 작업하는 독일 잠수부들이 발트해 플렌스부르크 피오르에서 파괴된 에니그마 기계를 발견했는데, 이는 침몰한 U-보트에서 나온 것으로 추정된다.[49] 이 에니그마 기계는 슐레스비히 홀슈타인의 고고학 박물관에서 복원하여 소유할 것이다.[50]

1980년대에 M4 에니그마가 1945년 이스트라 해안에서 침몰한 독일 소해정 R15에서 인양되었다. 이 기계는 2023년 4월 13일 슬로베니아 피브카 군사 역사 공원(Pivka Park of Military History)에 전시되었다.[51]

8. 파생 상품

에니그마는 암호 기계 설계 분야에 큰 영향을 주어, 다른 로터 기계들의 탄생을 이끌었다.[52] 영국은 에니그마의 작동 원리를 파악한 후, 독일이 해독할 수 없다고 믿었던 타입엑스 로터 암호를 개발했다.[52] 타입엑스는 에니그마 특허를 기반으로 만들어졌으며,[53] 실제 에니그마 기계에는 없는 특허 내용까지 포함하고 있었다. 영국은 이 특허를 사용하면서도 로열티를 지불하지 않았다.[53]

미국에서는 암호학자 윌리엄 프리드먼이 1936년부터[55] 에니그마와 논리적으로 유사한 M-325 기계를 설계했다.[54][56]

SIGABA, NEMA, 타입엑스 등은 내부 암호화 방식이 에니그마와 수학적으로 동일하지 않기 때문에 에니그마의 직접적인 파생형으로 간주되지는 않는다.

2002년, 네덜란드의 타티야나 반 바크(Tatjana van Vark)는 독특한 로터 기계인 크립토그래프(Cryptograph)를 제작했다. 이 기기는 40 포인트 로터를 사용하며 문자, 숫자, 구두점 등을 사용할 수 있고, 각 로터는 509개의 부품으로 구성되어 있다.[57]

9. 시뮬레이터

에니그마 기계의 작동 방식을 시뮬레이션하는 다양한 소프트웨어 및 온라인 도구가 있다.

10. 작동

에니그마는 기계적 및 전기적 하위 시스템의 조합으로 작동한다. 키보드를 통해 평문을 입력하면, 전류가 회전자와 플러그 보드를 거쳐 램프를 켜 암호문을 생성한다. 이 과정에서 회전자는 키를 누를 때마다 회전하여 매번 다른 전기적 경로를 만들어내, 다중 치환 암호를 구현한다.[11]

전류는 배터리에서 시작해 키보드 스위치, 플러그보드, 입력 휠, 회전자를 거쳐 반사기에서 반사된 후 다시 회전자와 입력 휠을 통과해 플러그보드를 거쳐 램프에 불을 켠다.[12]

오른쪽 다이어그램을 보면, 키를 누를 때마다 최소한 오른쪽 회전자가 한 위치씩 회전하며 전기적 경로가 바뀐다. 예를 들어 'A' 키를 처음 눌렀을 때 'G' 램프가 켜지고, 다음에 'A'를 누르면 'C' 램프가 켜지는 식이다. 이는 회전자가 움직이면서 신호가 다른 경로로 전달되기 때문이다.[12]

에니그마는 기본적으로 3개의 로터(암호 원반)와 플러그 보드로 작동한다. 키보드로 평문을 입력하면, 3개의 로터를 통과하고 반전 로터에서 반사되어 다시 3개의 로터를 거쳐 램프 보드에 암호문이 나타난다. 로터는 1문자를 암호화할 때마다 한 눈금씩 회전하여 회로가 변경되므로, 같은 문자를 입력해도 이전과는 다른 문자로 변환된다. 가장 바깥쪽 로터가 1회전하면 옆의 로터가 한 눈금 회전하는 방식으로 작동한다.[64]

에니그마에는 ''슈라이브맥스''(Schreibmax) 프린터, ''페른레제게르트''(Fernlesegerät) 원격 램프 패널 등의 부속품도 있었다.

10. 1. 기본 작동

독일의 에니그마 조작원은 암호화할 평문 메시지를 받았다. 기계를 설정한 후, 에니그마 키보드에 메시지를 입력했다. 키를 누를 때마다 램프 하나가 켜졌는데, 이는 기계 내부의 전기적 경로에 의해 결정되는 의사 난수 치환에 따라 다른 문자를 나타냈다. 램프에 표시된 문자는 암호문 문자로 기록되었는데, 보통 두 번째 조작원이 이 역할을 맡았다. 키를 누르면 하나 이상의 회전자가 움직여, 다음 키를 누를 때 다른 전기적 경로를 사용하게 했다. 따라서 같은 평문 문자를 다시 입력해도 다른 치환이 일어났다. 각 키를 누를 때마다 최소한 오른쪽 회전자가 회전했으며, 다른 두 회전자는 덜 빈번하게 회전했다. 이로 인해 메시지의 모든 문자에 대해 서로 다른 치환 알파벳이 사용되었다. 이 과정은 메시지가 끝날 때까지 계속되었다. 두 번째 조작원이 기록한 암호문은 모스 부호로 무선 전송되어 다른 에니그마 기계의 조작원에게 전달되었다. 이 조작원은 암호문을 입력했고, 해독 기계와 암호화 기계의 설정이 동일하면 모든 키를 누를 때마다 역 치환이 발생하여 평문 메시지가 나타났다.10. 2. 세부 사항

에니그마는 사용 시 일일 키 설정 목록과 보조 문서가 필요했다.[12] 독일 군사 관행에서 통신은 서로 다른 설정을 사용하는 별도의 네트워크로 나뉘었다. 이러한 통신망은 블레츨리 파크에서 '키'라고 불렸으며, '레드', '멧새', '샤크'와 같은 암호명이 할당되었다. 네트워크에서 작동하는 각 부대는 일정 기간 동안 유효한 에니그마에 대한 동일한 설정 목록을 받았다. 독일 해군 에니그마의 절차는 다른 군대보다 더 정교하고 안전했으며 보조 암호책을 사용했다. 해군 암호책은 위험에 처하거나 선박이 침몰될 경우 쉽게 파괴될 수 있도록 분홍색 용지에 붉은색 수용성 잉크로 인쇄되었다.[12]에니그마 기계의 설정(현대 용어로는 암호화 키; 독일어로는 'Schlüssel')은 기계의 각 조작 가능한 측면을 지정했다.[12]

- 휠 순서('Walzenlage') - 로터 선택 및 장착 순서.[12]

- 링 설정('Ringstellung') - 각 알파벳 링의 로터 배선에 대한 상대적 위치.[12]

- 플러그 연결('Steckerverbindungen') - 플러그보드에서 함께 연결된 문자 쌍.[12]

- 아주 후기 버전에서는 재구성 가능한 반사판의 배선.[12]

- 로터 시작 위치('Grundstellung') - 각 메시지마다 달라야 하며, 운영자가 선택한다.[12]

메시지를 올바르게 암호화하고 해독하려면 발신자와 수신자 모두 에니그마를 동일한 방식으로 구성해야 했다. 로터 선택 및 순서, 링 위치, 플러그보드 연결 및 시작 로터 위치가 동일해야 했다. 시작 위치를 제외하고 이러한 설정은 미리 설정되어 키 목록에 배포되었으며 매일 변경되었다.[12] 예를 들어, 독일 공군 에니그마 키 목록 649번(이미지 참조)의 해당 달 18일의 설정은 다음과 같다.[12]

- 휠 순서: IV, II, V[12]

- 링 설정: 15, 23, 26[12]

- 플러그보드 연결: EJ OY IV AQ KW FX MT PS LU BD[12]

- 재구성 가능한 반사판 배선: IU AS DV GL FT OX EZ CH MR KN BQ PW[12]

- 지표 그룹: lsa zbw vcj rxn[12]

에니그마는 로터 배선이 적에게 알려져도 안전하도록 설계되었지만, 실제로는 배선 구성을 보호하기 위해 상당한 노력을 기울였다. 배선이 비밀일 경우 가능한 총 구성 수는 약 380비트로 계산되었다. 알려진 배선 및 기타 운영 제약 조건이 있는 경우 약 76비트로 감소한다.[19] 가능한 수가 많기 때문에 에니그마 사용자는 보안에 자신감을 가졌다. 당시에는 적이 무차별 대입 공격을 시도하는 것조차 불가능했다.[19]

10. 3. 지표

에니그마는 각 메시지마다 다른 초기 로터 위치('Grundstellung')를 사용했는데, 이는 현대 암호학의 초기화 벡터와 유사한 개념이다. 운영자는 로터 시작 위치를 선택해야 했고, 이는 메시지를 올바르게 암호화하고 해독하기 위해 발신자와 수신자가 동일하게 설정해야 했다.[19]10. 4. 추가 정보

육군 에니그마 기계는 26개의 알파벳 문자만 사용했다. 구두점은 드문 문자 조합으로 대체되었다. 공백은 생략되거나 X로 대체되었다. X는 일반적으로 마침표로 사용되었다.[12]일부 구두점은 다른 군에서 달랐다. 국방군(Wehrmacht)은 쉼표를 ZZ로, 물음표를 FRAGE 또는 FRAQ로 대체했다.[12]

해군(Kriegsmarine)은 쉼표를 Y로, 물음표를 UD로 대체했다. "Acht"(여덟) 또는 "Richtung"(방향)과 같은 CH 조합은 Q(AQT, RIQTUNG)로 대체되었다. 두 개, 세 개 및 네 개의 0은 CENTA, MILLE 및 MYRIA로 대체되었다.[12]

11. 대중 문화

휴 화이트모어의 'Breaking the Code'는 제2차 세계 대전에서 에니그마 암호 해독에 힘쓴 앨런 튜링의 삶을 다룬 연극이다. 데릭 제이코비는 이 연극과 1996년 TV 작품에서 튜링 역을 맡았다.[73]

로버트 해리스의 1995년 소설 'Enigma'는 제2차 세계 대전 당시 블레츨리 파크의 암호학자들이 해군 에니그마를 해독하는 과정을 담고 있다. 이 소설은 2001년 마이클 앱티드 감독, 케이트 윈슬렛과 더그레이 스콧 주연의 영화로 제작되었다. 그러나 이 영화는 에니그마 해독에 기여한 폴란드의 비우로 쉬프루프(Biuro Szyfrów)의 역할을 제대로 반영하지 않아 역사적 부정확성으로 비판받았다. 영화는 폴란드인을 에니그마 암호 해독의 비밀을 누설하려는 악역으로 묘사했다.[74]

이전에 폴란드가 에니그마 해독에 미친 영향을 다룬 폴란드 영상물로는 1979년의 ''Sekret Enigmy''(에니그마의 비밀)가 있다.[74]

볼프강 페터젠의 1981년 영화 ''Das Boot''에는 네 개의 회전자가 달린 해군(Kriegsmarine)용 에니그마가 등장한다.[74]

조너선 모스토우 감독의 2000년 영화 'U571'은 에니그마의 열쇠 목록을 구하기 위해 영국 해병이 침몰하는 독일 잠수함에 뛰어드는 실화를 바탕으로 한다. 영국은 독일 암호 해독에 성공한 후에도 이 사실을 숨기고 독일을 안심시켰다. 초기에 해독된 암호 중에는 독일이 영국의 한 소도시를 공습할 계획이 있었는데, 윈스턴 처칠의 명으로 시민들을 대피시키지 않고 공습을 방치했다는 내용도 있었다.[74]

닐 스티븐슨의 소설 ''Cryptonomicon''에서는 에니그마와 이를 해독하기 위한 노력을 다루고 있다.

EnigmaWarsaw는 바르샤바에서 진행되는 야외 게임이다. StayPoland 여행사에서 만든 이 보물찾기 게임은 참가자들이 전쟁 이전의 바르샤바를 상상하도록 돕기 위해 고안되었다. EnigmaWarsaw는 에니그마 해독에 기여한 폴란드 암호학자들의 업적을 기념하기 위해 붙여진 이름이다.

To Say Nothing of the Dog은 시간을 여행하는 역사학자들에 관한 공상과학 소설로, 연합군이 에니그마를 획득하는 것의 중요성을 강조한다. 2011년 6월 20일 방영된 TV 쇼 Sanctuary "Into the Black" 편에서는 에니그마 암호 해독 성공의 공로를 니콜라 테슬라에게 돌린다.

이언 플레밍의 From Russia, with Love에서 에니그마에 기반한 가상의 Lektor 해독 기계는 플롯 장치로 사용된다. 이 장치는 러시아의 암호화된 통신을 가로채 해독하여 Mi6의 암호학자들이 기밀 정보에 접근하도록 돕는다.

Fox Network 시리즈 Bones의 "The Corpse on the Canopy" 편에서 두 에니그마 장치는 살인자로부터 정보 교환을 숨기는 수단으로 사용된다.

이미테이션 게임

참조

[1]

웹사이트

EnigmaHistory

https://www.cryptomu[...]

2020-12-16

[2]

서적

Intelligence in War

Alfred A. Knopf

[3]

서적

The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography

https://books.google[...]

Knopf Doubleday Publishing Group

2011-01-26

[4]

웹사이트

History of the Enigma

http://www.cryptomus[...]

Crypto Museum

2017-12-01

[5]

웹사이트

Enigma Manual

http://www.ilord.com[...]

2011-05-31

[6]

간행물

Enigma Variations: An Extended Family of Machines

http://www.math.utol[...]

2016-02-18

[7]

웹사이트

Four Rotor Enigma Machine

https://www.spymuseu[...]

2023-02-21

[8]

서적

Enigma: How the German Machine Cipher was Broken, and how it was Read by the Allies in World War Two

University Publications of America

1984

[9]

서적

Ian Fleming's Commandos: The Story of 30 Assault Unit in WWII

Oxford University Press

2011

[10]

웹사이트

German Cipher Machines of World War II

https://www.nsa.gov/[...]

National Security Agency

2024-01-21

[11]

웹사이트

Enigma History

https://www.cryptomu[...]

2020-12-16

[12]

웹사이트

Technical details of the Enigma machine

https://www.cipherma[...]

[13]

웹사이트

Technical specifications of the Enigma rotors

http://www.codesandc[...]

2009-11-15

[14]

간행물

Enigma: Actions Involved in the 'Double-Stepping' of the Middle Rotor

http://www.eclipse.n[...]

1997-01

[15]

웹사이트

Lückenfüllerwalze

http://www.cryptomus[...]

Cryptomuseum.com

2012-07-17

[16]

서적

Secret History – The Story of Cryptology

CRC Press

2013

[17]

뉴스

Codes and Ciphers

https://geoexpro.com[...]

2023-10-13

[18]

웹사이트

Enigma accessories

http://www.jproc.ca/[...]

2010-07-22

[19]

간행물

The cryptographic mathematics of Enigma

https://www.tandfonl[...]

1995-01

[20]

서적

The index of coincidence and its applications in cryptology

Riverbank Laboratories

[21]

웹사이트

Enigma message procedures

https://www.cipherma[...]

[22]

웹사이트

Kurzsignalen on German U-boats

https://www.cipherma[...]

[23]

웹사이트

The translated 1940 Enigma General Procedure

http://www.codesandc[...]

codesandciphers.org.uk

2006-10-16

[24]

웹사이트

The translated 1940 Enigma Officer and Staff Procedure

http://www.codesandc[...]

codesandciphers.org.uk

2006-10-16

[25]

웹사이트

Message from Dönitz — 1 May 1945

https://www.cryptomu[...]

2018-11-27

[26]

Webarchive

Reichswehr and Wehrmacht Enigma Orders

https://cryptocellar[...]

2021-06-29

[27]

웹사이트

German patent No. 416219 from 23 February 1918

https://www.cdvandt.[...]

[28]

특허

Ciphering Machine

[29]

서적

The history of information security : a comprehensive handbook

Elsevier

2007

[30]

웹사이트

image of Enigma Type B

http://www.armyradio[...]

[31]

문서

Bletchley Park Trust Museum display

[32]

문서

says August 1934. say October 2004.

[33]

뉴스

Enigma machine from World War II finds unlikely home in Beverly Hills

http://www.latimes.c[...]

Los Angeles Times

2015-01-22

[34]

웹사이트

Enigma-Maschine: Die Entschlüsselung der Chiffriermaschine

https://www.deutsche[...]

2024-02-03

[35]

웹사이트

War Museum

http://www.warmuseum[...]

[36]

웹사이트

The National Signals Museum

http://www.viestikil[...]

[37]

웹사이트

Enigma exhibition in London pays tribute to Poles

http://www.thenews.p[...]

2016-04-05

[38]

웹사이트

13 March 2016, 'Enigma Relay'– how Poles passed the baton to Brits in the run for WWII victory

http://pilsudski.org[...]

2016-04-05

[39]

웹사이트

Enigma w kolekcji MHP - Muzeum Historii Polski

http://muzhp.pl/pl/c[...]

2021-11-11

[40]

웹사이트

The National Museum of Computing

https://www.tnmoc.or[...]

2020-12-16

[41]

웹사이트

Enigma machines – known locations*

http://www.eclipse.n[...]

2011-11-04

[42]

웹사이트

Selling prices of Enigma and NEMA – all prices converted to US$

http://www.eclipse.n[...]

2011-09-27

[43]

웹사이트

4 Rotor enigma auction

https://web.archive.[...]

[44]

뉴스

Man jailed over Enigma machine

http://news.bbc.co.u[...]

2001-10-19

[45]

뉴스

Nazi Enigma machines helped General Franco in Spanish Civil War

https://archive.toda[...]

The Times

2008-10-24

[46]

웹사이트

Taller de Criptografía – Enigmas españolas

http://www.cripto.es[...]

Cripto.es

2013-09-08

[47]

웹사이트

Schneier on Security: Rare Spanish Enigma Machine

http://www.schneier.[...]

Schneier.com

2012-03-26

[48]

웹사이트

Communication equipment

http://www.znam.bg/c[...]

znam.bg

2003-11-29

[49]

뉴스

Divers discover Nazi WW2 enigma machine in Baltic Sea

https://www.reuters.[...]

2020-12-03

[50]

웹사이트

German divers hand over Enigma encryption machine in Baltic {{!}} DW {{!}} 04.12.2020

https://www.dw.com/e[...]

[51]

웹사이트

Revealing of Enigma in the Park of Military History Pivka

https://www.parkvoja[...]

2023-04-13

[52]

서적

Intelligence and strategy : selected essays

F. Cass

2005

[53]

서적

Gordon Welchman: Bletchley Park's architect of ultra intelligence

Pen & Sword Books Ltd

2014

[54]

서적

The History of Information Security: A Comprehensive Handbook

https://books.google[...]

Elsevier Science

2007-08-28

[55]

서적

The SIGABA / ECM II Cipher Machine: "A Beautiful Idea

https://www.nsa.gov/[...]

Center for Cryptologic History, NSA

2015

[56]

서적

Decrypted secrets: methods and maxims of cryptology

Springer

2007

[57]

문서

The coding machine

http://www.tatjavanv[...]

[58]

서적

ENIGMA

University Publications of America

1984

[59]

서적

Machine Cryptography and Modern Cryptanalysis

Artech House

1985

[60]

간행물

THE BLACK CHAMBER: A COLUMN LA METHODE DES BATONS C.A Deavours

1980

[61]

간행물

"Military cryptanalytics part II"

1959

[62]

문서

「3月29日 海軍中佐 柿本 權一郎 外1名(1)」

JACAR(アジア歴史資料センター)

[63]

기타

Breakthrough '32 The Polish Solution of the Enigma / Includes MS DOS 5-1/4" diskette for IBM PC

1988

[64]

기타

[65]

기타

[66]

기타

[67]

서적

The Ultra secret: the inside story of Operation Ultra, Bletchley Park and Enigma

Orion Books Ltd

[68]

기타

Breakthrough '32 The Polish Solution of the Enigma / Includes MS DOS 5-1/4" diskette for IBM PC

1988

[69]

웹사이트

"「速度8ノット、敵追跡中」:分散コンピューティングで解読されたEnigmaの暗号"

https://japan.cnet.c[...]

2006-02-28

[70]

웹사이트

Distributed computing cracks Enigma code - CNET News

https://archive.is/2[...]

2013-04-25

[71]

간행물

"イギリスの暗号解読"

ディスカバリー・チャンネル

[72]

웹사이트

통권 제6호

http://berlinreport.[...]

Berlin1004

2000

[73]

서적

죽기 전에 꼭 알아야 할 세상을 바꾼 발명품 1001

마로니에 북스

[74]

서적

양자 컴퓨터-21세기 과학혁명

㈜살림출판사

2003-10-15

[75]

웹사이트

에니그마와 콜러서스

네이버 지식백과

2012

[76]

웹사이트

앨런튜링

http://navercast.nav[...]

네이버캐스트

2012

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com