암호문

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

암호문은 앨리스가 밥에게 안전하게 비밀 메시지를 전달하기 위해 사용하는 암호화 과정을 거친 메시지를 의미한다. 암호는 크게 고전 암호와 현대 암호로 나뉘며, 고전 암호는 대체 암호와 전치 암호로 구분된다. 현대 암호는 대칭 키 암호화와 비대칭 키 암호화 방식으로 분류된다. 암호 해독은 암호화된 정보의 의미를 알아내는 연구로, 공격 모델에 따라 다양한 방식으로 시도된다. 암호는 고대부터 사용되었으며, 21세기에는 인터넷 발달과 함께 데이터 보안의 핵심 기술로 자리 잡았다. 양자 컴퓨터의 등장으로 내양자 암호 연구가 중요해졌으며, 법규제 및 윤리적 문제와도 관련되어 있다.

더 읽어볼만한 페이지

| 암호문 |

|---|

2. 암호의 개념

앨리스가 밥에게 비밀 메시지를 보내려는 상황을 생각해 보자. 앨리스는 밥에게 메시지를 안전하게 보내기 위해 평문 메시지 을 암호화 암호문 를 사용하여 암호문 로 변환한다. 여기서 는 암호 키이다.

:[2]

암호화된 메시지를 받은 밥은 알리스의 암호화 키를 사용하여 암호문을 해독해야 한다. 이를 복호화 암호문 라고 하며, 다음과 같이 표현한다.

:[2]

암호화 방식에는 크게 대칭 키 암호화 방식과 비대칭 키 암호화 방식이 있다. 대칭 키 시스템에서 밥은 앨리스와 같은 암호화 키를 알고 있어 메시지를 해독할 수 있다. 반면, 비대칭 키 시스템에서는 밥만이 복호화 키 를 알고 있으며, 복호화는 다음과 같이 진행된다.

:

암호문은 고대부터 기밀 문서 전달 등의 목적으로 사용되었다. 율리우스 카이사르는 시저 암호를 사용하여 암호문을 작성했다고 알려져 있다. 중세 시대에는 외교관과의 통신을 위해 암호문이 작성되기도 했다.

암호문은 문자열뿐만 아니라 수치, 도형, 기호 등 다양한 형태로 표현될 수 있다.

2. 1. 대칭 키 암호화

비밀 키 암호화(대칭 키 암호화)에서 송신자와 수신자는 미리 설정된 공유 키를 갖는다. 송신자는 이 공유 키를 사용하여 암호화를 수행하고, 수신자는 동일한 공유 키를 사용하여 복호화를 수행한다.[2]대칭 키 알고리즘은 블록 암호 또는 스트림 암호가 될 수 있다. 블록 암호는 블록이라고 하는 고정 길이의 비트 그룹에 대해 작동하며, 변하지 않는 변환을 사용한다. 스트림 암호는 연속적인 데이터 스트림에서 한 번에 한 자릿수씩 평문을 암호화하며, 암호화 과정에서 연속적인 자릿수의 변환이 달라진다.

DES, AES는 대칭 키 암호화 방식의 예시이다.

2. 2. 비대칭 키 암호화

비대칭 키 암호화 방식에서는 RSA와 같이 ''공개 키''와 ''개인 키''라는 두 개의 서로 다른 키를 사용한다. ''공개 키''는 공개되어 모든 사람이 암호화를 할 수 있도록 하고, ''개인 키''는 수신자만 비밀로 유지하여 수신자만 복호화를 할 수 있도록 한다.[2]3. 암호의 유형

암호학의 역사는 수천 년 전부터 시작되었으며, 역사적으로 다양한 유형의 암호화 방식이 사용되었다. 초기 암호 알고리즘은 주로 손으로 직접 수행되었지만, 현대에는 기계를 통해 실행되는 복잡한 알고리즘이 사용된다. 암호는 단순히 문자열뿐만 아니라 수치, 도형, 기호 등 다양한 형태로 표현될 수 있다.

역사적으로 사용된 암호와 현대 암호 기술은 다음과 같이 분류할 수 있다.

| 구분 | 설명 | 예시 |

|---|---|---|

| 고전 암호 | 과거에 펜과 종이를 사용하여 손으로 수행되던 암호. 일반적으로 해독하기 쉽다. | 카이사르 암호, 비즈네르 암호, 플레이페어 암호, 레일 펜스 암호 등 |

| 현대 암호 | 컴퓨터를 기반으로 하며, 비밀 키 암호화(대칭 키 암호화)와 공개 키 암호화(비대칭 키 암호화)로 나뉜다. | DES, AES, RSA 등 |

고전 암호는 평문의 단위를 암호문으로 대체하는 대체 암호와 평문의 순열을 바꾸는 전치 암호로 구분된다. 현대 암호는 암호화 및 복호화에 동일한 키를 사용하는 대칭 키 암호화와 서로 다른 키를 사용하는 비대칭 키 암호화로 나뉜다.[1]

3. 1. 역사적 암호

암호학의 역사는 수천 년 전에 시작되었다. 암호는 다양한 유형의 암호화를 사용한다. 초기 알고리즘은 손으로 수행되었으며, 기계에 의해 일반적으로 실행되는 현대 알고리즘과는 상당히 다르다.과거에 사용된 역사적인 펜과 종이 암호는 때때로 고전 암호라고 알려져 있다. 여기에는 다음이 포함된다.

- 대체 암호: 평문의 단위가 암호문으로 대체된다. (예: 카이사르 암호 및 일회용 패드)

- 다중 문자 대체 암호: 여러 개의 대체 알파벳을 사용하는 대체 암호 (예: 비즈네르 암호 및 에니그마 기계)

- 다중 문자 치환 암호: 치환의 단위가 한 글자가 아닌 두 글자 이상의 시퀀스이다. (예: 플레이페어 암호)

- 전치 암호: 암호문은 평문의 순열이다. (예: 레일 펜스 암호)

역사적인 암호는 단독적인 암호화 기법으로 일반적으로 사용되지 않는다. 왜냐하면 해독하기가 매우 쉽기 때문이다. 일회용 패드를 제외한 많은 고전 암호는 무차별 대입을 사용하여 해독할 수 있다.

유명한 암호문:

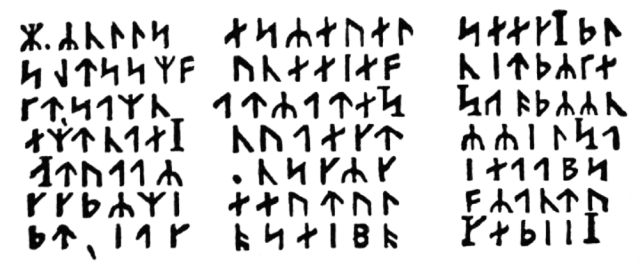

- 제임스 리슨의 묘비에 새겨진 암호문 "Remember Death" - 1794년 9월 28일, 38세로 사망한 제임스 리슨의 묘비에는 프리메이슨의 상징과 함께 Pigpen_cipher|피그펜 암호영어로 기록된 암호문이 새겨져 있다. 피그펜 암호는 1700년대에 프리메이슨이 사용한 것으로 알려진 대치 암호로, 프리메이슨 암호라고도 불린다. 직선과 점의 조합으로 하나의 알파벳을 나타내는 단순 대치이다. 점의 수를 0개~2개로 하여 사선을 사용하지 않는 방식도 있다.

3. 2. 현대 암호

현대 암호는 고전 암호보다 더 안전하며 광범위한 공격에 견딜 수 있도록 설계되었다. 공격자는 평문과 해당 암호문에 대한 구체적인 내용을 알고 있더라도 현대 암호에 사용된 키를 찾을 수 없어야 한다.[1] 현대 암호화 방법은 다음 범주로 나눌 수 있다.[1]- 비밀 키 암호화(대칭 키 암호화): 암호화 및 복호화에 하나의 공유 키가 사용된다.[1]

- 공개 키 암호화(비대칭 키 암호화): 암호화 및 복호화에 두 개의 다른 키가 사용된다.[1]

대칭 키 알고리즘(예: DES, AES)에서 송신자와 수신자는 미리 설정된 공유 키를 갖는다.[1] 송신자는 공유 키를 사용하여 암호화를 수행하고, 수신자는 공유 키를 사용하여 복호화를 수행한다.[1] 대칭 키 알고리즘은 블록 암호 또는 스트림 암호가 될 수 있다.[1] 블록 암호는 블록이라고 하는 고정 길이의 비트 그룹에 대해 작동하며, 변하지 않는 변환을 사용한다.[1] 스트림 암호는 연속적인 데이터 스트림에서 한 번에 한 자릿수씩 평문을 암호화하며, 암호화 프로세스 동안 연속적인 자릿수의 변환이 달라진다.[1]

비대칭 키 알고리즘(예: RSA)에는 ''공개 키''와 ''개인 키''라는 두 개의 다른 키가 있다.[1] ''공개 키''는 게시되어 모든 송신자가 암호화를 수행할 수 있도록 한다.[1] ''개인 키''는 수신자가 비밀로 유지하여 수신자만이 올바르게 복호화를 수행할 수 있도록 한다.[1]

4. 암호 해독

암호 해독(codebreaking 또는 암호 해독)은 암호화된 정보의 의미를 파악하기 위해, 암호를 해독하는 데 필요한 정보에 접근하지 않고도 다양한 방법론을 적용하는 연구이다. 여기에는 일반적으로 시스템 설계를 이해하고 암호를 결정하는 작업이 포함된다.

4. 1. 공격 모델

암호 해독자는 사용 가능한 정보와 분석 중인 암호 유형에 따라 하나 이상의 공격 모델을 따를 수 있다. 암호문은 일반적으로 암호 시스템에서 가장 쉽게 얻을 수 있는 부분이므로 암호 해독의 중요한 부분이다.[3]- 암호문 단독 공격: 암호 분석가가 암호문 또는 코드 텍스트 모음에만 접근할 수 있는 경우이다. 이는 암호 분석가가 제한된 정보를 가지고 있기 때문에 가장 취약한 공격 모델이다. 현대 암호는 이 공격으로 실패하는 경우가 드물다.[3]

- 기지 평문 공격: 공격자가 해당 평문을 알고 있는 암호문 집합을 가지고 있는 경우이다.

- 선택 평문 공격: 공격자가 자신의 선택에 따라 임의의 평문 집합에 해당하는 암호문을 얻을 수 있는 경우이다.

- * 일괄 선택 평문 공격: 암호 분석가가 암호화되기 전에 모든 평문을 선택하는 경우이다. 이는 종종 "선택 평문 공격"의 자격 없는 사용의 의미이다.

- * 적응적 선택 평문 공격: 암호 분석가가 일련의 대화형 쿼리를 수행하여 이전 암호화의 정보를 기반으로 후속 평문을 선택하는 경우이다.

- 선택 암호문 공격: 공격자가 자신의 선택에 따라 임의의 암호문 집합에 해당하는 평문을 얻을 수 있는 경우이다.

- * 적응적 선택 암호문 공격

- * 무차별 선택 암호문 공격

- 관련 키 공격: 선택 평문 공격과 유사하지만 공격자는 두 개의 다른 키로 암호화된 암호문을 얻을 수 있다. 키는 알 수 없지만, 키 사이의 관계는 알려져 있다(예: 한 비트에서 다른 키와 다른 두 키).

5. 암호의 역사

암호학의 역사는 수천 년 전에 시작되었다. 암호는 다양한 유형의 암호화를 사용한다. 초기 알고리즘은 손으로 수행되었으며, 기계로 실행되는 현대 알고리즘과는 상당히 다르다.

고대부터 중세 시대의 암호는 #고대 ~ 중세에서, 16세기부터 18세기까지의 암호는 #16세기 ~ 18세기에서, 19세기의 암호는 #19세기에서, 20세기의 암호는 #20세기에서 다룬다.

암호 "문"은 문자열뿐만 아니라 수치, 도형, 기호 등 다양한 형태로 표현된다.

5. 1. 고대 ~ 중세

고대부터 기밀 문서 전달 등의 이유로 암호문이 존재했다. 율리우스 카이사르는 시저 암호를 사용하여 암호문을 작성했다고 전해진다. 중세에는 외교관과의 통신을 위해 암호문이 작성되었다.암호 '문'은 문자열뿐만 아니라 수치, 도형, 기호 등 다양한 형태로 표현된다.

5. 2. 16세기 ~ 18세기

- 대체 암호: 평문의 단위가 암호문으로 대체된다. (예: 카이사르 암호, 일회용 패드)

- 다중 문자 대체 암호: 여러 개의 대체 알파벳을 사용하는 대체 암호 (예: 비즈네르 암호, 에니그마 기계)

- 다중 문자 치환 암호: 치환의 단위가 한 글자가 아닌 두 글자 이상의 시퀀스이다. (예: 플레이페어 암호)

- 전치 암호: 암호문은 평문의 순열이다. (예: 레일 펜스 암호)

다음은 유명한 암호문의 예시이다.

- 보이니치 문서 - 1582년경에 존재했던 것으로 추정되는 필사본으로, 암호문처럼 보이는 문장이 기록되어 있으나 아직 해독되지 않았다.

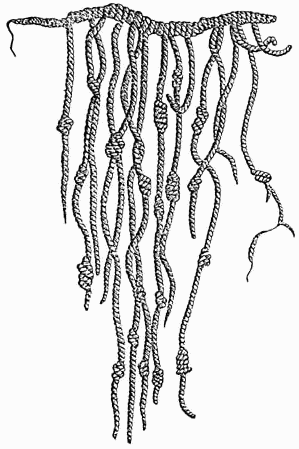

- 키푸(:en:Quipu) - 잉카 제국에서 사용된 끈의 매듭으로 수치를 표현했다.

- 텐구의 사죄장 - 부츠겐지가 소장하고 있는 178행, 2900여 자의 두루마리.

- 제임스 리슨의 묘비 - 1794년 9월 28일, 38세로 사망한 제임스 리슨의 묘비에는 프리메이슨의 상징과 함께 Pigpen_cipher|피그펜 암호영어로 기록된 암호문이 새겨져 있다. 피그펜 암호는 1700년대에 프리메이슨이 사용한 것으로 알려진 단순 대치인 대치 암호로, 프리메이슨 암호라고도 불린다. 직선과 점의 조합으로 하나의 알파벳을 나타낸다. 점의 수를 0개~2개로 하여 사선을 사용하지 않는 방식도 있다.

5. 3. 19세기

- 황금충에 등장한 암호문 - 추리 소설에 등장한 암호로는 아마도 최초의 암호문(1843년).

- : 53‡‡†305))6*;4826)4‡.)4‡);806*;48†8

- : ¶60))85;18*:‡*8†83(88)5*†;46(;88*96

- : *?;8)*‡(;485);5*†2:*‡(;4956*2(5*—4)8

- : ¶8*;4069285);)6†8)4‡‡;1(‡9;48081;8:8‡

- : 1;48†85;4)485†528806*81(‡9;48;(88;4

- : (‡?34;48)4‡;161;:188;‡?;

- 빌 암호 - 1885년에 발행된 책자에서 소개된 암호문. 빌 암호는 3장의 종이로 구성되어 있으며, 각 장에는 재보의 위치, 재보의 내용, 수령인이 적혀 있다고 한다. 3장 중 2번째는 해독되었다. 진위는 불명이다.

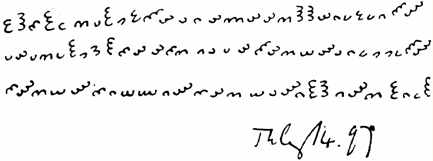

- 도라벨라 암호 - 암호문으로 쓰여진 편지. 19세기 후반, 에드워드 엘가가 작성, 받은 사람은 해독하지 못했다고 한다.

5. 4. 20세기

- 춤추는 인형에 등장한 암호문 - 도형을 사용하여 표현된 암호문이다(1903년).

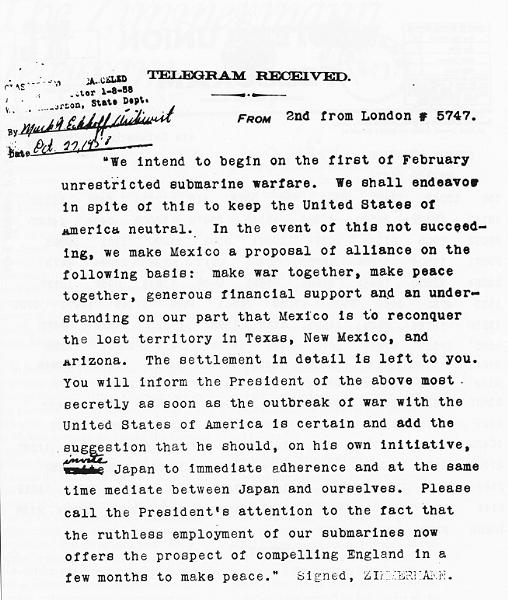

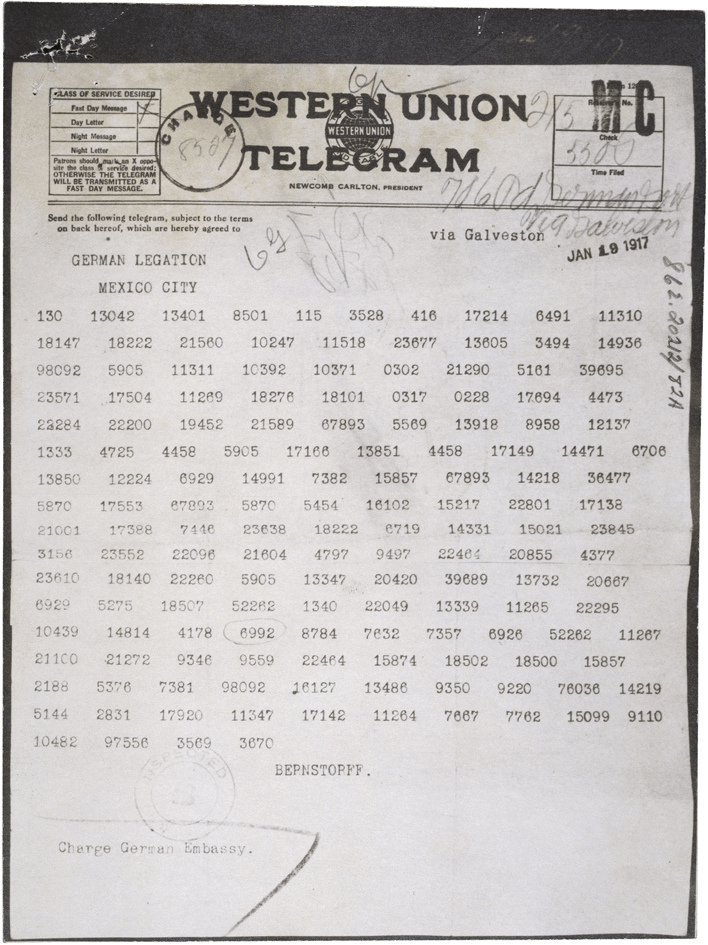

- 짐머만 전보 - 제1차 세계 대전 중 1917년 독일 제국 외무 장관이 작성한 암호문으로, 도청 및 해독되었다.[1] (왼쪽이 도청된 전문, 오른쪽이 해독된 결과)

- :en:D'Agapeyeff cipher - Alexander d'Agapeyeff가 1939년에 집필한 암호에 관한 교과서 『Codes and Ciphers』에 출제된 암호문이다.[2]

: 75628 28591 62916 48164 91748 58464 74748 28483 81638 18174

: 74826 26475 83828 49175 74658 37575 75936 36565 81638 17585

: 75756 46282 92857 46382 75748 38165 81848 56485 64858 56382

: 72628 36281 81728 16463 75828 16483 63828 58163 63630 47481

: 91918 46385 84656 48565 62946 26285 91859 17491 72756 46575

: 71658 36264 74818 28462 82649 18193 65626 48484 91838 57491

: 81657 27483 83858 28364 62726 26562 83759 27263 82827 27283

: 82858 47582 81837 28462 82837 58164 75748 58162 92000

- 「니이타카야마노보레(니이타카 산에 올라라) 1208」 - 진주만 공격의 날짜 12월 8일을 알리는 일본 해군의 암호문이다(1941년). 부호의 일종이다.[3]

- RSA129(:en:The Magic Words are Squeamish Ossifrage) - 미국 사이언스 지(1977년 8월호)에 공개된 독자를 위한 챌린지. RSA 암호 제작자에 의한 상금이 포함. 공개 키가 129자리 자연수였기 때문에 RSA129라고 불렸다. 출제자는 해독에 천 년이 필요하다고 예상했지만, 다수의 계산기를 사용하여 1994년 4월에 해독되었다.[4]

:암호문

:: C = 9686961375462206147714092225435588290575999112457431987469512093

:: 0816298225145708356931476622883989628013391990551829945157815154

:공개 키

:: E = 9007

:: N = 1143816257578888676692357799761466120102182967212423625625618429

:: 35706935245733897830597123563958705058989075147599290026879543541

: 평문 M은 다음 식을 만족하는 자연수이다.

::

:해독자들은 공개 키 N을 소인수 분해하여

:: P = 3490529510847650949147849619903898133417764638493387843990820577

:: Q = 32769132993266709549961988190834461413177642967992942539798288533

:N=PxQ가 되는 P, Q를 구했다. 이 P, Q를 사용하여

::

:로 다음 평문 M을 얻었다.

:: M = 20080500130107090300231518041900011805001917210501130919080015191

:: 9190618010705

:이 M의 의미는 최상위 자릿수부터 2자리씩 나누어, 00=SPACE, 01=A, 02=B, .., 26=Z로 하여 영문자에 대응시키면 "THE MAGIC WORDS ARE SQUEAMISH OSSIFRAGE"로 읽힌다.

- 크립토스(:en:Kryptos) - CIA 건물 옆에 있는 조각상. 암호문이 새겨져 있다(1990년).

6. 21세기 암호 기술

인터넷 보급과 정보통신기술 발전에 따라 전 세계적으로 방대한 양의 데이터가 생성 및 전송되면서, 암호는 이러한 데이터의 기밀성, 무결성, 인증을 보장하는 데 필수적인 기술이 되었다. 암호 기술은 전자 상거래, 온라인 뱅킹, 소셜 미디어 등 다양한 분야에서 활용되며 우리 일상생활에 깊숙이 자리 잡고 있다.

21세기 암호 기술은 공개 키 암호, 해시 함수, 디지털 서명, 블록체인 등 다양한 새로운 기술이 등장하며 발전을 거듭하고 있다. 이러한 기술들은 더욱 강력한 보안을 실현하고 다양한 공격으로부터 정보를 보호하는 데 사용된다.

특히, 양자 컴퓨터의 등장은 암호 기술에 큰 영향을 미치고 있다. 양자 컴퓨터는 기존 컴퓨터로는 해독에 엄청난 시간이 걸리는 암호를 단시간에 해독할 수 있기 때문에, 내양자 암호 연구가 활발하게 진행되고 있다.

21세기 암호 기술은 기술 혁신과 더불어 법규제 및 윤리적인 문제에도 직면하고 있다. 암호 기술은 범죄나 테러 행위에 악용될 수 있으므로, 각국은 암호 기술 규제에 대한 논의를 이어가고 있다. 또한 암호 기술은 개인의 프라이버시 보호와 정보 공개 사이의 균형을 고려해야 한다.

21세기 암호 기술은 앞으로도 정보 사회의 발전과 함께 진화하며 그 중요성이 더욱 커질 것으로 예상된다.

7. 저명한 암호문

다음은 저명한 암호문 목록이다.

- 배빙턴 음모 암호[1]: 잉글랜드의 메리 여왕 암살 음모와 관련된 암호이다.

- 치머만 전보[2]: 제1차 세계 대전 중 독일 제국 외무 장관이 작성한 암호문으로, 도청 및 해독되었다.

- 조디악 킬러 암호[3]: 연쇄 살인범 조디악 킬러가 사용한 암호문이다.

- 슈그버러 비문: 영국 슈롭셔에 있는 비문이다.

- 마법의 단어는 변덕스러운 골쇄조이다: RSA129 암호문으로, 해독 시 "THE MAGIC WORDS ARE SQUEAMISH OSSIFRAGE"라는 문장이 나타난다.

- 황금충에 나오는 암호: 추리 소설에 등장한 최초의 암호문 중 하나이다.

- 빌 암호: 1885년에 발행된 책자에 소개된 암호문으로, 재보의 위치, 내용, 수령인이 적혀 있다고 한다. 3장 중 2번째는 해독되었으나, 진위는 불명이다.

- 크립토스: CIA 건물 옆에 있는 조각상에 새겨진 암호문이다.

- 도라벨라 암호: 에드워드 엘가가 작성한 암호문으로, 편지 형태로 되어 있으며, 받은 사람은 해독하지 못했다고 한다.

- D'Agapeyeff 암호: Alexander d'Agapeyeff가 1939년에 쓴 암호 관련 교과서에 출제된 암호문이다.

참조

[1]

서적

Official (ISC)² Guide to the [[CISSP]] Exam

Auerbach Publications

[2]

서적

Fundamentals of Cryptology

Kluwer Academic Publishers

[3]

서적

Secrets & Lies

https://archive.org/[...]

Wiley Computer Publishing Inc

2000-08-28

[4]

서적

Official (ISC)² Guide to the [[CISSP]] Exam

Auerbach Publications

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com