클램 안티바이러스

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

클램 안티바이러스(ClamAV)는 2002년 폴란드 대학생 토마스 코이엠에 의해 처음 출시된 오픈 소스 안티바이러스 소프트웨어이다. 명령줄 스캐너, 자동 데이터베이스 업데이트, 다중 스레드 데몬을 포함하며, ZIP, RAR, PDF 등 다양한 파일 형식을 지원한다. 2007년 Sourcefire에 인수되었고, 2013년 시스코에 인수되어 현재 탈로스 사이버 보안 부서에서 운영되고 있으며, 윈도우, macOS, 리눅스 등 다양한 운영체제에서 사용 가능하다.

더 읽어볼만한 페이지

- 바이러스 검사 소프트웨어 - 화이트리스트

화이트리스트는 특정 대상만 허용하고 나머지는 차단하는 접근 제어 목록으로, 정보보안, 무역, 금융 등 다양한 분야에서 활용되지만, 목록 선정 기준의 불명확성, 사회적 문제점 등의 위험성으로 투명하고 엄격한 관리가 필요하다. - 바이러스 검사 소프트웨어 - 맥아피

맥아피는 존 매카피가 1987년에 설립한 사이버 보안 회사로, 개인 및 기업 사용자에게 안티바이러스 소프트웨어와 웹 필터링, 스팸 방지 등 종합적인 보안 솔루션을 제공하며, 인텔에 인수되었다가 다시 독립하여 여러 인수합병과 IPO를 거치며 성장해 온 세계적인 기업이다. - 자유 보안 소프트웨어 - 클램윈

클램윈은 ClamAV 엔진 기반의 오픈 소스 백신 소프트웨어로, 트로이 목마, 바이러스, 멀웨어 등 다양한 악성 위협 분석 자료를 제공하며 예약 검사, 수동 검사, 컨텍스트 메뉴 통합 등의 기능을 지원하지만 실시간 감시 기능은 제공하지 않는다. - 자유 보안 소프트웨어 - OpenSSL

OpenSSL은 1998년에 설립된 암호화 도구 프로젝트로, 다양한 암호화 알고리즘과 프로토콜을 지원하며, 아파치 라이선스를 채택했고, 보안 문제와 API 호환성 문제 등의 비판을 받았다. - 크로스 플랫폼 자유 소프트웨어 - 김프

김프(GIMP)는 GNU 프로젝트에서 개발된 크로스 플랫폼 기반의 무료 오픈소스 래스터 그래픽 편집기로, 다양한 운영체제를 지원하며 풍부한 기능을 제공하지만 사용자 인터페이스에 대한 비판과 일부 기능의 부족함에 대한 평가도 존재한다. - 크로스 플랫폼 자유 소프트웨어 - Tcl

Tcl은 존 오스터하우트가 개발한 명령어 기반의 프로그래밍 언어로, Tk 툴킷과 결합하여 GUI 스크립팅 환경으로 발전했으며, 다양한 운영체제에서 사용 가능하고 C, C++, Java 등 다른 언어와의 인터페이스를 지원한다.

| 클램 안티바이러스 - [IT 관련 정보]에 관한 문서 | |

|---|---|

| 기본 정보 | |

| |

| 개발자 | 시스코 탈로스 |

| 저자 | 토마시 코임 |

| 최초 릴리스 | 2002년 5월 8일 |

| 최신 릴리스 버전 | 1.2.1 |

| 최신 릴리스 날짜 | 2024년 1월 11일 |

| 최신 미리보기 버전 | 1.2.0-alpha |

| 최신 미리보기 날짜 | 2023년 12월 13일 |

| 프로그래밍 언어 | C C++ |

| 운영 체제 | 유닉스 AIX BSD HP-UX 리눅스 macOS OpenVMS Tru64 UNIX 윈도우 Haiku |

| 장르 | 안티바이러스 소프트웨어 |

| 라이선스 | GPL-2.0-only |

| 웹사이트 | ClamAV 공식 웹사이트 |

| 추가 정보 | |

| |

| |

2. 역사

ClamAV는 2002년 폴란드의 대학생 토마스 코이음이 처음 개발하여 공개한 오픈 소스 안티바이러스 소프트웨어이다.[3] 이후 Sourcefire[4]와 시스코(Cisco)[4]에 차례로 인수되었으며, 현재는 시스코의 탈로스(Talos) 사이버 보안 부서에서 개발 및 운영을 담당하고 있다.

2. 1. 개발

ClamAV는 폴란드 대학생 토마스 코이음이 개발하여 2002년 5월 8일 버전 0.10으로 처음 출시되었다.[3] 이후 2007년에 Sourcefire에 인수되었고,[4] 2013년에는 시스코(Cisco)에 인수되어 현재 탈로스(Talos) 사이버 보안 부서에서 운영하고 있다.2. 2. 인수 및 소송

2007년 Sourcefire에 인수되었고,[4] 2013년 시스코(Cisco)가 Sourcefire를 인수함에 따라 현재는 시스코의 탈로스(Talos) 사이버 보안 부서에서 운영되고 있다.2008년, 트렌드 마이크로는 바라쿠다 네트워크스가 보안 제품에 ClamAV를 포함하여 배포한 것에 대해 소송을 제기했다.[6] 트렌드 마이크로는 바라쿠다의 ClamAV 사용이 자사의 인터넷 게이트웨이에서 바이러스를 필터링하는 기술에 대한 소프트웨어 특허를 침해했다고 주장했다. 이에 자유 소프트웨어 재단은 트렌드 마이크로에 대한 보이콧을 촉구하며 대응했다.[7] 바라쿠다 네트워크스는 2008년 7월, IBM으로부터 취득한 특허를 이용해 맞소송을 제기했다.[8] 결국 2011년 5월 19일, 미국 특허청은 트렌드 마이크로의 미국 특허 5,623,600에 대한 재심사에서 최종적으로 특허를 거절했다.[9][10]

3. 기능

클램 안티바이러스는 다양한 기능을 갖춘 오픈 소스 안티바이러스 소프트웨어이다. 핵심 기능으로는 명령줄 스캐너, 자동 데이터베이스 업데이트, 실시간 감시를 위한 데몬 등이 포함된다.[1] 또한, 메일 서버와 연동하여 메일을 검사하거나 사용자가 필요할 때 파일을 직접 검사하는 기능도 제공한다.[1]

이 소프트웨어는 ZIP, RAR과 같은 압축 파일부터 다양한 메일 파일, 실행 파일, 오피스 문서, PDF 등 광범위한 파일 형식을 탐지하고 분석할 수 있다.[1] 최신 보안 위협에 대응하기 위해 바이러스 데이터베이스는 주기적으로 업데이트된다.[11][12][13]

리눅스 환경에서는 파일 접근 시 실시간으로 검사하는 'On-Access Scanning' 기능을 ClamOnAcc 유틸리티를 통해 제공한다.[15] 과거 윈도우 환경에서는 ClamWin과 함께 사용되는 Clam Sentinel이라는 별도 프로그램을 통해 유사한 실시간 보호 기능을 구현하기도 했다.[16][17]

3. 1. 핵심 기능

클램 안티바이러스는 여러 핵심 유틸리티와 기능을 포함하고 있다.[1] 주요 구성 요소는 다음과 같다.이 애플리케이션은 전송되는 메일에 대한 Milter 인터페이스와 주문형 스캔(on-demand scan) 기능을 제공한다.[1] 또한 다양한 파일 형식을 인식하고 검사할 수 있다. 지원하는 주요 형식은 다음과 같다.

- 압축 파일: ZIP, RAR, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS

- 메일 파일: 대부분의 메일 파일 형식

- 실행 파일: ELF 및 PE 파일 (UPX, FSG, Petite, NsPack, wwpack32, MEW, Upack 등으로 압축되거나 SUE, Y0da Cryptor 등으로 난독화된 파일 포함)

- 문서 파일: Office Open XML 파일 형식, HTML, RTF, PDF[1]

클램 안티바이러스의 바이러스 데이터베이스는 전 세계에서 발생하는 바이러스 구조에 대한 방대한 자료를 확보하여 구축되며, 클램AV 엔진의 핵심적인 역할을 한다.[52][53][54] 이 데이터베이스는 최소 4시간마다 업데이트되며, 2017년 2월 10일 기준으로 5,760,000개 이상의 바이러스 시그니처를 포함하고 있다.[11][12][13] 공개 자료로서는 사실상 표준처럼 이용되고 있다.[52][53][54]

3. 2. 지원 파일 형식

클램 안티바이러스는 다양한 종류의 파일 형식을 검사할 수 있다.[1] 주요 지원 형식은 다음과 같다.- 압축 파일: ZIP, RAR, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS 형식[1]

- 메일 파일: 대부분의 메일 파일 형식[1]

- 실행 파일: ELF 및 PE 파일. 이 파일들은 UPX, FSG, Petite, NsPack, wwpack32, MEW, Upack 등으로 압축되거나 SUE, Y0da Cryptor 등으로 난독화된 경우도 포함한다.[1]

- 문서 파일: Office Open XML, HTML, RTF, PDF.[1] Microsoft Office로 생성된 파일도 검사 대상이다.

3. 3. 실시간 파일 검사 (리눅스)

구 버전의 리눅스 응용 프로그램에서는 ClamAV가 리눅스 커널용 Fanotify 애드온(버전 3.8 이상)을 통해 실시간 보호를 지원했다.[14] 또는, Unix 계열의 운영 체제에서 FUSE를 지원하는 경우 ClamFS를 사용할 수도 있었다.최근 리눅스 시스템의 실시간 보호 기능은 ClamAV의 "On-Access Scanning"이라는 이름의 ClamOnAcc 응용 프로그램을 통해 제공된다. 이 응용 프로그램은 파일 접근 시 Clamd 데몬을 사용하여 파일을 검사하는 방식으로 실시간 보호를 구현한다.[15]

ClamOnAcc, 즉 On-Access Scanner는 Clamd로부터 받은 판단을 기반으로 악성 파일 접근을 감지하고 차단할 수 있다.[15] 기본적으로는 "notify-only 모드"로 작동하며, 이 모드에서는 파일 접근을 차단하지 않고 감지된 위협에 대해 사용자에게 알린다.[15]

"prevention mode"를 활성화하면 악성 파일 접근을 차단할 수 있지만, 특히 자주 접근하는 디렉토리에서는 성능에 상당한 영향을 미칠 수 있으므로 신중하게 사용하는 것이 좋다.[15]

ClamOnAcc를 사용하려면 먼저 clamd 데몬을 실행한 다음, 루트 권한으로 On-Access Scanner를 시작해야 한다. 이는 커널 이벤트 감지 및 개입 기능을 활용하기 위함이다.[15]

On-Access Scanning 설정은 주로 `clamd.conf` 파일을 통해 이루어지며, On-Access Scanning 사용자 가이드에서 추가적인 옵션을 확인할 수 있다.[15]

사용자는 서로 다른 설정을 가진 ClamOnAcc의 여러 인스턴스를 동시에 실행하여, 다양한 디렉토리에 대한 맞춤형 보호 설정을 적용할 수 있다.[15] ClamOnAcc(v0.102 이상)는 ClamAV 데몬인 clamd와 연동하여 On-Access Scanning 기능을 수행하는 클라이언트 응용 프로그램이다.[15]

4. 효능

2008년 AV-TEST의 백신 도구 비교에서 클램AV는 주문형 탐지, 오탐 방지 및 루트킷 탐지 항목에서 낮은 점수를 받았다.[18]

2011년 6월부터 12월까지 진행된 Shadowserver의 6개월 테스트에서는 테스트된 전체 바이러스의 75.45% 이상을 탐지하여 안랩, 아비라, 비트디펜더, 아바스트에 이어 5위를 기록했다. 당시 가장 높은 탐지율을 보인 백신은 안랩으로 80.28%를 탐지했다.[19]

2022년 스플렁크는 MalwareBazaar에서 수집한 416,561개의 악성코드 샘플을 대상으로 효능 연구를 수행했다. 연구 결과, 클램AV는 전체 샘플 중 249,696개를 탐지하여 59.94%의 전체 탐지율을 보였다.[20] 같은 연구에서 클램AV는 특정 파일 유형(예: DOCX, EXE 등)과 악성코드 유형(예: 트로이 목마, 봇넷)에서는 비교적 양호한 성능을 보였으나, 다른 파일 유형(예: JAR, RAR 등)이나 악성코드 유형(예: 채굴기, RAT, 정보 탈취자 등)에서는 상대적으로 낮은 탐지 성능을 나타냈다.[21]

4. 1. 오탐 문제

클램AV(ClamAV) 엔진은 여러 종류의 파일을 안정적으로 탐지하는 데 사용될 수 있다. 특히 일부 피싱 이메일은 바이러스 백신 기술을 사용하여 탐지할 수 있다. 그러나 이러한 방식은 전통적인 악성 코드 탐지보다 오탐의 가능성이 본질적으로 더 높다.[22]클램AV(ClamAV)를 위한 여러 비공식 데이터베이스가 존재한다.

- Sanesecurity는 이러한 데이터베이스를 다수 유지 관리하는 조직이다. 또한 Porcupine, Julian Field, MalwarePatrol 등 다른 관계자로부터 제공받은 유사한 데이터베이스를 배포하고 분류한다.[23]

- SecuriteInfo.com 역시 클램AV(ClamAV)에 대한 추가 시그니처를 제공한다.[24]

클램AV(ClamAV) 비공식 시그니처는 주로 시스템 관리자가 이메일 메시지를 필터링하는 데 사용된다.[25] 이러한 비공식 시그니처를 활용할 때는 오탐 가능성을 고려해야 하므로, 탐지된 메시지를 즉시 차단하기보다는 점수를 매겨 처리하는 방식이 권장된다.[23]

5. 비공식 데이터베이스

클램AV의 공식 데이터베이스는 바이러스 탐지의 핵심이지만[52][53][54], 특정 목적을 위해 기능을 확장하거나 보완하는 여러 비공식 데이터베이스도 존재한다. 이러한 비공식 데이터베이스는 공식 데이터베이스에서 다루지 않는 위협이나, 피싱 이메일 탐지처럼 오탐 가능성이 높아[22] 별도 관리가 필요한 영역에 대한 탐지 능력을 강화하는 데 사용될 수 있다.[23][24][25]

5. 1. 주요 비공식 데이터베이스 제공처

클램AV(ClamAV)를 위한 여러 비공식 데이터베이스가 있다.- Sanesecurity: 다수의 비공식 데이터베이스를 유지 관리하는 조직이다. 또한 Porcupine, Julian Field, MalwarePatrol 등 다른 곳에서 제공하는 유사한 데이터베이스를 배포하고 분류하기도 한다.[23]

- SecuriteInfo.com: 클램AV(ClamAV)를 위한 추가적인 시그니처를 제공한다.[24]

이러한 클램AV(ClamAV) 비공식 시그니처는 주로 시스템 관리자가 이메일 메시지를 필터링하는 데 사용된다.[25] 비공식 시그니처를 사용할 때는 탐지된 메시지를 즉시 차단하기보다는 점수를 매겨 분류하는 방식이 권장된다.[23]

6. 플랫폼

클램 안티바이러스(ClamAV)는 다양한 운영체제 환경에서 사용할 수 있는 오픈 소스 백신 소프트웨어이다. 주요 지원 플랫폼은 다음과 같다.

- 리눅스 및 BSD: 서버와 데스크톱 환경 모두에서 사용 가능하며, 데몬 방식 또는 온디맨드 방식으로 바이러스를 검사할 수 있다.[1]

- macOS: macOS Server에 기본 포함되어 있으며,[26] Fink, Homebrew, MacPorts 등 패키지 관리자를 통해서도 설치할 수 있다. 별도의 그래픽 인터페이스나 연동 프로그램도 존재한다.[27]

- OpenVMS: DEC Alpha 및 아이테니엄 플랫폼을 지원하며, 기본적인 검사 및 업데이트 기능을 제공한다.[28]

- 마이크로소프트 윈도우: IA-32 및 x64 아키텍처용 버전이 제공되며,[29] 다른 보안 소프트웨어의 검사 엔진으로 활용되기도 한다.[29]

- OS/2: eComStation, ArcaOS를 포함한 OS/2 환경에서도 네이티브 인터페이스를 통해 사용할 수 있다.[30][31]

6. 1. 리눅스, BSD

클램AV는 리눅스와 BSD 기반 운영 체제에서 사용할 수 있다.[1] 대부분의 경우 각 운영체제 배포판의 공식 저장소를 통해 쉽게 설치할 수 있다.리눅스 서버 환경에서는 클램AV를 데몬(daemon) 형태로 실행시켜 백그라운드에서 동작하게 할 수 있다. 이 방식은 메일 교환 프로그램, 삼바 파일 공유, 또는 프록시 서버를 거치는 데이터 등 다른 프로그램이 요청하는 파일 검사를 실시간으로 처리하는 데 유용하다.

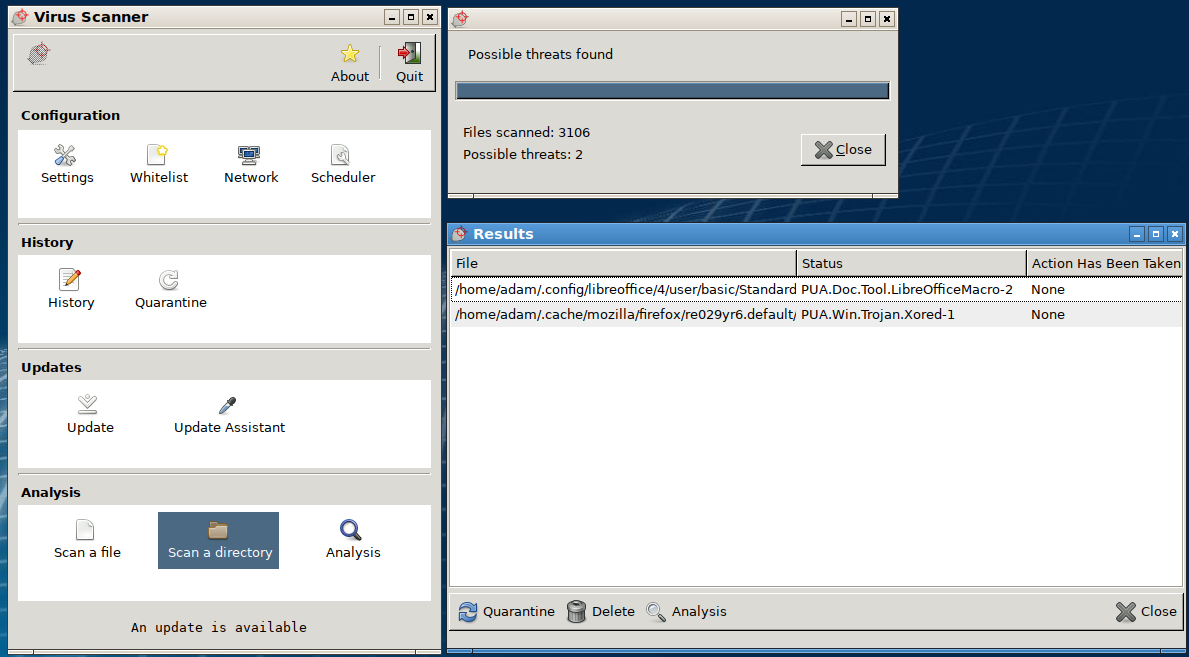

리눅스 및 BSD 데스크톱 환경에서는 사용자가 필요할 때 직접 실행하여 특정 파일이나 폴더, 혹은 시스템 전체를 검사하는 온디맨드(on-demand) 방식의 검사를 지원한다.[1] 그래픽 사용자 인터페이스(GUI) 환경에서는 다음과 같은 프론트엔드 도구를 사용할 수 있다.

- '''ClamTk''': GTK+ 기반의 그래픽 인터페이스를 제공하는 애플리케이션이다. RHEL이나 CentOS 사용자는 ClamTk 공식 사이트에서 최신 버전의 RPM 패키지를 내려받아 설치할 수 있다.

- '''KlamAV''': KDE 환경을 위한 그래픽 인터페이스 도구이다 (KlamAV 공식 사이트). RHEL이나 CentOS에서는 소스 코드를 직접 컴파일하여 설치해야 할 수 있으며, Fedora의 경우 Livna 같은 추가 저장소에서 RPM 패키지를 제공하기도 한다.

6. 2. macOS

macOS Server는 10.4 버전부터 ClamAV를 포함하고 있다.[26] 이는 운영 체제의 이메일 서비스 내에서 사용된다. Canimaan Software Ltd[26]는 유료 그래픽 사용자 인터페이스(GUI)인 '[https://www.clamxav.com/ ClamXav]'를 제공한다.[27]또한, Fink, Homebrew, MacPorts와 같은 패키지 관리자를 통해서도 ClamAV를 설치할 수 있다.

macOS에서 ClamAV 엔진을 사용하는 또 다른 프로그램으로는 Counteragent가 있다. 이 프로그램은 유도라 인터넷 메일 서버와 함께 작동하며, ClamAV를 이용해 이메일의 바이러스를 검사하고, 선택적으로 스팸 어쌔신을 통한 스팸 필터링 기능도 제공한다.

6. 3. OpenVMS

OpenVMS용 클램 안티바이러스(ClamAV)는 DEC Alpha 및 아이테니엄 플랫폼에서 사용할 수 있다. 빌드 과정은 간단하며, 라이브러리, clamscan 유틸리티, clamd 데몬, 그리고 업데이트를 위한 freshclam을 포함한 기본적인 기능을 제공한다.[28]6. 4. Windows

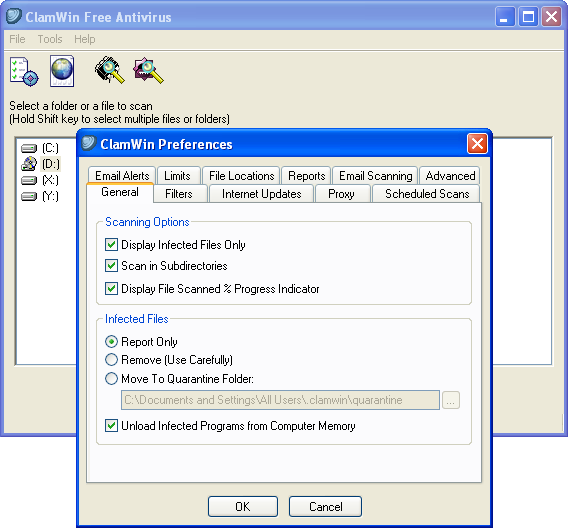

ClamAV는 윈도우용으로 IA-32 및 x64 버전이 제공된다. 시스코(Cisco Systems)가 개발한 이뮤넷(Immunet)은 ClamAV를 엔진으로 사용한다.[29]과거에는 ClamWin ClamWin Free Antivirus영어이라는 소프트웨어도 있었으나, 2021년에 업데이트가 중단되었고 32비트 환경만 지원했다. ClamWin은 보조 도구인 Clam Sentinel을 설치하면 실시간 감시 기능처럼 사용할 수 있었다.

또한 EG ClamNet Antivirus라는 소프트웨어도 있다.[48]

6. 5. OS/2

ClamAV는 OS/2 (eComStation 및 ArcaOS 포함)에서 REXX로 작성된 네이티브 UI를 사용하여 사용할 수 있다.[30][31]7. 그래픽 인터페이스 (GUI)

ClamAV는 기본적으로 그래픽 사용자 인터페이스(GUI)를 포함하지 않고 명령줄에서 실행된다. 이러한 이유로 여러 타사 개발자들이 사용 편의성을 높이기 위해 다양한 플랫폼과 용도에 맞춰 ClamAV용 GUI 애플리케이션을 개발하여 제공하고 있다.

7. 1. 리눅스

ClamAV는 그래픽 사용자 인터페이스(GUI)를 포함하지 않고 명령줄에서 실행된다. 따라서 여러 타사 개발자들이 다양한 플랫폼과 용도에 맞춰 GUI를 개발했다. 리눅스 환경에서 사용할 수 있는 주요 GUI는 다음과 같다.

- ClamTk: gtk2-perl을 사용하여 만들어졌다. 프로젝트 이름은 초기에 사용했던 Tk 라이브러리에서 유래했다.[32][33][34] RHEL과 CentOS 사용자는 ClamTk 공식 사이트(SourceForge)에서 최신 버전의 RPM 패키지를 받을 수 있다.

- KlamAV: TDE용 GUI이다. 원래 KDE 버전의 개발은 2009년에 중단되었다.[35] RHEL과 CentOS에서는 소스 코드로 직접 설치해야 하며, Fedora에서는 Livna 저장소에 RPM 패키지가 공개되기도 한다. (SourceForge)

- wbmclamav: Clam AntiVirus를 관리하기 위한 webmin 모듈이다.[36]

7. 2. macOS

ClamAV는 기본적으로 명령줄 인터페이스로 작동하며 그래픽 사용자 인터페이스(GUI)를 포함하지 않는다. 이 때문에 여러 타사 개발자들이 macOS 환경에서 ClamAV를 쉽게 사용할 수 있도록 다양한 GUI 애플리케이션을 개발했다. 주요 애플리케이션은 다음과 같다.- '''ClamXav''': 그래픽 사용자 인터페이스를 갖춘 ClamAV 포트이다.[37] 주요 특징은 다음과 같다.

- * "센트리" 서비스: 파일 시스템의 변경 사항이나 새로운 파일을 실시간으로 감시할 수 있다.[37]

- * 업데이트 및 검사 예약: cron 작업을 통해 바이러스 정의 업데이트와 시스템 검사를 정기적으로 수행하도록 예약할 수 있다.[37]

- * 멀웨어 탐지: macOS뿐만 아니라 유닉스나 윈도우 환경을 대상으로 하는 멀웨어도 탐지할 수 있다.[37]

- * 개발 및 판매: Canimaan Software Ltd.에서 개발하고 판매하며, 애플리케이션과 엔진 모두 정기적으로 업데이트된다.[37][26]

- * 공식 웹사이트: ClamXav

- '''Tiger Cache Cleaner''': ClamAV 엔진을 사용하여 바이러스를 검사하는 기능을 그래픽 인터페이스를 통해 제공하는 셰어웨어 소프트웨어이다. 바이러스 검사 외에 다른 시스템 관리 기능도 함께 제공한다.

7. 3. 윈도우

마이크로소프트 윈도우용으로는 다음과 같은 그래픽 사용자 인터페이스(GUI) 프론트엔드가 개발되었다.

ClamWin은 ClamWin Pty Ltd.가 마이크로소프트 윈도우용으로 개발한 ClamAV의 그래픽 사용자 인터페이스 프런트 엔드이다. 주요 기능으로는 사용자가 직접 실행하는 주문형 검사, 자동 업데이트, 예약 검사 기능이 있으며, 파일 탐색기 및 마이크로소프트 아웃룩과 통합되어 편리하게 사용할 수 있다. 하지만 온 액세스 검사 기능은 제공하지 않는다는 한계가 있다. 파이어폭스 부가 기능을 사용하면 ClamWin으로 다운로드한 파일을 검사할 수 있으며,[39][40] 다른 여러 확장 기능을 통해서도 다운로드한 파일을 ClamWin으로 검사하는 것이 가능하다.[41][42][43][44] 보조 도구인 Clam Sentinel을 설치하면 실시간 감시와 유사한 기능을 사용할 수 있다. ClamWin은 2021년에 업데이트가 중단되었으며, 32비트 환경만 지원한다.

7. 4. OS/2

- OS/2 환경에서는 ClamAV-GUI가 사용된다.[30]

참조

[1]

웹사이트

About ClamAV

http://www.clamav.ne[...]

2008-12-25

[2]

웹사이트

ClamAV Packages and Ports

http://www.clamav.ne[...]

2008-12-31

[3]

Youtube

Celebrating 20 years of ClamAV

https://blog.clamav.[...]

[4]

Youtube

Sourcefire acquires ClamAV

https://www.techrepu[...]

[5]

Youtube

Cisco Acquires Cybersecurity Company Sourcefire For $2.7B

https://techcrunch.c[...]

[6]

웹사이트

Trend Micro patent claim provokes FOSS community, leads to boycott

http://www.linux.com[...]

Linux.com

2008-02-11

[7]

웹사이트

Boycott Trend Micro

http://www.fsf.org/b[...]

Free Software Foundation

2008-02-11

[8]

웹사이트

Barracuda bites back at Trend Micro in ClamAV patent lawsuit

https://arstechnica.[...]

Arstechnica.com

2008-07-02

[9]

웹사이트

Ex Parte Reexamination

http://www.groklaw.n[...]

U.S. Patent and Trademark Office

2011-05-19

[10]

웹사이트

Anatomy of a Dying Patent – The Reexamination of Trend Micro's '600 Patent

http://www.groklaw.n[...]

Groklaw.net

2011-06-13

[11]

웹사이트

Introduction – ClamAV Documentation

https://docs.clamav.[...]

2024-03-09

[12]

웹사이트

About ClamAV

http://www.clamav.ne[...]

2008-12-25

[13]

웹사이트

Latest Stable Release

http://www.clamav.ne[...]

2010-08-21

[14]

웹사이트

Configuring On-Access Scanning in ClamAV

https://blog.clamav.[...]

[15]

웹사이트

Scanning – ClamAV Documentation

https://docs.clamav.[...]

2024-05-02

[16]

웹사이트

Clam Sentinel – Making ClamWin Be Used In Real-Time

http://cyberpillar.c[...]

2014-09-01

[17]

웹사이트

Clam Sentinel

http://sourceforge.n[...]

2014-06-19

[18]

웹사이트

Anti-virus comparison test of current anti-malware products, Q1/2008

http://blogs.pcmag.c[...]

AV-Test GmbH

2008-01-22

[19]

웹사이트

ShadowServer 180 Day Stats

http://www.shadowser[...]

shadowserver.org

2011-08-16

[20]

웹사이트

How Good is ClamAV at Detecting Commodity Malware?

https://www.splunk.c[...]

[21]

웹사이트

How Good is ClamAV at Detecting Commodity Malware?

https://www.splunk.c[...]

[22]

웹사이트

High-Performance Content-Based Phishing Attack Detection

https://uab.edu/cas/[...]

2011-08-05

[23]

간행물

Phishing, Scam and Malware signatures for ClamAV

http://www.sanesecur[...]

Sanesecurity

[24]

간행물

Add 4.000.000 signatures to ClamAV Antivirus

https://www.securite[...]

SecuriteInfo.com

[25]

웹사이트

ClamAV Unofficial Signatures Updater

http://sourceforge.n[...]

2009-05-24

[26]

뉴스

About us

https://www.clamxav.[...]

2017-07-15

[27]

웹사이트

ClamXAV.com

http://www.clamxav.c[...]

2009-01-24

[28]

웹사이트

Clam AntiVirus OpenVMS Project News

http://clamav.dyndns[...]

2008-12

[29]

웹사이트

Alternate Versions of ClamAV

https://www.clamav.n[...]

Cisco Systems

2021-11-26

[30]

웹사이트

My graphical user interface for "ClamAV"

http://remydodin.lev[...]

2020-09-03

[31]

웹사이트

Clamav, ClamAV-GUI (Rexx & QT4) & eCSClamav

https://ecsoft2.org/[...]

2020-09-03

[32]

웹사이트

ClamTk Virus Scanner

http://clamtk.source[...]

2008-12

[33]

웹사이트

use clamav with nodejs

https://manjeet.info[...]

manjeet.info

2023-04-04

[34]

웹사이트

ClamTk README

http://clamtk.source[...]

2008-10

[35]

웹사이트

KlamAV – Main Page

http://sourceforge.n[...]

2006-05

[36]

웹사이트

wbmclamav – The Webmin ClamAV Antivirus manager

https://wbmclamav.es[...]

[37]

웹사이트

ClamXav.com

http://www.clamxav.c[...]

2008-11-01

[38]

웹사이트

CS Anti-Virus description

http://www.softpedia[...]

Softpedia.com

2009-03-23

[39]

웹사이트

FireClam: Use ClamAV to scan Firefox downloads for viruses

https://addons.mozil[...]

Firefox Addons

2009-11-02

[40]

웹사이트

ClamWin Antivirus Glue for Firefox

https://addons.mozil[...]

Firefox Addons

2008-04-15

[41]

웹사이트

Download Scan

http://downloadstatu[...]

Downloadstatusbar.mozdev.org

2005-08-19

[42]

웹사이트

Download Statusbar

https://addons.mozil[...]

[43]

웹사이트

Safe Download

http://extensions.ge[...]

Extensions.geckozone.org

2010-11-09

[44]

웹사이트

About ClamWin Free Antivirus

http://www.clamwin.c[...]

2009-03-13

[45]

URL

https://blog.clamav.[...]

[46]

웹사이트

about us

https://www.clamav.n[...]

clamav.net

2023-08-13

[47]

문서

開発元ホームページ http://www.clamav.net/ にて確認

[48]

URL

https://sourceforge.[...]

[49]

웹인용

Team Members

http://www.clamav.ne[...]

2008-12-30

[50]

웹인용

About ClamAV

http://www.clamav.ne[...]

2008-12-25

[51]

웹인용

ClamAV Packages and Ports

http://www.clamav.ne[...]

2008-12-31

[52]

URL

http://www.clamav.ne[...]

[53]

웹인용

보관된 사본

https://dave-theunsu[...]

2017-07-24

[54]

웹인용

보관된 사본

http://www.clamwin.c[...]

2017-07-24

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com