라자루스 그룹

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

라자루스 그룹은 2009년 '트로이 작전'으로 알려진 해킹 사건의 주범으로 처음 포착된 북한 연계 해킹 조직이다. 이들은 2007년부터 대한민국을 대상으로 한 사이버 공격을 시작했으며, 2014년 소니 픽처스 해킹, 2016년 방글라데시 중앙은행 해킹, 2017년 워너크라이 랜섬웨어 공격 등 전 세계적으로 다양한 사이버 공격을 감행했다. 라자루스 그룹은 정찰총국 산하 조직으로, BlueNorOff와 AndAriel 두 개의 부서로 구성되어 있으며, 스피어 피싱, 워터링 홀 공격, 공급망 공격, DDoS 공격 등 다양한 공격 방식을 사용한다. 미국 재무부는 라자루스 그룹을 제재 대상에 올렸으며, 국제 사회는 북한의 사이버 범죄에 대한 제재와 압박을 강화하고 있다.

더 읽어볼만한 페이지

- 해커 그룹 - 어나니머스 (그룹)

어나니머스는 특정 집단을 지칭하지 않는 온라인 해커 및 행동주의자 연합체로, 인터넷 검열 반대와 사회 정의 실현 등의 이슈에 관여하며 해킹, 디도스 공격, 정보 공개 등의 활동을 펼치는 단체이다. - 해커 그룹 - 코지 베어

코지 베어는 러시아 연방보안국 등의 지시를 받아 APT 기법을 사용하여 미국 민주당 전국위원회 해킹, 코로나19 백신 연구 데이터 탈취 시도 등 다양한 사이버 공격을 수행하는 해킹 그룹이다. - 2000년대 해킹 - 님다

2001년에 발견된 님다는 전자 우편, 네트워크 공유, 감염된 웹사이트, IIS 서버 취약점, 백도어 등 다양한 경로를 통해 빠르게 확산된 강력한 컴퓨터 웜으로, 이메일 읽기만으로도 감염될 수 있고 발신자 주소 위장이 가능하여 피해를 키웠다. - 2000년대 해킹 - ILOVEYOU

ILOVEYOU는 2000년 5월 전 세계에 막대한 피해를 준 웜 바이러스로, "I LOVE YOU"라는 제목의 이메일과 악성 첨부파일, 사회 공학적 기법, 윈도우 시스템 취약점 등을 이용하여 빠르게 확산되어 컴퓨터 바이러스 역사상 가장 파괴적인 사례 중 하나로 기록되었다. - 2010년대 해킹 - 스턱스넷

스턱스넷은 산업 제어 시스템을 표적으로 설계된 악성 소프트웨어로, 윈도우 제로 데이 공격을 활용하여 확산되었으며 이란의 핵 시설을 공격한 것으로 알려져 있고 국가적 차원의 개발이 추정되며 이스라엘과 미국이 배후로 지목되고 있다. - 2010년대 해킹 - 어나니머스 (그룹)

어나니머스는 특정 집단을 지칭하지 않는 온라인 해커 및 행동주의자 연합체로, 인터넷 검열 반대와 사회 정의 실현 등의 이슈에 관여하며 해킹, 디도스 공격, 정보 공개 등의 활동을 펼치는 단체이다.

2. 역사

2004년 탈북한 IT전문가는 중국 선양시의 북한 호텔인 칠보산 호텔을 북한 해커들의 활동 거점 가운데 하나로 지목했다.[97] 2018년 1월 9일, 중국 당국에 의해 칠보산 호텔은 전격 폐쇄되었다.

2015년 기준으로, 북한은 정찰총국 등을 중심으로 7,000 명의 해커 부대를 운용중이다.[99]

2017년, 한국 정보당국은 히든 코브라가 2009년 정찰총국 산하로 재편되었으며, 2009년 청와대 홈페이지 등이 해킹된 디도스 공격, 2011년 농협 전산망 해킹, 2016년 정부 주요 인사들의 스마트폰 해킹을 주도한 것으로 파악됐다고 밝혔다.[100]

라자루스 그룹은 2015년 에콰도르의 방코 델 아우스트로에서 1200만달러, 베트남의 띠엔퐁 은행에서 100만달러를 훔친 것으로 알려졌다.[15] 또한 폴란드와 멕시코의 은행도 공격했다.[16] 2016년 은행 강도 사건[17]에는 방글라데시 은행에 대한 공격이 포함되었으며, 8100만달러를 성공적으로 훔쳐 이 그룹의 소행으로 알려졌다. 2017년에는 라자루스 그룹이 대만의 원동 국제 은행에서 6000만달러를 훔쳤다는 보고가 있었지만 실제 도난 금액은 불분명했고, 대부분의 자금은 회수되었다.[16]

이 그룹의 배후가 누구인지 확실하지 않지만, 언론 보도에 따르면 이 그룹은 조선민주주의인민공화국과 연관되어 있을 수 있다고 한다.[18][19][16] 카스퍼스키 랩은 2017년에 라자루스가 스파이 활동과 침투 사이버 공격에 집중하는 경향이 있는 반면, 카스퍼스키가 블루노로프라고 부르는 그들의 조직 내 하위 그룹은 금융 사이버 공격을 전문으로 한다고 보고했다. 카스퍼스키는 전 세계에서 여러 공격을 발견했으며 블루노로프와 조선민주주의인민공화국 간의 직접적인 연결(IP 주소)을 발견했다.[20]

그러나 카스퍼스키는 코드의 반복이 전 세계적인 워너크라이 웜 사이버 공격이 미국 국가안보국(NSA)의 기술을 복사했다는 점을 감안할 때, 수사관을 오도하고 공격을 조선민주주의인민공화국에 덮어씌우기 위한 "위장"일 수 있음을 인정했다. 이 랜섬웨어는 해커 그룹인 섀도 브로커스가 2017년 4월에 공개한 이터널블루로 알려진 NSA 익스플로잇을 활용했다.[21] 시만텍은 2017년에 라자루스가 워너크라이 공격의 배후일 가능성이 "매우 높다"고 보고했다.[22]

마이크로소프트 사장은 워너크라이 공격이 북한의 소행이라고 밝혔다.[84]

2023년 8월, 로이터 통신은 북한 해커 집단 "라자루스"와 "스카크래프트"가 2021년 후반부터 러시아의 로켓 설계 기업 NPO 마시노스트로예니야의 시스템에 백도어를 설치했으며, 2022년 5월에 탐지될 때까지 그 상황이 지속되었다고 보도하며, 우호국도 표적으로 삼는다는 전문가의 지적을 전했다.[85]

2. 1. 개요

라자루스 그룹은 2009년 트로이 작전(Operation Troy)으로 알려진 해킹 사건의 주범으로 처음 알려졌다. 그 이전에는 포착된 적이 없었다. 2013년 7월 8일, 미국 보안회사 맥아피(McAfee)는 2009년부터 한국에서 발생한 트로이 작전이 한국군과 주한미군을 타겟으로 한 조직적이고 지속적인 사이버 공격 시도였다고 분석했다. 이 작전에는 '미국 육군', '비밀', '키 리졸브 작전', '합참 직원' 등의 용어로 군사 기밀을 검색, 수집하는 악성 맬웨어(Malware)가 사용되었다.[98]2015년 기준으로, 북한은 정찰총국 등을 중심으로 7,000 명의 해커 부대를 운용하고 있는 것으로 알려졌다.[99] 2017년, 한국 정보당국은 히든 코브라가 2009년 정찰총국 산하로 재편되었으며, 2009년 청와대 홈페이지 등이 해킹된 디도스 공격과 2011년 농협 전산망 해킹, 2016년 정부 주요 인사들의 스마트폰 해킹을 주도한 것으로 파악되었다고 밝혔다.[100]

이 그룹의 초기 공격 중 하나는 2009년부터 2012년까지 진행된 "오퍼레이션 트로이"로, 서울에 있는 대한민국 정부를 대상으로 분산 서비스 거부 공격(DDoS) 기술을 활용한 사이버 스파이 캠페인이었다.[14] 2011년과 2013년의 공격에도 책임이 있는 것으로 알려져 있으며, 2007년 한국을 겨냥한 공격의 배후에도 있었을 가능성이 제기된다.[14]

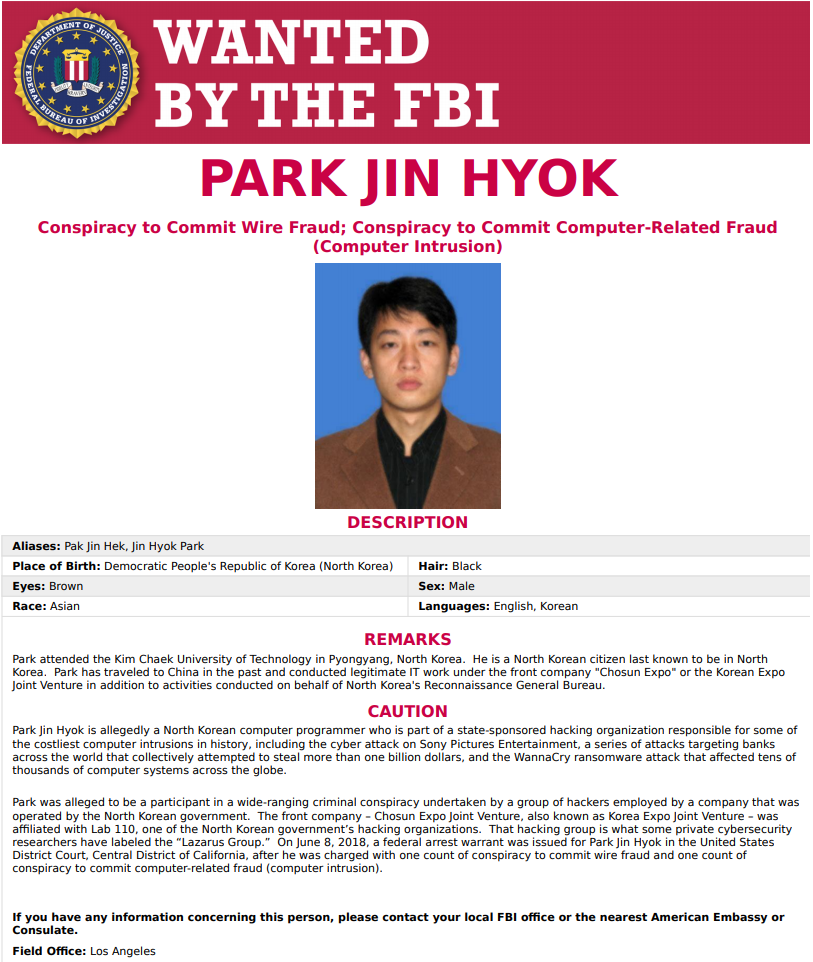

라자루스 그룹은 2014년 소니 픽처스 공격으로 널리 알려졌다. 이 공격은 더 정교한 기술을 사용했으며, 그룹의 발전된 역량을 보여주었다. FBI는 라자루스 그룹 해커 중 한 명인 박진혁에 대한 수배 전단을 공개하기도 했다.

2015년에는 에콰도르의 방코 델 아우스트로에서 1200만달러, 베트남의 띠엔퐁 은행에서 100만달러를 훔친 것으로 알려졌다.[15] 또한 폴란드와 멕시코의 은행도 공격했다.[16] 2016년 은행 강도 사건[17]에서는 방글라데시 은행에 대한 공격으로 8100만달러를 탈취하는 데 성공했다. 2017년에는 대만의 원동 국제 은행에서 6000만달러를 훔쳤다는 보고가 있었지만, 실제 도난 금액은 불분명하며 대부분의 자금은 회수되었다.[16]

언론 보도에 따르면 라자루스 그룹은 조선민주주의인민공화국과 연관되어 있을 수 있다고 한다.[18][19][16] 카스퍼스키 랩은 2017년에 라자루스가 스파이 활동과 침투 사이버 공격에 집중하는 경향이 있는 반면, 블루노로프라는 하위 그룹은 금융 사이버 공격을 전문으로 한다고 보고했다. 카스퍼스키는 전 세계에서 여러 공격을 발견했으며 블루노로프와 조선민주주의인민공화국 간의 직접적인 연결(IP 주소)을 발견했다.[20]

그러나 카스퍼스키는 코드의 반복이 워너크라이 웜 사이버 공격이 미국 국가안보국(NSA)의 기술을 복사했다는 점을 감안할 때, 수사관을 오도하고 공격을 조선민주주의인민공화국에 덮어씌우기 위한 "위장"일 수 있음을 인정했다. 시만텍은 2017년에 라자루스가 워너크라이 공격의 배후일 가능성이 "매우 높다"고 보고했다.[22]

2. 2. 초기 활동 (2007년 ~ 2013년)

2004년 탈북한 IT전문가는 중국 선양시의 북한 호텔인 칠보산 호텔을 북한 해커들의 활동 거점 가운데 하나로 지목했다.[97] 2009년 트로이 작전(Operation Troy)이라고 불린 해킹 사건의 주범으로 알려져 있다.2013년 7월 8일, 미국 보안회사 맥아피(McAfee)는 2009년부터 한국에서 발생한 트로이 작전(Operation Troy) 해킹이 한국군과 주한미군을 타겟으로 한 조직적이고 지속적인 사이버 공격 시도로 분석했다. 트로이 작전(Operation Troy)이라고 명명된 악성 맬웨어(Malware)가 최소한 4년 이상 한국 정부와 군대의 컴퓨터들을 감염시킨 후 '미국 육군', '비밀', '키 리졸브 작전', '합참 직원' 등의 용어로 군사 기밀을 검색, 수집했다.[98]

라자루스 그룹의 첫 번째 주요 해킹 사건은 2009년 7월 4일에 발생했으며, "트로이 작전"의 시작을 알렸다. 이 공격은 마이둠 및 도저 멀웨어를 사용하여 미국과 대한민국 웹사이트를 대상으로 대규모의 분산 서비스 거부 공격(DDoS) 공격을 감행했다.

2011년 3월에 발생한 "10일간의 비"로 알려진 공격은 대한민국 미디어, 금융 및 주요 기반 시설을 표적으로 삼았으며, 대한민국 내에서 손상된 컴퓨터에서 시작된 더욱 정교한 DDoS 공격으로 구성되었다. 2013년 3월 20일에는 세 개의 대한민국 방송사, 금융 기관, ISP를 표적으로 삼은 와이퍼 공격인 다크서울(DarkSeoul) 공격이 이어졌다. 당시 "NewRomanic 사이버 군대 팀"과 "WhoIs 팀"이라는 두 그룹이 해당 공격에 대한 책임을 주장했지만, 연구자들은 라자루스 그룹이 배후에 있다고 보고있다.[23]

2. 3. 주요 공격 (2014년 ~ 현재)

라자루스 그룹은 2009년부터 활동하기 시작하여, 여러 국가와 기업에 광범위한 사이버 공격을 감행해 왔다. 특히 대한민국과 관련된 공격이 많았으며, 금전적 이득을 취하거나 사회 혼란을 야기하는 것을 목표로 하는 경우가 많았다.

라자루스 그룹은 초기에는 비교적 단순한 사이버 공격을 수행했지만, 시간이 지나면서 공격 기술을 고도화시켰다. 2009년부터 2012년까지 서울의 대한민국 정부를 대상으로 분산 서비스 거부 공격(DDoS)을 사용한 "오퍼레이션 트로이"라는 사이버 스파이 활동을 벌였다.[14] 2011년과 2013년의 공격에도 이들이 연루되었으며, 2007년 한국을 대상으로 한 공격 배후에도 이들이 있었을 가능성이 제기되었으나 확실하지 않다.[14]

3. 조직 및 구성

이들은 2014년 소니 픽처스 공격과 같이 더 정교한 기술을 사용하는 공격을 감행하면서 시간이 지남에 따라 발전해왔음을 보여주었다.

2015년에는 에콰도르의 방코 델 아우스트로에서 1200만달러, 베트남의 띠엔퐁 은행에서 100만달러를 훔쳤으며,[15] 폴란드와 멕시코의 은행도 공격했다.[16] 2016년 방글라데시 은행 강도 사건[17]에서는 방글라데시 은행을 공격하여 8100만달러를 훔치는 데 성공했다. 2017년에는 대만의 원동 국제 은행에서 6000만달러를 훔쳤다는 보고가 있었지만, 실제 도난 금액은 불분명하며 대부분의 자금은 회수되었다.[16]

이 그룹의 배후는 확실하게 밝혀지지 않았지만, 언론 보도에 따르면 조선민주주의인민공화국과 연관되어 있을 가능성이 있다.[18][19][16] 카스퍼스키 랩은 2017년에 라자루스 그룹 내부에 스파이 활동과 침투 사이버 공격에 집중하는 그룹과 금융 사이버 공격을 전문으로 하는 하위 그룹(블루노로프)이 있다고 보고했다. 카스퍼스키는 전 세계에서 여러 공격을 발견했으며 블루노로프와 조선민주주의인민공화국 간의 직접적인 연결(IP 주소)을 발견했다.[20]

하지만 카스퍼스키는 워너크라이 공격에 사용된 기술이 미국 국가안보국(NSA)의 기술을 복사한 점을 들어, 수사관을 오도하고 조선민주주의인민공화국에 공격 책임을 덮어씌우기 위한 "위장"일 가능성도 인정했다. 섀도 브로커스가 2017년 4월에 공개한 이터널블루라는 NSA 익스플로잇이 워너크라이 랜섬웨어에 활용되었다.[21] 시만텍은 2017년에 라자루스가 워너크라이 공격 배후일 가능성이 "매우 높다"고 보고했다.[22]

3. 1. 조직 구조

라자루스 그룹은 북한 정찰총국 산하 조직으로, 크게 두 개의 부서로 구성된 것으로 추정된다.[61][62]

미국 육군의 2020년 보고서에 따르면 블루노로프는 약 1,700명,[65] 앤다리엘은 약 1,600명의 구성원을 보유하고 있다.[65]

3. 2. BlueNorOff (APT38, 스타더스트 촐리마)

블루노로프(BlueNorOff)는 라자루스 그룹 내에서 금융 사이버 범죄를 전담하는 하위 조직으로, SWIFT 네트워크를 이용한 불법 자금 이체, 암호화폐 거래소 해킹 등을 수행한다.[63][64] 맨디언트는 이들을 '''APT38'''로, 크라우드스트라이크는 '''스타더스트 촐리마'''로 부른다.[63][64]

미국 육군의 2020년 보고서에 따르면, 블루노로프는 약 1,700명의 구성원으로 이루어져 있으며, 장기적인 관점에서 적의 네트워크 취약점을 파악하고 악용하여 북한 정권에 금전적 이득을 가져다주는 것을 목표로 한다.[65] 이들은 주로 금융 기관과 암호화폐 거래소를 공격하며, 2014년부터 2021년 사이에 방글라데시, 칠레, 인도, 멕시코, 파키스탄, 필리핀, 대한민국, 대만, 터키, 베트남 등 최소 13개국 16개 이상의 조직을 공격했다.[66][62]

블루노로프의 가장 대표적인 공격은 2016년 방글라데시 중앙은행 해킹 사건이다. 이들은 SWIFT 네트워크를 통해 방글라데시 은행 소유의 뉴욕 연방 준비 은행 계좌에서 거의 10억 달러를 빼돌리려 했다. 여러 건의 거래가 성공하여 2천만 달러는 스리랑카로, 8천 1백만 달러는 필리핀으로 이체되었으나, 뉴욕 연방 준비 은행이 오타를 발견하고 의심하여 나머지 거래를 중단시켰다.[62]

블루노로프는 워너크라이 공격에도 관여한 것으로 알려져 있다.[66] 이들은 피싱, 워터링 홀 공격, 아파치 스트럿츠 2 취약점 악용 등 다양한 해킹 기술을 사용하며, 때로는 다른 범죄 해커들과 협력하기도 한다.[66][67]

3. 3. AndAriel (사일런트 천리마)

앤다리엘(AndAriel)은 사일런트 천리마라고도 불리며, 대한민국을 주요 공격 대상으로 하는 라자루스 그룹의 하위 부서이다.[68] 이들은 대한민국 정부, 국방, 기반 시설 등 다양한 분야를 공격하며, 정보 수집 및 정찰 활동에 주력한다.[69][70] 2020년 미국 육군 보고서에 따르면, 앤다리엘은 약 1,600명의 구성원으로 추정된다.[65]

앤다리엘은 대한민국 외에도 다른 정부, 기반 시설, 기업을 공격하며, 다음과 같은 공격 방법을 사용한다.[66]

사용되는 멀웨어로는 아리안, Gh0st RAT, Rifdoor, Phandoor, Andarat 등이 있다.[66]

3. 4. 교육 및 훈련

북한 해커들은 김책공업종합대학, 김일성종합대학, 문봉대학 등 북한 내 최고 수준의 교육 기관에서 6년간 특별 교육을 받는다.[10][58] 이들은 전국에서 가장 뛰어난 학생들로 선발된다. 대학 수준을 넘어서 "가장 뛰어난 프로그래머 중 일부는 문봉대학 또는 미림대학으로 보내진다."[59][60]

북한 해커들은 특별 훈련을 위해 전문적으로 중국 선양으로 파견되기도 한다.[10] 2004년 탈북한 IT전문가는 선양시의 북한 호텔인 칠보산 호텔을 북한 해커들의 활동 거점 가운데 하나로 지목했다.[97] 이들은 중국에서 모든 유형의 악성 코드를 컴퓨터, 컴퓨터 네트워크 및 서버에 배포하도록 훈련받는다.

4. 공격 방식 및 기술

라자루스 그룹은 2009년 트로이 작전(Operation Troy)이라는 해킹 사건의 주범으로 알려져 있으며, 그 이전에는 포착된 적이 없다. 2013년 7월 8일, 미국 보안회사 맥아피(McAfee)는 2009년부터 한국에서 발생한 트로이 작전 해킹이 한국군과 주한미군을 대상으로 한 조직적이고 지속적인 사이버 공격 시도로 분석했다. 이 공격은 '미국 육군', '비밀', '키 리졸브 작전', '합참 직원' 등의 용어로 군사 기밀을 검색, 수집했다.[98]

2015년 기준으로, 북한은 정찰총국 등을 중심으로 7,000 명의 해커 부대를 운용하고 있다.[99] 2017년, 한국 정보당국은 히든 코브라가 2009년 정찰총국 산하로 재편되었으며, 2009년 청와대 홈페이지 등이 해킹된 디도스 공격과 2011년 농협 전산망 해킹, 2016년 정부 주요 인사들의 스마트폰 해킹을 주도한 것으로 파악했다.[100]

라자루스 그룹은 초기에는 분산 서비스 거부 공격(DDoS)과 같은 단순한 공격을 주로 사용했지만, 시간이 지나면서 공격 방식이 고도화되었다. 2014년 소니 픽처스 엔터테인먼트 해킹에서는 더 정교한 기술을 사용했다.

이들은 금융 기관을 대상으로 한 공격도 수행했다. 2015년 에콰도르의 방코 델 아우스트로에서 1200만달러, 베트남의 띠엔퐁 은행에서 100만달러를 훔쳤으며,[15] 폴란드와 멕시코의 은행도 공격했다.[16] 2016년 은행 강도 사건[17]에서는 방글라데시 은행을 공격하여 8100만달러를 탈취했다. 2017년에는 대만의 원동 국제 은행에서 6000만달러를 훔쳤다는 보고가 있었지만, 실제 도난 금액은 불분명했고 대부분의 자금은 회수되었다.[16]

카스퍼스키 랩은 2017년에 라자루스가 스파이 활동과 침투 사이버 공격에 집중하는 경향이 있는 반면, 카스퍼스키가 블루노로프라고 부르는 그들의 조직 내 하위 그룹은 금융 사이버 공격을 전문으로 한다고 보고했다. 카스퍼스키는 전 세계에서 여러 공격을 발견했으며 블루노로프와 조선민주주의인민공화국 간의 직접적인 연결(IP 주소)을 발견했다.[20]

2018년에는 주로 한국의 비트코인과 모네로 사용자들을 대상으로 공격을 감행했으며, 한국의 워드 프로세서 소프트웨어인 한컴에 존재했던 취약점을 악용하기도 했다.[91]

4. 1. 주요 공격 방식

라자루스 그룹은 다양한 공격 방식을 사용하며, 시간이 지남에 따라 공격 방식은 더욱 정교해졌다. 주요 공격 방식은 다음과 같다.- 스피어 피싱: 특정 대상을 목표로 악성코드를 첨부한 이메일을 발송한다. 라자루스 그룹은 이메일 주소와 비밀번호를 탈취하기 위해 악성코드가 포함된 미끼를 사용했다.[92]

- 워터링 홀 공격: 목표 대상이 자주 방문하는 웹사이트를 해킹하여 악성코드를 심는 방식이다.

- 공급망 공격: 소프트웨어 업데이트 프로그램 등을 통해 악성코드를 유포한다.

- 분산 서비스 거부(DDoS) 공격: 대량의 트래픽을 발생시켜 웹사이트를 마비시키는 방식이다. 라자루스 그룹의 초기 공격은 주로 DDoS 공격이었다.[14] 2009년 트로이 작전에서는 마이둠 및 도저 멀웨어를 사용하여 미국과 대한민국 웹사이트를 대상으로 대규모 DDoS 공격을 감행했다.[98]

- 랜섬웨어 공격: 워너크라이 공격과 같이 시스템을 감염시켜 데이터를 암호화하고, 이를 복구하는 대가로 금전을 요구하는 방식이다.

2017년 워너크라이 랜섬웨어 공격은 150개국에서 약 20만 대의 컴퓨터에 영향을 미쳤으며, 유로폴은 이 공격이 특히 러시아, 인도, 우크라이나, 대만에 큰 영향을 미쳤다고 추정했다.[33] 미국 법무부와 영국 당국은 워너크라이 공격을 라자루스 그룹에 의한 것으로 지목했다.[36]

카스퍼스키 랩은 2017년에 라자루스가 스파이 활동과 침투 사이버 공격에 집중하는 경향이 있는 반면, 카스퍼스키가 블루노로프라고 부르는 그들의 조직 내 하위 그룹은 금융 사이버 공격을 전문으로 한다고 보고했다.[20]

4. 2. 사용 악성코드

다크코멧(DarkComet), Mimikatz영어, Nestegg영어, Mactruck영어, 워너크라이, WipeOut영어, QuickCafe영어, Lohide영어, SmoothRide영어, 아리안 (멀웨어)|아리안한국어, Gh0st RAT영어, Rifdoor영어, Phandoor영어, Andarat영어[66]5. 대한민국에 대한 위협

라자루스 그룹은 2009년부터 대한민국을 대상으로 사이버 공격을 지속해왔다. 2009년 트로이 작전(Operation Troy)으로 불린 해킹 사건의 주범으로 알려져 있으며, 그 이전에는 포착된 적이 없다. 트로이 작전은 한국군과 주한미군을 대상으로 한 조직적이고 지속적인 사이버 공격 시도로, '미국 육군', '비밀', '키 리졸브 작전', '합참 직원' 등의 용어로 군사 기밀을 검색, 수집한 정황이 드러났다.[98]

2015년 기준으로, 북한은 정찰총국 등을 중심으로 7,000 명의 해커 부대를 운용중인 것으로 알려졌다.[99] 2017년, 한국 정보당국은 라자루스 그룹(히든 코브라)이 2009년 정찰총국 산하로 재편되었으며, 2009년 청와대 홈페이지 등이 해킹된 분산 서비스 거부 공격(DDoS) 공격, 2011년 농협 전산망 해킹, 2016년 정부 주요 인사들의 스마트폰 해킹을 주도한 것으로 파악했다.[100]

5. 1. 한국 대상 공격

라자루스 그룹은 대한민국을 주요 공격 대상으로 삼고 있으며, 정부, 국방, 금융, 기반 시설 등 다양한 분야를 공격해왔다.[69][70]2009년부터 2012년까지 "트로이 작전(Operation Troy)"으로 알려진 초기 공격은 서울에 있는 대한민국 정부를 대상으로 분산 서비스 거부 공격(DDoS) 기술을 활용한 사이버 스파이 캠페인이었다.[14] 2013년에는 대한민국 방송사, 금융 기관, ISP를 표적으로 삼은 와이퍼 공격인 다크서울 공격이 발생했다.[23]

2017년, 한국 정보당국은 히든 코브라(라자루스 그룹의 또 다른 이름)가 2009년 정찰총국 산하로 재편됐으며, 2009년 청와대 홈페이지 등이 해킹된 디도스 공격과 2011년 농협 전산망 해킹, 2016년 정부 주요 인사들의 스마트폰 해킹을 주도한 것으로 파악됐다고 밝혔다.[100]

2018년, Recorded Future는 라자루스 그룹이 주로 대한민국 내 비트코인 및 모네로 사용자들을 대상으로 공격을 감행했다고 보고했다.[37] 이들은 한글의 취약점을 악용하거나, 스피어 피싱 미끼를 사용하여 대한민국 학생들과 암호화폐 거래소 사용자들의 이메일 주소와 비밀번호를 훔쳤다.[38][39]

북한 해커들은 2017년 2월 대한민국 암호화폐 거래소인 빗썸에서 700만달러를 훔쳤다.[41] 또 다른 대한민국 비트코인 거래소 회사인 유비트는 2017년 4월의 이전 공격에 이은 사이버 공격으로 자산의 17%가 도난당한 후 2017년 12월에 파산 신청을 했다.[42] 라자루스와 북한 해커들이 이 공격의 배후로 지목되었다.[43][37]

'''앤다리엘'''(AndAriel, 사일런트 천리마, 다크 서울, 라이플, 와소나이트(Wassonite)로도 알려짐)은 대한민국을 대상으로 하는 하위 그룹이다.[66] 앤다리엘은 대한민국 내 정부, 국방 및 모든 경제적 상징을 목표로 한다.[69][70] 공격 벡터는 ActiveX, 대한민국 소프트웨어의 취약점, 워터링 홀 공격, 스피어 피싱 (매크로), IT 관리 제품 및 공급망 공격 등이다.[66]

5. 2. 한국 정부의 대응

瀋陽중국어의 칠보산 호텔은 탈북한 IT전문가에 의해 북한 해커들의 활동 거점 중 하나로 지목되었으나, 2018년 1월 9일 중국 당국에 의해 폐쇄되었다.[97]라자루스 그룹은 2009년 트로이 작전(Operation Troy)이라고 불린 해킹 사건의 주범으로 알려져 있다. 미국 보안회사 맥아피(McAfee)는 트로이 작전(Operation Troy)을 한국군과 주한미군을 대상으로 한 조직적이고 지속적인 사이버 공격으로 분석했다.[98] 2015년 기준으로, 북한은 정찰총국 등을 중심으로 7,000 명의 해커 부대를 운용중이다.[99]

2017년, 한국 정보당국은 히든 코브라가 2009년 정찰총국 산하로 재편되었으며, 2009년 청와대 홈페이지 등이 해킹된 디도스 공격과 2011년 농협 전산망 해킹, 2016년 정부 주요 인사들의 스마트폰 해킹을 주도한 것으로 파악했다.[100]

6. 국제 사회의 제재

2022년 4월 14일, 미국 재무부 산하 OFAC은 북한 제재 규정에 따라 라자루스 그룹을 SDN 명단에 추가했다.[56]

2021년 2월, 미국 법무부는 라자루스 해킹 캠페인에 참여한 혐의로 북한 정찰총국 소속 3명(박진혁, 전창혁, 김일)을 기소했다. 박진혁은 2018년 9월에 이미 기소된 바 있다. 이들은 미국에 구금되어 있지 않다. 또한, 라자루스 그룹의 자금세탁 및 자금세탁 브로커 역할을 한 혐의로 캐나다인 1명과 중국인 2명이 기소되었다.

참조

[1]

웹사이트

North Korea Designations; Global Magnitsky Designation

https://home.treasur[...]

2019

[2]

웹사이트

Lazarus Group {{!}} InsightIDR Documentation

https://docs.rapid7.[...]

[3]

웹사이트

NICKEL ACADEMY {{!}} Secureworks

https://www.securewo[...]

[4]

웹사이트

HIDDEN COBRA – North Korea's DDoS Botnet Infrastructure {{!}} CISA

https://us-cert.cisa[...]

CISA

2017

[5]

웹사이트

Lazarus Group, HIDDEN COBRA, Guardians of Peace, ZINC, NICKEL ACADEMY, Group G0032 {{!}} MITRE ATT&CK®

https://attack.mitre[...]

MITRE Corporation

[6]

웹사이트

How Microsoft names threat actors

https://learn.micros[...]

Microsoft

2024-01-21

[7]

웹사이트

Microsoft and Facebook disrupt ZINC malware attack to protect customers and the internet from ongoing cyberthreats

https://blogs.micros[...]

2017-12-19

[8]

웹사이트

FBI thwarts Lazarus-linked North Korean surveillance malware

https://www.itpro.co[...]

2019-05-13

[9]

뉴스

North Korea Targeted South Korean Cryptocurrency Users and Exchange in Late 2017 Campaign

https://www.recorded[...]

Recorded Future

2018-01-16

[10]

뉴스

Drugs, arms, and terror: A high-profile defector on Kim's North Korea

https://www.bbc.com/[...]

2021-10-10

[11]

웹사이트

Who is Lazarus? North Korea's Newest Cybercrime Collective

https://www.cyberpol[...]

[12]

웹사이트

North Korean hacker group Lazarus is using Telegram to steal cryptocurrency

https://thenextweb.c[...]

2020-01-09

[13]

웹사이트

BBC World Service - The Lazarus Heist, 10. Kill switch

https://www.bbc.co.u[...]

2021-06-20

[14]

웹사이트

Security researchers say mysterious 'Lazarus Group' hacked Sony in 2014

http://www.dailydot.[...]

2016-02-24

[15]

웹사이트

SWIFT attackers' malware linked to more financial attacks

https://community.br[...]

2016-05-26

[16]

뉴스

Lazarus: North Korean hackers suspected to have stolen millions in Taiwan bank cyberheist

http://www.ibtimes.c[...]

2017-10-17

[17]

웹사이트

Two bytes to $951m

http://baesystemsai.[...]

[18]

뉴스

Cyber attacks linked to North Korea, security experts claim

https://www.telegrap[...]

2017-05-16

[19]

뉴스

WannaCry ransomware has links to North Korea, cybersecurity experts say

https://www.theguard[...]

2017-05-15

[20]

웹사이트

Lazarus Under The Hood

https://securelist.c[...]

2017-03-03

[21]

웹사이트

The Wired

https://www.wired.co[...]

2017-03-03

[22]

뉴스

More evidence for WannaCry 'link' to North Korean hackers

https://www.bbc.co.u[...]

2017-05-23

[23]

간행물

The Sony Hackers Were Causing Mayhem Years Before They Hit the Company

https://www.wired.co[...]

[24]

간행물

Sony Got Hacked Hard: What We Know and Don't Know So Far

https://www.wired.co[...]

[25]

웹사이트

A Breakdown and Analysis of the December, 2014 Sony Hack

https://www.riskbase[...]

2014-12-05

[26]

뉴스

Five Reasons Why Operation Blockbuster Matters

http://www.novetta.c[...]

2016-03-01

[27]

웹사이트

Novetta Exposes Depth of Sony Pictures Attack — Novetta

http://www.novetta.c[...]

2016-02-24

[28]

웹사이트

Kaspersky Lab helps to disrupt the activity of the Lazarus Group responsible for multiple devastating cyber-attacks {{!}} Kaspersky Lab

http://www.kaspersky[...]

[29]

뉴스

Congresswoman wants probe of 'brazen' $81M theft from New York Fed

https://nypost.com/2[...]

2016-03-22

[30]

서적

Fancy Bear Goes Phishing: The dark history of the information age, in five extraordinary hacks

Farrar, Straus and Giroux

2023

[31]

뉴스

Cybercriminal Lazarus group hacked Bangladesh Bank

https://www.thedaily[...]

2017-04-20

[32]

뉴스

US charges North Korean over Bangladesh Bank hack

https://www.finextra[...]

2018-09-06

[33]

웹사이트

How to defend against TCP port 445 and other SMB exploits

https://www.techtarg[...]

[34]

웹사이트

Cryptoworms: The future of ransomware hell

https://www.computer[...]

2016-04-13

[35]

문서

10. Kill switch

https://open.spotify[...]

2021-06-20

[36]

웹사이트

North Korean Regime-Backed Programmer Charged With Conspiracy to Conduct Multiple Cyber Attacks and Intrusions

https://www.justice.[...]

2018-09-06

[37]

뉴스

North Korean Hacker Group Seen Behind Crypto Attack in South

https://www.bloomber[...]

2018-01-17

[38]

뉴스

North Korea government-backed hackers are trying to steal cryptocurrency from South Korean users

https://www.cnbc.com[...]

2018-01-17

[39]

뉴스

Lazarus: North Korean hackers linked to Sony hack were behind cryptocurrency attacks in South Korea

http://www.ibtimes.c[...]

2018-01-17

[40]

뉴스

Bitcoin, cryptocurrencies targeted by North Korean hackers, report reveals

http://www.foxbusine[...]

2018-01-17

[41]

뉴스

North Korean hackers tied to cryptocurrency attacks in South Korea

http://www.computerw[...]

2018-01-17

[42]

뉴스

South Korean crypto exchange files for bankruptcy after hack

http://www.straitsti[...]

2018-01-17

[43]

웹사이트

Bitcoin exchanges targeted by North Korean hackers, analysts say

https://www.msn.com/[...]

2018-01-17

[44]

웹사이트

NiceHash security breach investigation update – NiceHash

https://www.nicehash[...]

2018-11-13

[45]

웹사이트

U.S. Targets North Korean Hacking as National-Security Threat

https://www.msn.com/[...]

2019-09-16

[46]

웹사이트

Exclusive: Suspected North Korean hackers targeted COVID vaccine maker AstraZeneca – sources

https://www.reuters.[...]

2020-11-27

[47]

간행물

North Korea Targets—and Dupes—a Slew of Cybersecurity Pros

https://www.wired.co[...]

2023-03-17

[48]

웹사이트

New campaign targeting security researchers

https://blog.google/[...]

2023-03-13

[49]

웹사이트

ZINC attacks against security researchers

https://www.microsof[...]

2023-03-13

[50]

웹사이트

North Korea–linked Lazarus Group responsible for nearly 20% of crypto losses—more than $300 million worth—in 2023

https://fortune.com/[...]

2023-12-15

[51]

뉴스

North Korean hackers target gamers in $615m crypto heist - US

https://www.bbc.com/[...]

2022-04-15

[52]

웹사이트

FBI Confirms Lazarus Group Cyber Actors Responsible for Harmony's Horizon Bridge Currency Theft

https://www.fbi.gov/[...]

2023-03-22

[53]

뉴스

North Korean hackers stole $100 million in recent cryptocurrency heist, analysts say

https://www.reuters.[...]

2023-12-05

[54]

웹사이트

FBI Identifies Cryptocurrency Funds Stolen by DPRK

https://www.fbi.gov/[...]

2023-08-22

[55]

웹사이트

FBI Identifies Lazarus Group Cyber Actors as Responsible for Theft of $41 Million from Stake.com

https://www.fbi.gov/[...]

2023-09-06

[56]

웹사이트

North Korea Designation Update

https://home.treasur[...]

2022-04-15

[57]

웹사이트

WazirX hacked: North Korean hackers behind $235 million theft from Indian investors, report reveals

https://www.business[...]

2024-07-31

[58]

뉴스

How barely connected North Korea became a hacking superpower

https://www.scmp.com[...]

2021-10-10

[59]

문서

https://archive.md/qpfKg

[60]

문서

https://archive.md/QPYxJ

[61]

웹사이트

As Trump cozies up to Kim Jong-un, North Korean hackers target major banks

https://www.newsweek[...]

2019-08-16

[62]

웹사이트

Treasury Sanctions North Korean State-Sponsored Malicious Cyber Groups

https://home.treasur[...]

2019-01-01

[63]

웹사이트

STARDUST CHOLLIMA {{!}} Threat Actor Profile {{!}} CrowdStrike

https://www.crowdstr[...]

2019-08-16

[64]

Threatpost

Lazarus APT Spinoff Linked to Banking Hacks

https://threatpost.c[...]

[65]

웹사이트

North Korean Tactics

https://irp.fas.org/[...]

U.S. Army

2020-01-01

[66]

웹사이트

North Korean Cyber Activity

https://www.hhs.gov/[...]

2021-01-01

[67]

웹사이트

FASTCash 2.0: North Korea's BeagleBoyz Robbing Banks | CISA

https://www.cisa.gov[...]

2020-10-24

[68]

웹사이트

FBI Implicates North Korea in Destructive Attacks

https://www.crowdstr[...]

2019-08-16

[69]

뉴스

North Korean Hackers Stole U.S.-South Korean Military Plans, Lawmaker Says

https://www.nytimes.[...]

2019-08-16

[70]

웹사이트

North Korea Bitten by Bitcoin Bug

https://www.proofpoi[...]

2019-08-16

[71]

웹사이트

US charges two more members of the 'Lazarus' North Korean hacking group

https://www.zdnet.co[...]

2021-02-20

[72]

웹사이트

Three North Korean Military Hackers Indicted in Wide-Ranging Scheme to Commit Cyberattacks and Financial Crimes Across the Globe

https://www.justice.[...]

2021-02-17

[73]

뉴스

North Korea Targeted South Korean Cryptocurrency Users and Exchange in Late 2017 Campaign

https://www.recorded[...]

Recorded Future

2018-01-16

[74]

웹사이트

Security researchers say mysterious 'Lazarus Group' hacked Sony in 2014

http://www.dailydot.[...]

2016-02-29

[75]

웹사이트

SWIFT attackers’ malware linked to more financial attacks

https://www.symantec[...]

2016-05-26

[76]

뉴스

Lazarus: North Korean hackers suspected to have stolen millions in Taiwan bank cyberheist

http://www.ibtimes.c[...]

2017-10-19

[77]

웹사이트

Two bytes to $951m

http://baesystemsai.[...]

2017-05-15

[78]

뉴스

Cyber attacks linked to North Korea, security experts claim

http://www.telegraph[...]

2017-05-16

[79]

뉴스

WannaCry ransomware has links to North Korea, cybersecurity experts say

https://www.theguard[...]

2017-05-16

[80]

웹사이트

Lazarus Under The Hood

https://securelist.c[...]

2017-03-03

[81]

웹사이트

The Wired

https://www.wired.co[...]

2017-03-03

[82]

뉴스

More evidence for WannaCry 'link' to North Korean hackers

http://www.bbc.co.uk[...]

2017-05-23

[83]

웹사이트

The Straits times

http://www.straitsti[...]

2017-05-15

[84]

뉴스

North Korea behind WannaCry attack which crippled the NHS after stealing US cyber weapons, Microsoft chief claims

http://www.telegraph[...]

2017-10-14

[85]

뉴스

北朝鮮ハッカー、ロシア・ミサイル会社に侵入 友好国も標的

https://jp.reuters.c[...]

ロイター

2023-08-07

[86]

뉴스

Five Reasons Why Operation Blockbuster Matters

http://www.novetta.c[...]

2017-05-16

[87]

웹사이트

Novetta Exposes Depth of Sony Pictures Attack — Novetta

http://www.novetta.c[...]

2016-02-24

[88]

웹사이트

Kaspersky Lab helps to disrupt the activity of the Lazarus Group responsible for multiple devastating cyber-attacks {{!}} Kaspersky Lab

http://www.kaspersky[...]

2016-02-29

[89]

웹사이트

The Sony Hackers Were Causing Mayhem Years Before They Hit the Company

https://www.wired.co[...]

2016-03-01

[90]

뉴스

North Korean Hacker Group Seen Behind Crypto Attack in South

https://www.bloomber[...]

2018-01-17

[91]

뉴스

North Korea government-backed hackers are trying to steal cryptocurrency from South Korean users

https://www.cnbc.com[...]

2018-01-17

[92]

뉴스

Lazarus: North Korean hackers linked to Sony hack were behind cryptocurrency attacks in South Korea

http://www.ibtimes.c[...]

2018-01-17

[93]

뉴스

Bitcoin, cryptocurrencies targeted by North Korean hackers, report reveals

http://www.foxbusine[...]

2018-01-17

[94]

뉴스

North Korean hackers tied to cryptocurrency attacks in South Korea

http://www.computerw[...]

2018-01-17

[95]

뉴스

South Korean crypto exchange files for bankruptcy after hack

http://www.straitsti[...]

2018-01-17

[96]

웹사이트

Bitcoin exchanges targeted by North Korean hackers, analysts say

https://www.msn.com/[...]

2017-12-21

[97]

뉴스

중국 선양 칠보산 호텔 '북한 해커와 무관' 주장

연합뉴스

2015-01-09

[98]

뉴스

美보안회사 ‘맥아피’,“2009년부터 한국 해킹한 세력 포착”

CNBNEWS

2013-07-09

[99]

뉴스

"[기고] 세계 정보전쟁 중에 발목잡힌 국정원"

매일경제

2015-07-23

[100]

뉴스

美 "해킹 배후는 북한"…'히든 코브라' 지목

MBC

2017-06-14

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com