다요소 인증

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

다요소 인증은 사용자를 인증하기 위해 세 가지 요소(사용자가 가진 것, 아는 것, 무엇인가)를 조합하여 사용하는 보안 방식이다. 최근에는 사용자의 위치 정보를 활용하는 위치 요소도 추가적으로 고려되고 있다. ATM의 카드와 비밀번호 조합, 인터넷 뱅킹의 OTP 등이 다요소 인증의 예시이다. 다요소 인증은 비밀번호 크래킹에는 강하지만 피싱이나 중간자 공격에는 취약하며, 지식 요소, 소지 요소, 생체 요소, 위치 요소로 분류된다. 모바일 기반 인증은 편리하지만, 휴대폰 분실, SIM 복제, 피싱 등의 보안 취약점이 존재한다. 2단계 인증은 다요소 인증의 한 형태로, 일반적으로 '기억 정보'와 다른 요소를 조합하며, 법규 및 규제, 보안, 구현 방식에 대한 다양한 측면을 가지고 있다.

더 읽어볼만한 페이지

- 인증 방법 - 자동 번호판 인식

자동 번호판 인식은 이미지 처리 및 광학 문자 인식 기술을 활용하여 자동차 번호판의 문자와 숫자를 자동으로 인식하는 기술로, 교통 단속, 보안, 전자 요금 징수 등 다양한 분야에서 활용되지만 개인정보 침해, 시스템 오류, 기술 오용 등의 문제점도 존재하여 기술적, 제도적 개선이 요구된다. - 인증 방법 - Face ID

Face ID는 애플이 개발한 얼굴 인식 시스템으로, 3차원 얼굴 데이터를 활용하여 사용자를 인증하며, 기기 잠금 해제 및 Apple Pay 결제 등에 사용되지만, 일란성 쌍둥이 인식 문제, 마스크 착용, 법 집행 기관의 접근 등 논란과 이슈도 존재한다. - 컴퓨터 접근 제어 - 로그인

로그인은 특정 페이지, 웹사이트 또는 응용 프로그램에 접근하기 위해 사용자 이름과 암호를 입력하여 시스템에 접근하는 절차이며, 1960년대 시분할 시스템과 1970년대 BBS에서 사용되기 시작했다. - 컴퓨터 접근 제어 - SIM 카드

SIM 카드는 이동통신 장치에서 가입자 정보를 저장하고 네트워크를 인증하는 스마트 카드로, 가입자 식별 정보, 인증 정보, 전화번호부 등을 저장하며, 최근에는 내장형 eSIM으로 발전하고 있다.

2. 인증 요소

다요소 인증은 다음 세 가지 주요 요소를 기반으로 한다.[3]

- 소지 요소: 보안 토큰(USB 스틱), 은행 카드, 열쇠 등 사용자가 소유한 모든 물리적 개체.

- 지식 요소: 비밀번호, PIN, PUK 등 사용자가 아는 특정 지식.

- 생체 요소: 지문, 눈 홍채, 음성, 타이핑 속도, 키 누름 간격의 패턴 등 사용자의 일부 신체적 특징(생체 인식).

ATM에서 돈을 인출하는 것은 2단계 인증의 예시이다. 은행 카드 (소지 요소)와 PIN (지식 요소)의 올바른 조합이 필요하다.[4]

최근에는 사용자의 위치 정보를 활용하는 위치 요소도 추가적인 인증 요소로 고려되고 있다.

규정된 여러 요소를 만족한 사용자를 "본인"으로 인증한다. 요소 수가 하나로 줄어들면 다요소 인증의 전제가 무너진다. 모든 요소는 본인에게만 속해야 한다. 예를 들어 비밀번호는 본인만 알고 있어야 하며, 타인에게 알려지면 인증 전제가 무너진다. 인증 전제가 무너진 경우, 신속하게 권한을 (일부) 정지해야 한다.[53][54][55][56][57][58]

2. 1. 지식 요소

지식 요소는 사용자가 알고 있는 비밀 정보를 바탕으로 인증하는 방식이다. 가장 흔한 예시는 비밀번호이며, PIN이나 여러 단어로 구성된 암호 구문도 사용된다.[3]비밀번호는 가장 널리 사용되는 인증 메커니즘이지만,[3] 훔쳐보기나 도청에 취약하고, 사용자가 비밀번호를 잊어버릴 수 있다는 단점이 있다. 또한, 비밀번호는 본인만 알고 있어야 하는 정보인데, 타인에게 알려지거나 유출될 경우 인증 자체가 무효화된다.[59]

일회용 비밀번호를 이메일로 전송하는 방식도 기본적으로 지식 요소에 해당한다. (이메일 비밀번호를 사용하여 이메일을 확인하기 때문)

2. 2. 소지 요소

소유 요소는 사용자가 소유하고 있는 물리적 객체를 이용한다. 보안 토큰, 스마트 카드, USB 토큰, RFID 태그 등이 사용된다.[7] 연결형 토큰과 비연결형 토큰으로 나뉜다.[6][7] 최근에는 FIDO 얼라이언스와 월드 와이드 웹 컨소시엄(W3C)에서 지원하는 FIDO2 지원 토큰이 주목받고 있다.[7]

- '''연결되지 않은 토큰:''' 클라이언트 컴퓨터에 연결되어 있지 않다. 내장된 화면을 사용하여 사용자가 수동으로 입력하는 생성된 인증 데이터를 표시한다. 이러한 유형의 토큰은 대부분 해당 세션에만 사용할 수 있는 OTP를 사용한다.[6]

- '''연결된 토큰:''' 사용하기 위해 컴퓨터에 ''물리적으로'' 연결된 장치이다. 이러한 장치는 데이터를 자동으로 전송한다.[7]

소프트웨어 토큰 (소프트 토큰)은 데스크톱 컴퓨터, 노트북, PDA 또는 휴대 전화와 같은 범용 전자 장치에 저장되는 2단계 인증 보안 장치로, 복제가 가능하다는 특징이 있다. 반면 하드웨어 토큰은 자격 증명이 전용 하드웨어 장치에 저장되어 장치에 대한 물리적 침입이 없는 한 복제할 수 없다. 소프트 토큰은 분실, 도난의 위험이 있으며, 새로운 계정/시스템마다 새로운 토큰이 필요할 수 있다.

과거에는 비밀번호만 사용하는 일 요소 인증이 주류였지만, 네트워크 사용 시 비밀번호 유출, 재사용, 빠른 해시 복호화(비밀번호 크래킹) 등 다양한 문제가 발생하여 2010년대 후반부터는 사용 컴퓨터에만 속하는 정보(소지 정보)와 PIN(기억 정보(지식 정보))의 조합이 주류가 되기 시작했다.

2. 3. 생체 요소

생체 인식 방법, 지문, 얼굴[8], 음성, 홍채 인식을 포함한다. 키 스트로크 다이내믹스와 같은 행동 생체 인식도 사용될 수 있다.[53][54][55][56][57][58]지문, 홍채, 음성 등 생물학적 요소를 통해 사용자를 생체 인증한다. 타이핑 인증도 일종의 생체 인증이다. 장단점이 있지만, 비교적 신뢰도가 높다고 여겨지는 한편, 오인식 확률도 일정 수준 남아있다.[62]

생체 정보는 복제하기 어렵지만, 복제된 경우에는 인증의 전제가 무너진다. 생체 정보는 그 종류에 따라 복제 내성이 다르다. 음성, 외모, 신체 인증은 복제가 용이하기 때문에 복제 감지 기술이 중요하다. 지문, 망막, 홍채, 혈관 및 체취 인증도 복제할 수 있는 경우가 있다. 훔치는 것에 대해서는 본인에게 강요하지 않는 한 어렵다. 구조상, 생체 인증은 훔쳐보기, 도청은 거의 불가능하다.

Windows Hello영어[66]나 터치 ID 등 생체 정보(얼굴 인식, 지문 인식)의 보급도 진행되고 있다.

다양한 서비스에서 스마트폰의 생체 인증 기능(en 생체 인증 시스템[67], en 터치 ID/Face ID)과 다른 요소를 결합한 2단계 인증의 보급이 진행되고 있다.

웹 브라우저에서는 W3C 웹 인증을 통해 생체 인증 및 외부 보안 키 등을 이용한 다요소 인증을 지원한다. 주요 웹 브라우저는 en을 지원한다.

2. 4. 위치 요소

사용자의 물리적 위치를 기반으로 인증한다. 기업 네트워크 접속 여부, 원격 근무 여부 등에 따라 인증 방식을 다르게 적용할 수 있다. 네트워크 접속 제어 시스템과 유사하게, 장치가 연결된 네트워크 (Wi-Fi, 유선 연결 등)에 따라 접근 수준을 달리할 수 있다.[9]3. 모바일 기반 인증

휴대 전화 및 스마트폰을 활용한 인증 방식은 별도의 물리적 장치를 휴대할 필요가 없다는 장점이 있다. 사람들이 항상 모바일 기기를 휴대하는 경향이 있기 때문이다.

모바일 기반 인증 방식은 다음과 같다.

모바일 기반 인증은 편리하지만, 다음과 같은 보안 취약점이 존재한다.

- 휴대폰 관련 문제: 휴대폰 분실/도난[12], 배터리 방전, 통신 불능 지역 등의 상황에서는 인증이 불가능하다.

- SIM 복제: SIM 복제를 통해 해커가 휴대폰 연결에 접근할 수 있다.[20]

- 피싱 공격: 사용자가 스푸핑된 웹사이트로 연결되는 문자 메시지를 받을 경우, 공격자가 인증 정보(인증 코드, 사용자 이름, 비밀번호)를 탈취할 수 있다.[19]

- SMS 취약점: SMS는 안전하지 않아 IMSI 캐처에 의해 가로채질 수 있다.[21]

이러한 보안 문제로 인해, 2016년 7월 미국 NIST는 SMS 인증을 사용 중단할 것을 제안했다.[14] 그러나 2017년, NIST는 최종 지침에서 SMS 인증을 유효한 인증 채널로 복원했다.[15]

최근에는 SIM 스와핑 사기로 인해 전화번호를 탈취당하고, 원타임 패스워드를 도용하여 부정한 송금을 하는 범죄가 발생하고 있다.

4. 2단계 인증 (Two-factor authentication, 2FA)

2단계 인증(Two-factor authentication, 2FA)은 다요소 인증의 한 형태로, 두 가지 요소를 결합하여 인증하는 방식이다. 일반적으로 사용자가 아는 것(비밀번호, PIN 등)과 다른 요소(소지, 생체 요소)를 조합한다.[2] 예를 들어, ATM에서 돈을 인출할 때 은행 카드(소지)와 PIN(지식)을 함께 사용하는 것이 2단계 인증에 해당한다.[4]

여러 단계를 거쳐 인증을 수행하는 경우에는 "다단계 인증"이라고 부른다. 2단계 인증은 비밀번호 크래킹에는 강하지만, 피싱, 중간자 공격에는 취약할 수 있다.

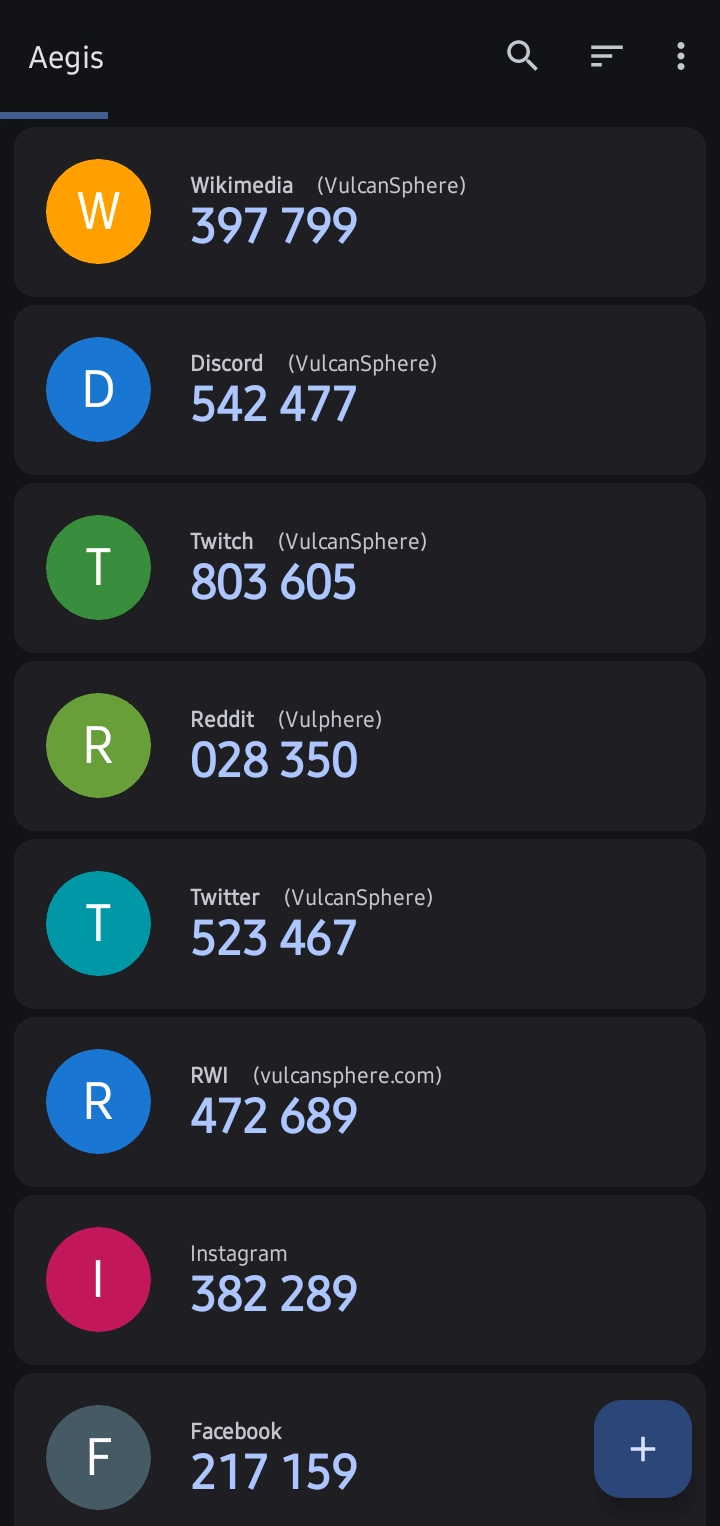

많은 인터넷 서비스(구글, 아마존 AWS 등)는 TOTP를 사용하여 2단계 인증을 지원한다.[2] 타사 인증자 앱은 SMS를 보내는 대신 무작위로 생성되고 지속적으로 새로 고쳐지는 코드를 표시하여 2단계 인증을 활성화한다.[5]

모바일 기반 인증은 푸시 기반 인증, QR 코드 기반 인증, OTP 인증(이벤트 기반 및 시간 기반), SMS 기반 확인 등 다양한 방법으로 제공된다. 그러나 SMS 기반 확인은 휴대폰 복제, 앱의 여러 휴대폰 실행, 휴대폰 유지보수 담당자의 SMS 문자 열람 등의 보안 문제가 있을 수 있다.[12]

휴대폰 및 스마트폰을 이용한 2단계 인증은 전용 물리적 장치(예: 보안 토큰)의 대안을 제공한다. 사용자는 개인 접근 코드와 일회성 동적 비밀번호(OTP)를 사용하여 인증할 수 있다. OTP는 SMS로 전송되거나 OTP 생성기 앱으로 생성될 수 있다.[2]

2016년과 2017년에 구글(Google)과 애플(Apple)은 푸시 알림을 사용한 2단계 인증을 제공하기 시작했다.[3][16][17]

2단계 인증의 장점은 다음과 같다.

- 항상 휴대하는 모바일 기기를 사용하므로 추가 토큰이 필요하지 않다.

- 동적 비밀번호는 지속적으로 변경되어 보안성이 높다.

2단계 인증의 단점은 다음과 같다.

- 피싱 공격에 취약할 수 있다. 공격자는 실제 웹사이트와 동일하게 보이는 스푸핑된 웹사이트로 연결되는 문자 메시지를 보낼 수 있다.[19]

- 모바일 폰 분실, 도난, 배터리 방전 등으로 사용이 불가능할 수 있다.

- SIM 복제를 통해 해커가 모바일 폰 연결에 접근할 수 있다.[20]

- SMS는 IMSI 캐처에 의해 가로채질 수 있다.[21]

2022년 이후, SIM 스와핑 사기로 인해 전화번호를 탈취당하고, 원타임 패스워드를 도용하여 부정한 송금을 하는 범죄가 발생하고 있다.

최근에는 다양한 서비스에서 스마트폰의 생체 인증 기능(Android 생체 인증 시스템[67], Apple Touch ID/Face ID)과 다른 요소를 결합한 2단계 인증이 확산되고 있다.

5. 다요소 인증의 활용 사례

다요소 인증은 여러 분야에서 활용되고 있다.

금융 기관에서는 컴퓨터 로그인 시 비밀번호(지식)와 스마트폰 정보(소지)를 결합하거나, Windows Hello, Touch ID 등 생체 인증(생체)을 활용한다. 인터넷 뱅킹의 경우, 잔액 조회는 비밀번호만 사용하지만, 송금 등 자금 결제 시에는 원타임 패스워드(소지)나 생체 정보를 추가하여 보안을 강화한다.[63]

인터넷 서비스에서는 구글 계정, d 계정, Yahoo! JAPAN ID 등에서 패스키(소지 + 생체) 채택이 늘고 있다. 이는 소지 정보와 생체 정보를 결합한 2단계 인증 방식이다.[68]

마이넘버 카드는 IC칩 내 전자 증명서(소지)와 비밀번호(지식)를 사용하며, 얼굴 인증(생체)을 선택할 수도 있다. 2023년 5월부터는 스마트폰에 전자 증명서를 탑재하여 사용할 수 있게 되었다.[70]

2015년 일본연금기구의 사이버 공격 사건 이후, 지방자치단체의 마이넘버 관련 시스템에 이중 인증이 도입되었다.[72]

6. 법규 및 규제

지불 카드 산업(PCI) 데이터 보안 표준은 카드 데이터 환경(CDE)에 대한 네트워크 외부에서 시작되는 모든 원격 네트워크 접속에 다단계 인증(MFA)을 사용해야 한다고 요구한다.[22] PCI-DSS 버전 3.2부터는 신뢰할 수 있는 네트워크 내에서 접속하더라도 CDE에 대한 모든 관리 접속에 MFA를 사용해야 한다.

6. 1. 미국

미국 연방 공무원 및 계약업체의 인증에 대한 세부 사항은 국토안보 대통령 지침 12(HSPD-12)에 정의되어 있다.[28]연방 정부 시스템 접근을 위한 IT 규제 표준은 민감한 IT 자원에 접근하기 위해 다요소 인증 사용을 요구한다. 예를 들어 관리 작업을 수행하기 위해 네트워크 장치에 로그인하거나,[29] 권한 있는 로그인을 사용하여 컴퓨터에 접근할 때 등이 이에 해당한다.[30]

NIST 특별 간행물 800-63-3은 다양한 형태의 2요소 인증에 대해 논의하고, 서로 다른 수준의 보증이 필요한 비즈니스 프로세스에서 이를 사용하는 방법에 대한 지침을 제공한다.[31]

2005년, 미국 연방 금융 기관 심사 위원회(Federal Financial Institutions Examination Council)는 금융 기관이 위험 기반 평가를 수행하고, 고객 인식 프로그램을 평가하며, 온라인 금융 서비스에 원격으로 접근하는 고객을 안정적으로 인증하기 위한 보안 조치를 개발하도록 권고하는 지침을 발표했다. 사용자의 신원을 확인하기 위해 둘 이상의 요소(구체적으로 사용자가 알고 있는 것, 가지고 있는 것, 그리고 무엇인지)에 의존하는 인증 방법의 사용을 공식적으로 권장했다.[32] 이 발표에 대한 대응으로, 수많은 인증 공급업체들이 질문, 비밀 이미지 및 기타 지식 기반 방식을 "다요소" 인증으로 부적절하게 홍보하기 시작했다. 그 결과 발생한 혼란과 이러한 방식의 광범위한 채택으로 인해, 2006년 8월 15일 FFIEC는 추가 지침을 발표하여 "진정한" 다요소 인증 시스템은 정의된 세 가지 인증 요소의 별개의 인스턴스를 사용해야 하며, 단일 요소의 여러 인스턴스를 사용하는 것만으로는 안 된다고 명시했다.[33]

6. 2. 유럽 연합 (EU)

제2차 지불 서비스 지침(PSD2)은 2019년 9월 14일부터 유럽 경제 지역의 대부분의 전자 결제에 "강력한 고객 인증"을 요구한다.[23]6. 3. 인도

인도 준비 은행은 신용 카드 또는 직불 카드를 사용하여 이루어지는 모든 온라인 거래에 대해 비밀번호 또는 SMS를 통해 전송되는 일회용 비밀번호를 이용한 2단계 인증을 의무화했다. 이 요구 사항은 발급 은행과 옵트인(opt-in)한 후 2016년에 2000INR 이하의 거래에 대해 해제되었다.[24] 우버와 같은 공급업체는 이 2단계 인증 출시를 준수하기 위해 결제 처리 시스템을 수정하도록 은행으로부터 의무화되었다.[25][26][27]7. 보안

다요소 인증은 온라인 신원 도용 및 사기 발생을 줄일 수 있지만, 여전히 여러 취약점이 존재한다. 예를 들어, 피싱, 브라우저 중간자 공격, 중간자 공격 등에 취약하다.[34][35] 특히 SMS 및 이메일을 이용한 2단계 인증은 피싱 공격에 취약하여, 전문가들은 확인 코드를 타인과 공유하지 말 것을 권고하고 있다.[36]

2017년 5월, 독일 이동 통신 사업자 O2 텔레포니카는 사이버 범죄자들이 SS7 취약점을 악용하여 SMS 기반 2단계 인증을 우회하고 사용자 은행 계좌에서 무단 인출을 한 사건을 확인했다.[40] 범죄자들은 먼저 트로이 목마를 이용해 계정 소유자의 컴퓨터를 감염시켜 은행 계좌 정보와 전화번호를 탈취했다. 그 후 가짜 통신 사업자에 접근하여 피해자의 전화번호를 자신들이 제어하는 핸드셋으로 리디렉션하도록 설정했다. 마지막으로 피해자의 온라인 은행 계정에 로그인하여 범죄자 소유 계좌로 돈을 이체하도록 요청했고, SMS 패스 코드는 공격자가 제어하는 전화번호로 전송되어 범죄자들이 돈을 인출할 수 있었다.[40]

최근에는 사용자가 로그인 승인 요청을 수락할 때까지 반복적으로 요청을 보내는 다단계 인증 피로 공격(MFA fatigue attack)이 MFA를 무력화하는 방법으로 사용되고 있다.[41]

8. 구현

다단계 인증 제품은 사용자가 다단계 인증 시스템을 작동시키기 위해 클라이언트 소프트웨어를 배포해야 하는 경우가 많다. 일부 공급업체는 네트워크 로그인, 웹 접근 자격 증명, VPN 연결 자격 증명을 위해 별도의 설치 패키지를 만들기도 한다.

다단계 인증은 구현에 추가적인 투자가 필요하고 유지 관리 비용도 발생한다. 대부분의 하드웨어 토큰 기반 시스템은 독점적이며, 일부 공급업체는 사용자당 연간 수수료를 부과한다.[42] 하드웨어 토큰은 손상되거나 분실될 수 있으며, 은행과 같은 대규모 산업이나 대기업 내에서 보안 토큰 발급을 관리해야 한다.

다단계 인증 체계 배포에 대한 연구[43]에 따르면, 이러한 시스템 채택에 영향을 미치는 요소 중 하나는 다단계 인증 시스템을 배포하는 조직의 사업 분야이다. 예를 들어, 미국 정부는 정교한 물리적 토큰 시스템을 사용하는 반면(이러한 토큰 자체는 강력한 공개 키 기반 구조에 의해 뒷받침됨), 민간 은행은 고객 소유 스마트폰에 설치된 앱과 같이 더 접근하기 쉽고 비용이 저렴한 신원 확인 수단을 사용하는 다단계 인증 체계를 선호한다.

로저 그라임스(Roger Grimes)는[44] 다단계 인증이 제대로 구현되고 구성되지 않으면 실제로 쉽게 무력화될 수 있다고 썼다.

참조

[1]

논문

Bypassing Multi-Factor Authentication

https://doi.org/10.1[...]

2023-02-22

[2]

웹사이트

Two-factor authentication: What you need to know (FAQ) – CNET

http://www.cnet.com/[...]

2015-10-31

[3]

논문

An Extensive Formal Analysis of Multi-factor Authentication Protocols

https://dl.acm.org/d[...]

Association for Computing Machinery

2021-02-01

[4]

웹사이트

Back to basics: Multi-factor authentication (MFA)

https://www.nist.gov[...]

2021-04-06

[5]

간행물

How to Secure Your Accounts With Better Two-Factor Authentication

https://www.wired.co[...]

2020-09-12

[6]

웹사이트

Configuring One-Time Passwords

https://www.sonicwal[...]

Sonic Wall

2022-01-19

[7]

서적

Encyclopedia of Cryptography and Security, Volume 1

Springer Science & Business Media

[8]

논문

Analysis and improvement of a multi-factor biometric authentication scheme: Analysis and improvement of a MFBA scheme

https://onlinelibrar[...]

2015-03-10

[9]

웹사이트

11 Tips for Protecting Active Directory While Working from Home

https://www.darkread[...]

2024-08-29

[10]

웹사이트

Does Kim Dotcom have original 'two-factor' login patent?

http://www.theguardi[...]

2022-11-02

[11]

특허

Transaction authorization and alert system

[12]

논문

Anonymous Two-Factor Authentication in Distributed Systems: Certain Goals Are Beyond Attainment

http://eprint.iacr.o[...]

Institute of Electrical and Electronics Engineers

2018-03-23

[13]

간행물

So Hey You Should Stop Using Texts For Two-factor Authentication

https://www.wired.co[...]

2018-05-12

[14]

웹사이트

NIST is No Longer Recommending Two-Factor Authentication Using SMS

https://www.schneier[...]

Schneier on Security

2017-11-30

[15]

웹사이트

Rollback! The United States NIST no longer recommends "Deprecating SMS for 2FA"

https://blogs.sap.co[...]

2019-05-21

[16]

웹사이트

Google prompt: You can now just tap 'yes' or 'no' on iOS, Android to approve Gmail sign-in

https://www.zdnet.co[...]

2017-09-11

[17]

웹사이트

Apple prompting iOS 10.3

https://9to5mac.com/[...]

2017-02-25

[18]

웹사이트

How Russia Works on Intercepting Messaging Apps – bellingcat

https://www.bellingc[...]

2016-04-30

[19]

뉴스

Google: Phishing Attacks That Can Beat Two-Factor Are on the Rise

https://www.pcmag.co[...]

2019-03-07

[20]

웹사이트

Two-factor FAIL: Chap gets pwned after 'AT&T falls for hacker tricks'

https://www.theregis[...]

2017-07-11

[21]

서적

2008 IEEE Symposium on Computers and Communications

[22]

웹사이트

Official PCI Security Standards Council Site – Verify PCI Compliance, Download Data Security and Credit Card Security Standards

https://www.pcisecur[...]

2016-07-25

[23]

간행물

Commission Delegated Regulation (EU) 2018/389 of 27 November 2017 supplementing Directive (EU) 2015/2366 of the European Parliament and of the Council with regard to regulatory technical standards for strong customer authentication and common and secure open standards of communication (Text with EEA relevance.)

http://data.europa.e[...]

2021-04-06

[24]

뉴스

Finally, Indians can use credit cards online without painful OTPs—but only for purchases under Rs2,000

https://qz.com/india[...]

2016-12-07

[25]

뉴스

Payment firms applaud RBI's move to waive off two-factor authentication for small value transactions

https://economictime[...]

2016-12-07

[26]

뉴스

RBI eases two-factor authentication for online card transactions up to Rs2,000

https://www.livemint[...]

2016-12-06

[27]

웹사이트

Uber now complies with India's two-factor authentication requirement, calls it unnecessary and burdensome

https://venturebeat.[...]

2021-09-05

[28]

웹사이트

Homeland Security Presidential Directive 12

https://www.dhs.gov/[...]

2008-08-01

[29]

웹사이트

SANS Institute, Critical Control 10: Secure Configurations for Network Devices such as Firewalls, Routers, and Switches

http://www.sans.org/[...]

2013-02-11

[30]

웹사이트

SANS Institute, Critical Control 12: Controlled Use of Administrative Privileges

https://www.sans.org[...]

2013-02-11

[31]

웹사이트

Digital Identity Guidelines

https://pages.nist.g[...]

NIST

2018-02-02

[32]

웹사이트

FFIEC Press Release

http://www.ffiec.gov[...]

2011-05-13

[33]

웹사이트

Frequently Asked Questions on FFIEC Guidance on Authentication in an Internet Banking Environment

https://www.ffiec.go[...]

FFIEC

2006-08-15

[34]

뉴스

Security Fix – Citibank Phish Spoofs 2-Factor Authentication

http://voices.washin[...]

2016-09-20

[35]

웹사이트

The Failure of Two-Factor Authentication

http://www.schneier.[...]

2016-09-20

[36]

웹사이트

Why you shouldn't ever send verification codes to anyone

https://www.kaspersk[...]

2018-05

[37]

논문

Mind your SMSes: Mitigating Social Engineering in Second Factor Authentication

[38]

웹사이트

Two-factor authentication? Not as secure as you'd expect when logging into email or your bank

https://www.cnet.com[...]

2020-09-27

[39]

웹사이트

The Failure of Two-Factor Authentication – Schneier on Security

http://www.schneier.[...]

2015-10-23

[40]

뉴스

Real-World SS7 Attack – Hackers Are Stealing Money From Bank Accounts

http://thehackernews[...]

2017-05-05

[41]

웹사이트

MFA Fatigue: Hackers' new favorite tactic in high-profile breaches

https://www.bleeping[...]

2023-08-12

[42]

웹사이트

Study Sheds New Light On Costs, Effects Of Multi-Factor

http://www.cujournal[...]

2008-04-04

[43]

웹사이트

Influences on the Adoption of Multifactor Authentication

https://www.rand.org[...]

2011

[44]

웹사이트

Hacking Multifactor Authentication {{!}} Wiley

https://www.wiley.co[...]

2020-12-17

[45]

특허

Method for authorizing in data transmission systems

[46]

웹사이트

Kim Dotcom claims he invented two-factor authentication—but he wasn't first

https://arstechnica.[...]

2013-05-23

[47]

특허

Transaction authorization and alert system

[48]

웹사이트

Two-factor authentication: What you need to know (FAQ) - CNET

http://www.cnet.com/[...]

2015-10-31

[49]

웹사이트

How to extract data from an iCloud account with two-factor authentication activated

http://www.iphonebac[...]

2016-06-08

[50]

웹사이트

多要素認証 {{!}} 用語解説 {{!}} 野村総合研究所(NRI)

https://www.nri.com/[...]

2023-05-16

[51]

웹사이트

Security Fix - Citibank Phish Spoofs 2-Factor Authentication

http://voices.washin[...]

Washington Post

2006-07-10

[52]

웹사이트

The Failure of Two-Factor Authentication

http://www.schneier.[...]

2005-03

[53]

웹사이트

情報通信白書 for Kids:インターネットの安心安全な使い方:2段階(だんかい)認証(にんしょう)や多要素(ようそ)認証でセキュリティを高めよう

https://www.soumu.go[...]

2023-05-16

[54]

웹사이트

不正ログイン対策特集ページ {{!}} 情報セキュリティ

https://www.ipa.go.j[...]

2023-05-16

[55]

웹사이트

多要素認証とは?二段階認証との違いやメリットデメリットまで解説|サービス|法人のお客さま|NTT東日本

https://business.ntt[...]

2023-05-16

[56]

웹사이트

多要素認証 {{!}} 用語解説 {{!}} 野村総合研究所(NRI)

https://www.nri.com/[...]

2023-05-16

[57]

웹사이트

二要素認証(多要素認証)で認証強化|統合認証・アクセス管理ソリューション|日立ソリューションズ

https://www.hitachi-[...]

2023-05-16

[58]

웹사이트

多要素認証(MFA)とは?|二要素認証・二段階認証との違いやメリットを解説

https://www.gmo.jp/s[...]

2023-05-16

[59]

문서

過去の個人情報の秘密度によりセキュリティレベルが変わる

[60]

웹사이트

Securenvoy - what is 2 factor authentication?

https://www.securenv[...]

2015-04-03

[61]

문서

分厚い本のような乱数表等は、時間が掛かるかも知れない。

[62]

문서

Biometrics for Identification and Authentication - Advice on Product Selection

http://www.cesg.gov.[...]

[63]

웹사이트

Two-Step vs. Two-Factor Authentication - Is there a difference?

https://security.sta[...]

2018-11-30

[64]

웹사이트

"銀行口座と決済サービスの連携に係る認証方法及び決済サービスを通じた不正出金に関する調査"の調査結果の公表について

https://www.fsa.go.j[...]

2023-05-16

[65]

뉴스

【独自】金融機関の3割「多要素認証」せず…金融庁が義務付けへ : 経済 : ニュース : 読売新聞オンライン

https://www.yomiuri.[...]

[66]

문서

Windows Hello の概要とセットアップ

https://support.micr[...]

[67]

웹사이트

生体認証システム {{!}} Android オープンソース プロジェクト

https://source.andro[...]

2023-05-16

[68]

문서

Yahoo! JAPANでの生体認証の取り組み(FIDO2サーバーの仕組みについて) - Yahoo! JAPAN Tech Blog

https://techblog.yah[...]

[69]

웹사이트

マイナンバーカードのメリットと安全性|デジタル庁

https://www.digital.[...]

2023-05-16

[70]

웹사이트

スマホ用電子証明書搭載サービス|デジタル庁

https://www.digital.[...]

2023-05-16

[71]

웹사이트

総務省|マイナンバー制度とマイナンバーカード|ICチップ空き領域に搭載するカードアプリ(民間事業者向け)

https://www.soumu.go[...]

2023-05-16

[72]

뉴스

自治体のマイナンバー端末で二要素認証が形骸化、対策がおろそかになった理由

https://xtech.nikkei[...]

日経クロステック

2020-04-10

[73]

간행물

国による地方公共団体の情報セキュリティ対策の強化について

https://report.jbaud[...]

会計検査院

2020-01-15

[74]

웹인용

Two-factor authentication: What you need to know (FAQ) - CNET

http://www.cnet.com/[...]

2015-10-31

[75]

웹인용

How to extract data from an iCloud account with two-factor authentication activated

http://www.iphonebac[...]

2016-06-08

[76]

뉴스

Two-Factor Authentication: The Big List Of Everywhere You Should Enable It Right Now

https://web.archive.[...]

LifeHacker

2012-09-03

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com