97식 구문인자기

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

97식 구문인자기, 일명 '퍼플'은 제2차 세계 대전 당시 일본이 사용한 외교 암호 기계로, 미국에 의해 해독되어 전쟁의 흐름에 큰 영향을 미쳤다. 1930년대에 개발된 이 기계는 이전의 레드 암호의 취약점을 개선하기 위해 개발되었지만, 기술적 결함과 일본 측의 안일한 암호 운용으로 인해 해독되었다. 미국은 퍼플 해독을 통해 얻은 정보를 '매직'으로 명명하고, 전쟁 관련 고위 관료들에게만 배포했다. 퍼플 해독 정보는 진주만 공격, 나치 독일의 군사 계획 등 중요한 정보를 제공했으며, 전쟁 이후 진주만 공격에 대한 책임 공방에서 중요한 증거로 사용되었다. 또한, 소련은 퍼플 해독을 통해 일본의 소련 공격 가능성이 낮다는 것을 파악하고, 극동의 병력을 모스크바로 이동시켜 독일군의 진격을 막는 데 기여했다.

더 읽어볼만한 페이지

- 암호 장비 - SIGSALY

SIGSALY는 제2차 세계 대전 중 벨 연구소에서 개발되어 장거리 전화 통신의 보안을 강화한 음성 암호화 시스템으로, 연합군의 주요 통신 수단으로 활용되며 통신 기술 발전에 기여했다. - 암호 장비 - 제퍼슨 디스크

제퍼슨 디스크는 토머스 제퍼슨의 이름으로 알려진 암호 장치로, 여러 개의 휠을 사용하여 메시지를 암호화하며 후대의 암호 기계인 M-94의 기반이 되었고, 에티엔 바제리스 사령관의 바제리스 실린더와 유사하다. - 일본의 군사 - 야스쿠니 신사

야스쿠니 신사는 일본의 국가적 위기와 전쟁으로 사망한 사람들을 기리기 위해 설립되었으나, A급 전범을 포함한 전쟁 관련 인물들의 합사로 인해 주변국들의 반발을 일으키며 과거사 논쟁의 중심에 있는 신사이다. - 일본의 군사 - 일본국 헌법 제9조

일본국 헌법 제9조는 전쟁과 무력 사용을 영구히 포기하고, 군사력 보유와 교전권을 부정하며, 정의와 질서에 기반한 국제 평화를 추구한다. - 암호학사 - 블레츨리 파크

블레츨리 파크는 제2차 세계 대전 당시 영국 정부 암호 학교 본부로서 독일군 에니그마 암호 해독을 수행하며 연합군 승리에 기여했으나 오랫동안 비밀에 부쳐졌고, 현재는 암호 해독의 역사와 중요성을 기리는 박물관이자 여러 기관이 공유하는 캠퍼스이다. - 암호학사 - 베노나 프로젝트

베노나 프로젝트는 미국이 제2차 세계 대전 및 냉전 초기에 소련의 암호화된 통신을 해독하여 분석한 극비 프로젝트로, 소련의 스파이 활동과 미국 내 첩보망을 밝히는 데 기여했지만, 자료 해석 및 신뢰성에 대한 논쟁이 있다.

2. 암호 기계의 개발

일본 제국은 1920년대부터 암호 기술 개발에 착수했다. 일본 제국 해군은 일본 제국 육군과의 협력 부족에도 불구하고 독자적인 암호 기계 개발을 추진했다. 해군은 퍼플 기계가 해독하기에 충분히 어렵다고 믿어 보안 개선을 위한 수정을 시도하지 않았는데, 이는 암호 해독에 대한 배경 지식이 없는 수학자 다카기 테이지의 조언에 따른 것으로 보인다.[2] 일본 외무성은 해군으로부터 레드와 퍼플을 공급받았으나, 일본 당국은 두 기계의 약점을 알아차리지 못했다.

암호 기계를 환자 원리로 분류하면 다음과 같다.

외무성 암호기는 해군 기술 연구소에서 생산되었다. 육군과 해군에서 같은 명칭의 암호기 "97식 인자기"가 제정된 것은 우연이다.

2. 1. 레드 암호

일본 외무성에서 "A형 암호 기계"로 사용된 91식 구문인자기는 미국 암호 해독가들에게 "Red"라는 암호명으로 불렸다.[9] 이 기계는 반로터 스위치의 접점을 매일 청소해야 하는 번거로움이 있었고, 모음(AEIOUY)과 자음을 별도로 암호화하는 방식은 전보 비용을 줄이기 위한 것이었지만, 보안에 취약점이 있었다.[9]2. 2. 퍼플 암호

1937년 일본은 차세대 "97식 타자기"를 완성했다. 외무성 기계는 미국 암호 해독가들에게 코드명 '''퍼플'''로 불린 "B형 암호 기계"였다.[4]퍼플의 수석 설계자는 타나베 가즈오였다. 그의 기술자들은 야마모토 마사지와 스즈키 에이키치였다. 스즈키 에이키치는 더 번거로운 반 회전 로터 스위치 대신 스텝 스위치를 사용할 것을 제안했다.

퍼플 기계는 레드보다 더 안전했지만, 해군은 이미 레드가 해독되었음을 인지하지 못했다. 퍼플 기계는 알파벳의 여섯 문자가 개별적으로 암호화되는 레드 기계의 약점을 물려받았다. 그룹의 문자가 9일마다 변경되어 공지된다는 점에서 레드와 달랐으며, 레드에서는 라틴 모음 AEIOUY로 영구적으로 고정되었다. 따라서 미국 육군 신호 정보국(Signals Intelligence Service, SIS)은 다른 20개의 문자에 사용된 암호를 해독하기 전에 여섯 개의 문자에 사용된 암호를 해독할 수 있었다.[4]

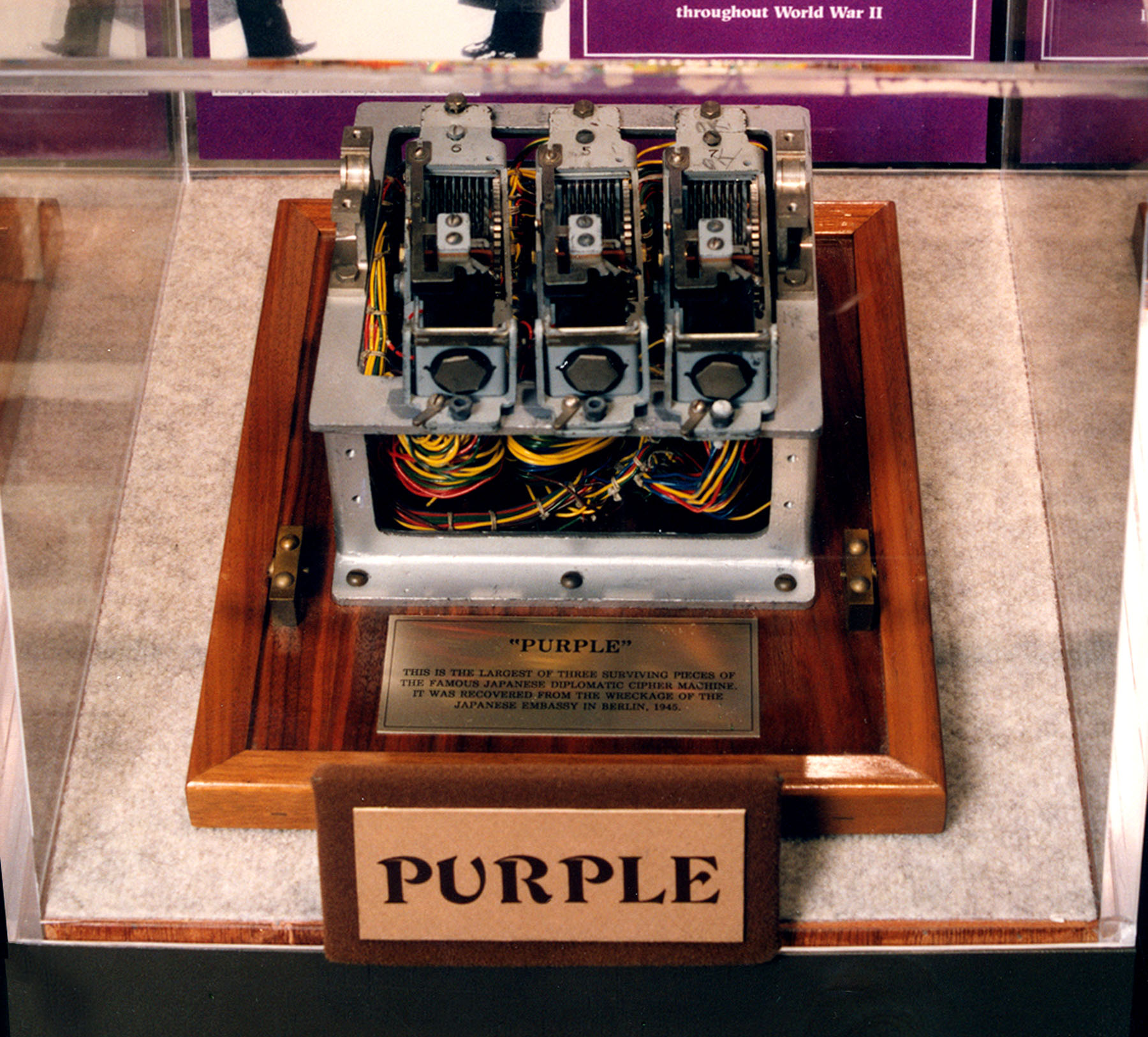

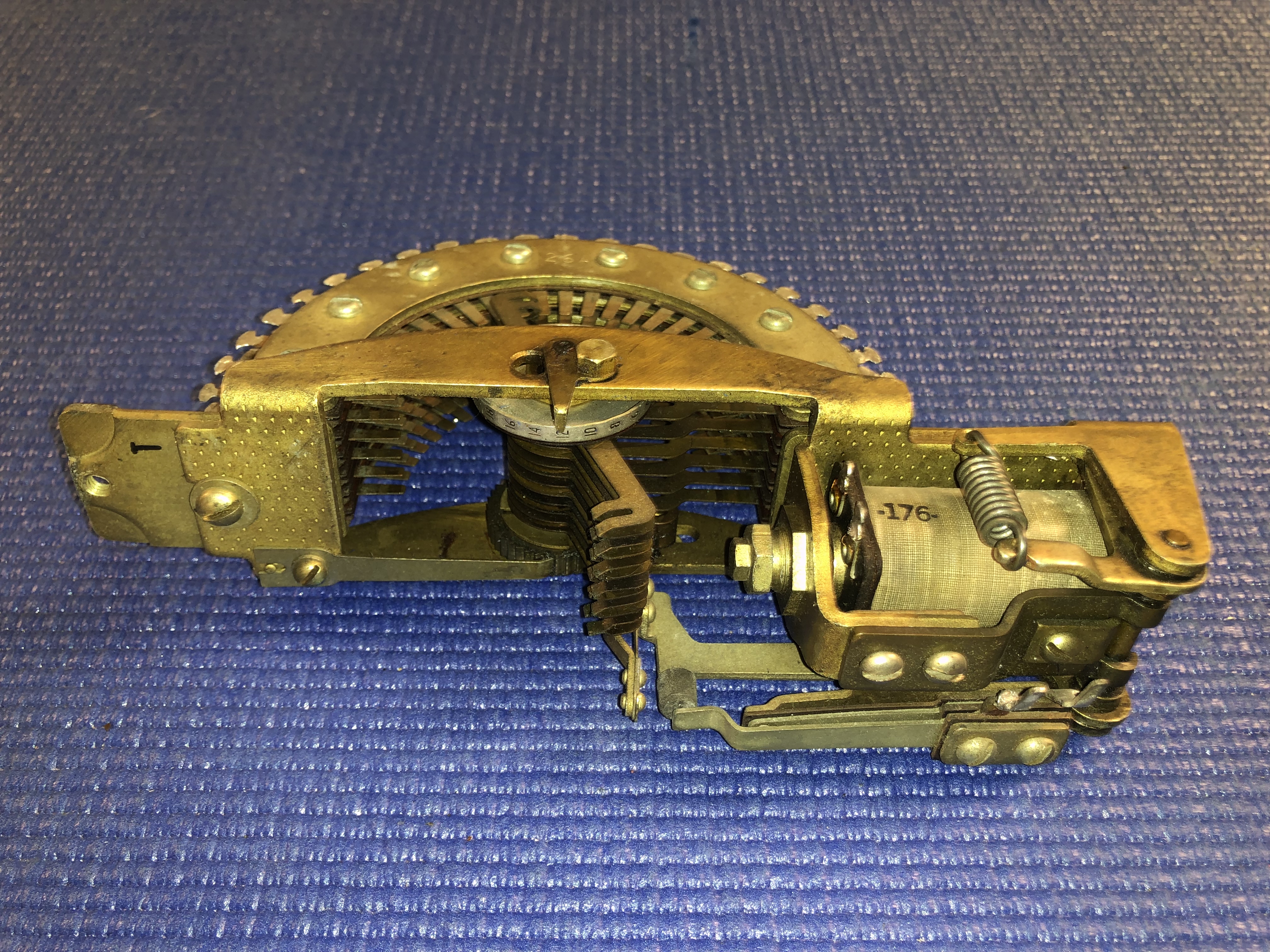

미국은 1945년 독일 패망 후 독일 주재 일본 대사관에서 퍼플 기계의 일부를 입수했다. 미국은 일본이 1939년과 1940년 워싱턴에서 복제 기계(또는 퍼플 아날로그 기계)를 제작할 때 영국 정보국(SIS)의 레오 로젠이 선택한 것과 거의 동일한 구조의 스텝 스위치를 사용했다는 것을 발견했다. 이 스텝 스위치는 유니셀렉터였으며, 미국, 영국, 캐나다, 독일, 일본 등 자동 전화 교환 시스템이 광범위하게 구축된 국가에서 대량으로 사용되는 표준 부품이었다. 미국은 퍼플 아날로그 기계의 각 단계에서 4개의 6레벨 스위치를 사용했고,[4] 일본은 3개의 7레벨 스위치를 사용했다. 둘 다 20s 암호를 동일하게 나타냈다. 그러나 이것들은 때때로 주장되는 것처럼 2단계 움직임 또는 스트로거 스위치가 아니었다.[10]

일본은 전 세계 일본 대사관 및 영사관(예: 추축국, 워싱턴, 런던, 모스크바 및 중립국)과 일본 본토에 있던 모든 다른 퍼플 기계를 파괴하고 작은 입자로 갈았다. 1945~52년 일본 주둔 미군은 남아있는 기계를 수색했다.[11] 6과 20의 분리가 없는 유사한 원리로 제작된 완전한 제이드 암호 기계가 포획되었으며, 현재 미국 국가 암호 박물관에 전시되어 있다.

미국 육군은 일본의 기계식 암호에 대해 주로 무지개 색깔에서 유래된 코드네임을 붙였다. 퍼플 암호는 그 중 하나이다. (미국 해군에서는 '''M-5'''라고 불렀다.)[4]

- 레드 암호 : 외무성용 암호기 A형 (통칭 : 91식 영문 인자기)

- 오렌지 암호 : 대일본제국 해군(이하 해군) 무관용 91식 인자기

- 그린 암호 : 3식 환자기

- '''퍼플 암호''' : 외무성용 암호기 B형 (통칭 : 97식 영문 인자기, 황기 2597년에 완성되었으므로 “97식”이라고 불렀다.)

- 코랄 암호 : 해군 무관용 97식 인자기 3형

- 제이드 암호 : 해군 함정용 97식 인자기 1·2형

3. 암호화 방식

97식 구문인자기(암호기 B형)는 타나베 가즈오를 중심으로 야마모토 마사지, 스즈키 에이키치 등의 기술자들이 개발했다.[1] 특히 스즈키 에이키치는 기존의 반 회전 로터 스위치 대신 스텝 스위치를 사용할 것을 제안하여 안정성을 높였다. 퍼플 암호는 구두점 코드, 암호기 본체, 키 규약의 세 가지 요소를 통해 암호화 및 복호화를 수행했다.

3. 1. 구두점 코드와 분할 전치

97식 구문인자기(암호기 B형)는 알파벳 26자만 처리할 수 있었기 때문에, 숫자나 공백을 직접 타전할 수 없었다. 따라서 구두점, 중요 어구, 기호, 수사는 별도의 코드로 변환해야 했다.[14] 이러한 구두점 코드는 2글자 또는 3글자의 알파벳으로 표현되었다.구두점 코드 예시:

원문을 로마자와 구두점 코드로 분리한 후, 구두점 코드에 해당하는 원어를 적용하고 필요에 따라 탈자(?→V, ?→U) 및 오자(MOXI→MOJI, CCY→CCF, DX→DD)를 수정했다.

장문 메시지의 경우, 보안 강화를 위해 분할 전치하는 방식을 사용하기도 했다. 그러나 이는 오히려 암호 해독의 실마리를 제공하기도 했다.

3. 2. 암호기 본체

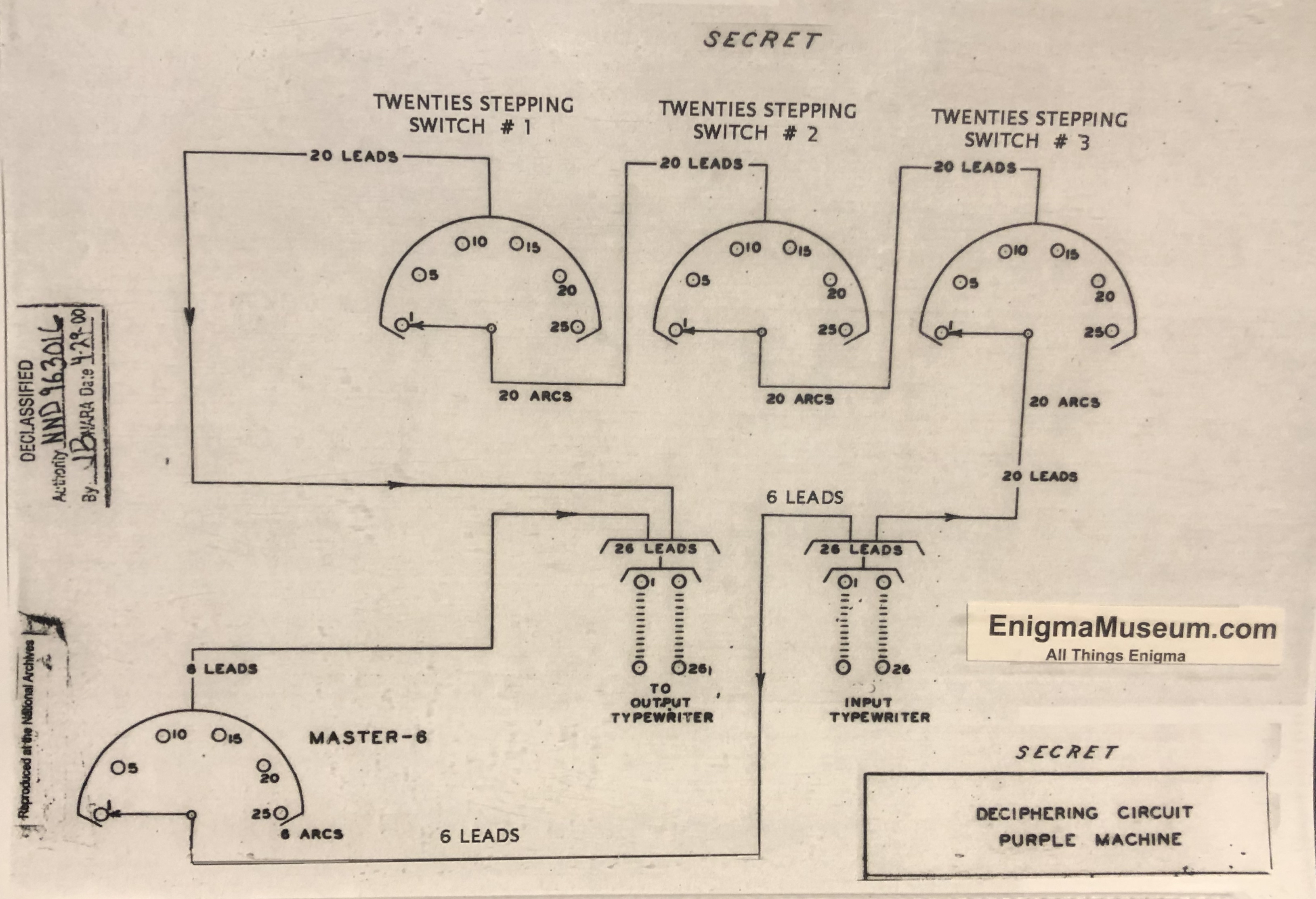

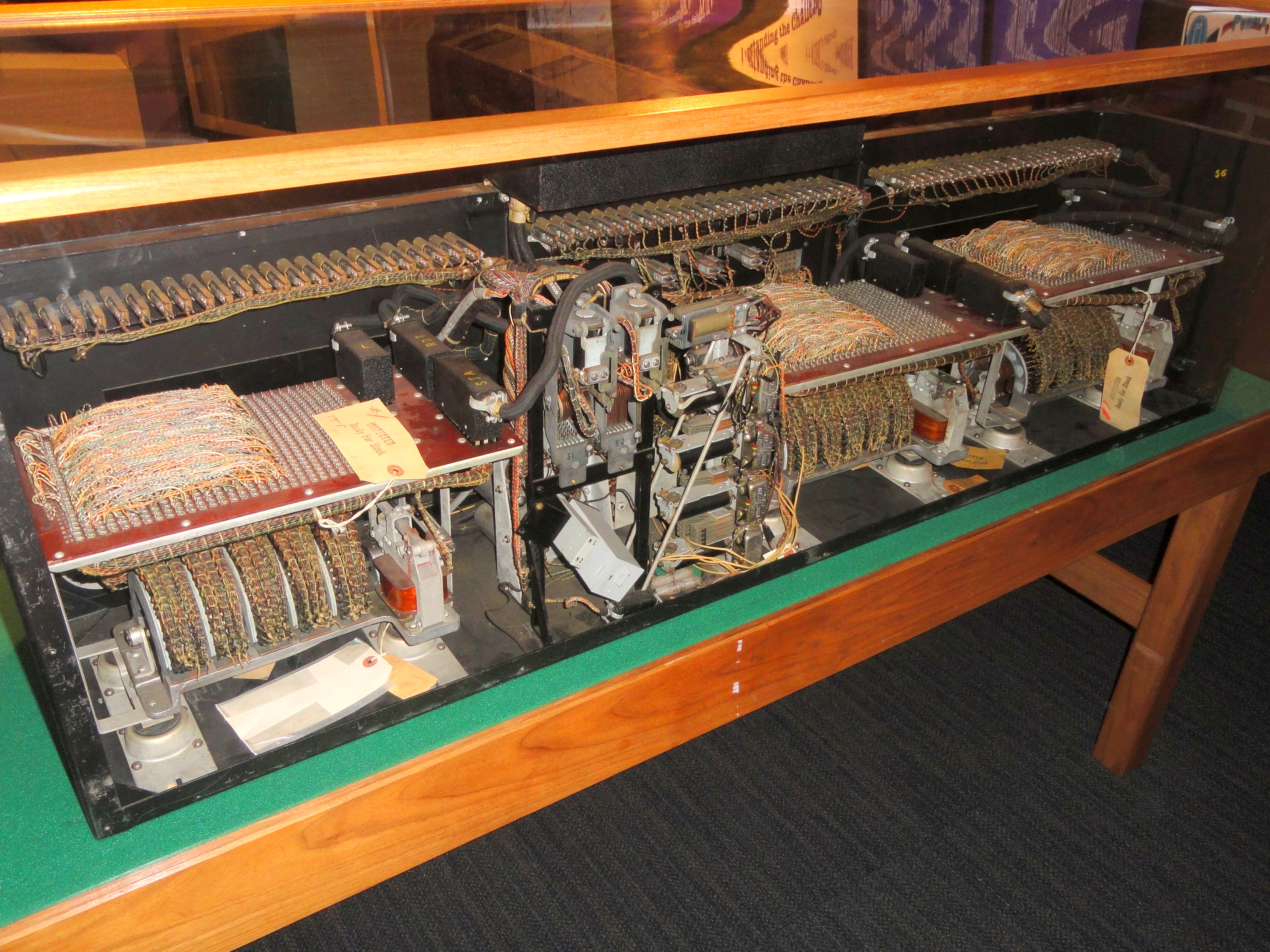

97식 구문인자기의 본체는 입출력용 타자기, 플러그보드, 로터리 라인 스위치, 그리고 스위치 구동 제어 부분으로 구성되었다. 특히, 모음(AEIOUY)과 자음을 분리하여 암호화하는 방식은 미국의 암호 해독가들이 암호를 해독하는데 중요한 단서가 되었다.[9]

3. 2. 1. 타자기

97식 구문인자기의 타자기는 키보드 입력 및 전동 타자기를 이용한 자동 인쇄 방식을 채택했다.[3] B형 암호 기계는 여러 구성 요소로 구성되었는데, 미국 육군이 재구성한 바에 따르면 A형 기계와 유사한 전기 타자기가 양쪽에 있었다. 암호화 과정은 다음과 같았다.- 입력 타자기

- 입력 플러그 보드(plugboard): 타자기 키보드의 문자를 순열하고 6개의 문자와 20개의 문자로 그룹을 나눈다.

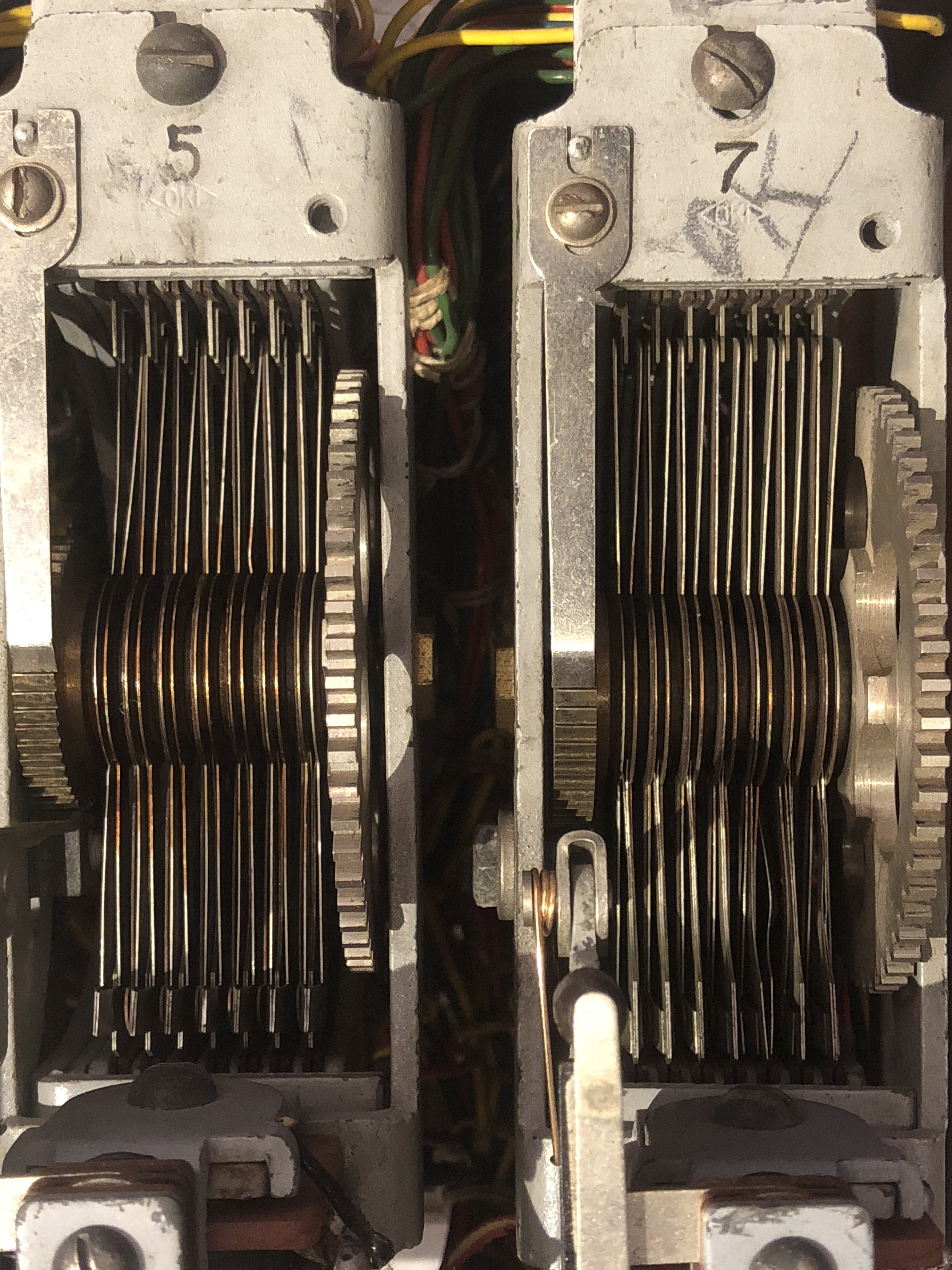

- 6층 스텝핑 스위치(stepping switch): 6개 그룹의 문자에 대한 25가지 순열 중 하나를 선택하도록 배선되어 있다.

- 직렬로 연결된 세 단계의 스텝핑 스위치 (I, II, III): 각 단계는 각 레이어에 25개의 출력이 있는 20층 스위치이다. 각 단계는 20개 그룹의 문자에 대한 25가지 순열 중 하나를 선택한다. 일본은 각 단계를 구축하기 위해 세 개의 7층 스텝핑 스위치를 기어 연결하여 사용했고, 미국 SIS는 첫 번째 아날로그 기계에서 각 단계마다 4개의 6층 스위치를 사용했다.

- 출력 플러그 보드: 입력 순열을 반전하고 문자를 인쇄를 위해 출력 타자기로 보낸다.

- 출력 타자기

복호화를 위해서는 데이터 흐름이 반전된다. 두 번째 타자기의 키보드가 입력이 되고, 20개의 문자는 스텝핑 스위치 단계를 반대 순서로 통과한다.

일반적으로 원문은 헵번식 로마자로 입력했다. 입력 시, 구두점, 중요 어구, 기호 및 수사는 전용 코드를 사용하여 2자 또는 3자의 알파벳으로 대체했다. 미국 국무부로부터의 문서 등, 원문이 영문인 경우는 원문 그대로 타건했다.

- 패러프레이즈: 원문의 의미를 훼손하지 않는 정도로 바꾸어 암호화하는 것. 또는, 번역된 문서를 회람할 때 바꾸어 두는 것. 구체적으로는 고유 명사를 대명사로 바꾸고, 약어를 사용하며, 문절을 바꾸는 등의 기술이 있다.

구두점 코드는 1939년에 뉴욕 일본 총영사관에서 미국에 도청되었고, 거의 갱신되지 않았던 것으로 보인다. 기밀 유지보다는 편리함과 문자 수 단축이 우선시 되었으며, 단어용 코드에는 말장난의 흔적이 남아있다. 수신(번역) 측은 일반적인 로마자로는 있을 수 없는 철자가 나타나면 코드로 판별했다. 만약 구두점 코드가 도청되지 않고 정기적으로 갱신되었으며, 영단어도 변환 대상이 되었다면 퍼플의 암호 강도는 더 높아졌을 것이다.

3. 2. 2. 플러그 보드

97식 구문인자기의 플러그 보드는 암호 강도를 높이기 위해 사용되었다.[3] 입력 측과 출력 측에 각각 2개씩 있었으며, 양쪽 배선은 서로 동일한 규약(역 배선)을 따르도록 지정되었다.[3]

- 입력 측 플러그 보드 규약 (예시)

- 키보드로부터의 입력: NOKTYUXEQLHBRMPDICJASVWGZF

- 스위치로의 출력: AEIOUYBCDFGHJKLMNPQRSTVWXZ

- 출력 측 플러그 보드 규약 (예시)

- 스위치로부터의 입력: AEIOUYBCDFGHJKLMNPQRSTVWXZ

- 타자기로의 출력: NOKTYUXEQLHBRMPDICJASVWGZF

플러그 보드는 단일 치환 방식이었으므로, 퍼플 암호기의 핵심인 스위치 치환 없이는 암호 강도에 큰 영향을 주지 못했다. 플러그 보드 두 개를 같은 규약으로 설정한 것은 작업 편의를 위한 조치였다. 다른 규약을 사용하면 암호 강도는 높아지지만, 암호화와 복호를 전환할 때마다 52개의 플러그 코드를 모두 교체해야 했다.

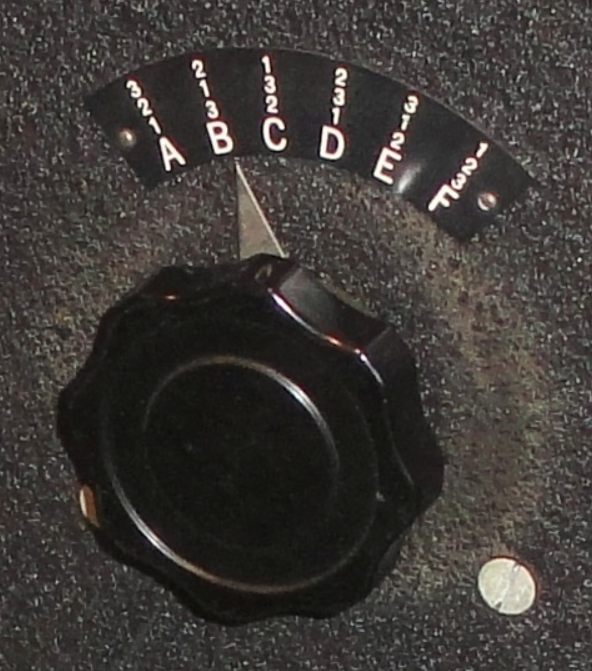

3. 2. 3. 로터리 라인 스위치

자동 전화 교환기에 사용되는 바니식 로터리 라인 스위치(stepping switches)를 전동으로 구동하여 다수의 표를 전환했다.[1] 레드 암호는 다수의 전기 접촉 불량을 일으켜 접점을 청소해야 했다. 타나베 기술사의 조수 스즈키 케이키치는 로터리 라인 스위치에 주목했다.[1]절연 베이클라이트의 두께가 습도에 따라 변하여 와이퍼(회전 단자)가 흩어지는 결점이 있었다. 이를 해결하기 위해 와이퍼를 각공화하거나, 복수의 스위치를 동축으로 결합했다.[1]

; 6자 측 스위치 (A, E, I, O, U, Y)

: 25개의 서로 다른 다수 표(고정 배선)를 1단만 사용했다.[1]

; 20자 측 스위치 (B, C, D, F, G, H, J, K, L, M, N, P, Q, R, S, T, V, W, X, Z)

: 25개의 서로 다른 다수 표(고정 배선)를 전환하는 스위치 (I, II, III)를 3단으로 조합했다.[1] 스위치 순서는 고정되어 암호화 시에는 I→II→III, 복호화 시에는 III→II→I였다.[1]

3. 2. 4. 스위치 구동 제어

각 스위치는 한 방향으로만 1단계씩 회전했으며, 역전 기능은 없었다.[1]3. 3. 키 규약

97식 구문인자기의 키 규약은 '암호서 갑'과 '암호서 을'이라는 두 가지 암호서를 통해 정의되었다. '암호서 갑'은 일반적인 조작 요령을, '암호서 을'은 로터리 라인 스위치와 플러그 보드의 설정을 지시했다.[3]120가지(이후 240가지)의 시작 위치가 지정되었고, 암호원은 무작위로 시작 위치를 선택했다. 각 시작 위치에는 5자리 시작 부호가 있었고, 여기에 은닉 처리를 하였다. 예를 들어 1941년 12월 7일 제14부 송신에 사용된 '15739'는 다음과 같이 처리했다.[3]

1. 15739를 전치 처리하여 59317로 만든다.

2. 매월 변경되는 열쇠 숫자를 더한다. 12월은 03210이므로 59317+03210=62527을 전문 처음에 타전한다.

암호서에는 50페이지에 각 20행, 총 1,000가지의 배선이 있었다. 송신일이 같으면 각국 재외 공관은 공통 배선 규약을 사용했다. 암호서 배선은 추가적인 전치 처리를 거쳤으며, 전치 규약은 운용 시기에 따라 달랐다.[3]

1941년 12월 6일 송신 배선 규약은 다음과 같다.[3]

1. 송신 월, 일 숫자를 합산하여 해당 페이지를 연다(12월 6일은 12+6=18페이지).

2. 페이지 최하단 행에서 송신일 숫자만큼 거슬러 올라간다(6일은 6행, 21~31일은 1~11행).

3. 아래에서 6번째 행이 선택된다.

SUQDIAKXZVYGMLOJRENFWPTHBC4. 별도 지시된 전치 키를 아래에 적는다.

19,15,07,23,11,02,08,18,03,14,24,25,17,13,22,04,05,26,16,06,1,10,21,12,09,205. 키 순서대로 암호서 배선을 재배열한다.

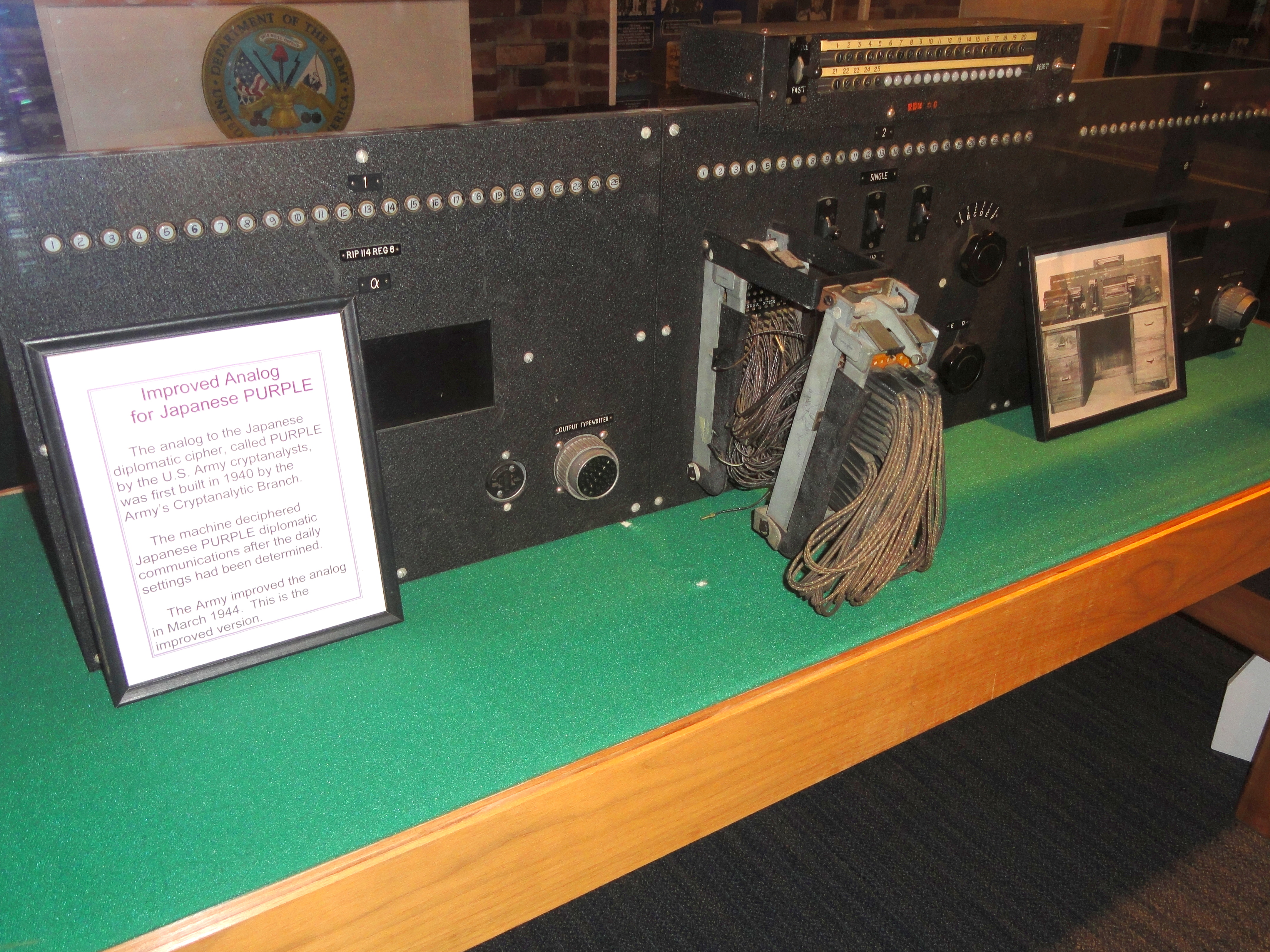

4. 암호 해독

1938년, 미국 육군 신호 정보국(SIS)은 해독된 메시지를 통해 새로운 외교 암호가 곧 도입될 것이라는 것을 알게 되었다. Type B 메시지는 1939년 2월에 나타나기 시작했다. 미국 육군은 1939년부터 퍼플 암호 해독에 착수하여 1941년 초에 모조기를 완성했다.[32] 1941년 한 해 동안 227통 중 223통의 해독에 성공했다.

퍼플 암호 해독 성공에 대한 평가는 다음과 같이 나뉜다.

; 암호기의 아웃라인을 도촬하고, 배선 등을 통계적으로 분석했다는 설

: 개발자인 다나베 가즈오는 설계도가 도난당한 사실은 없었으며, 유럽 쪽 대공사관에서 도촬한 현물 사진으로 구조를 파악하고, 도청한 암호의 통계를 분석하여 모조품을 만들었을 것이라고 언급했다.[24]

; 현물을 보지 않고 이론적으로 해독되었다는 설

: 가토 마사타카, 오사다 요시유키 등의 저서에서 주장되었으며, 해독 당사자의 저서[25]도 이를 뒷받침하고 있다.

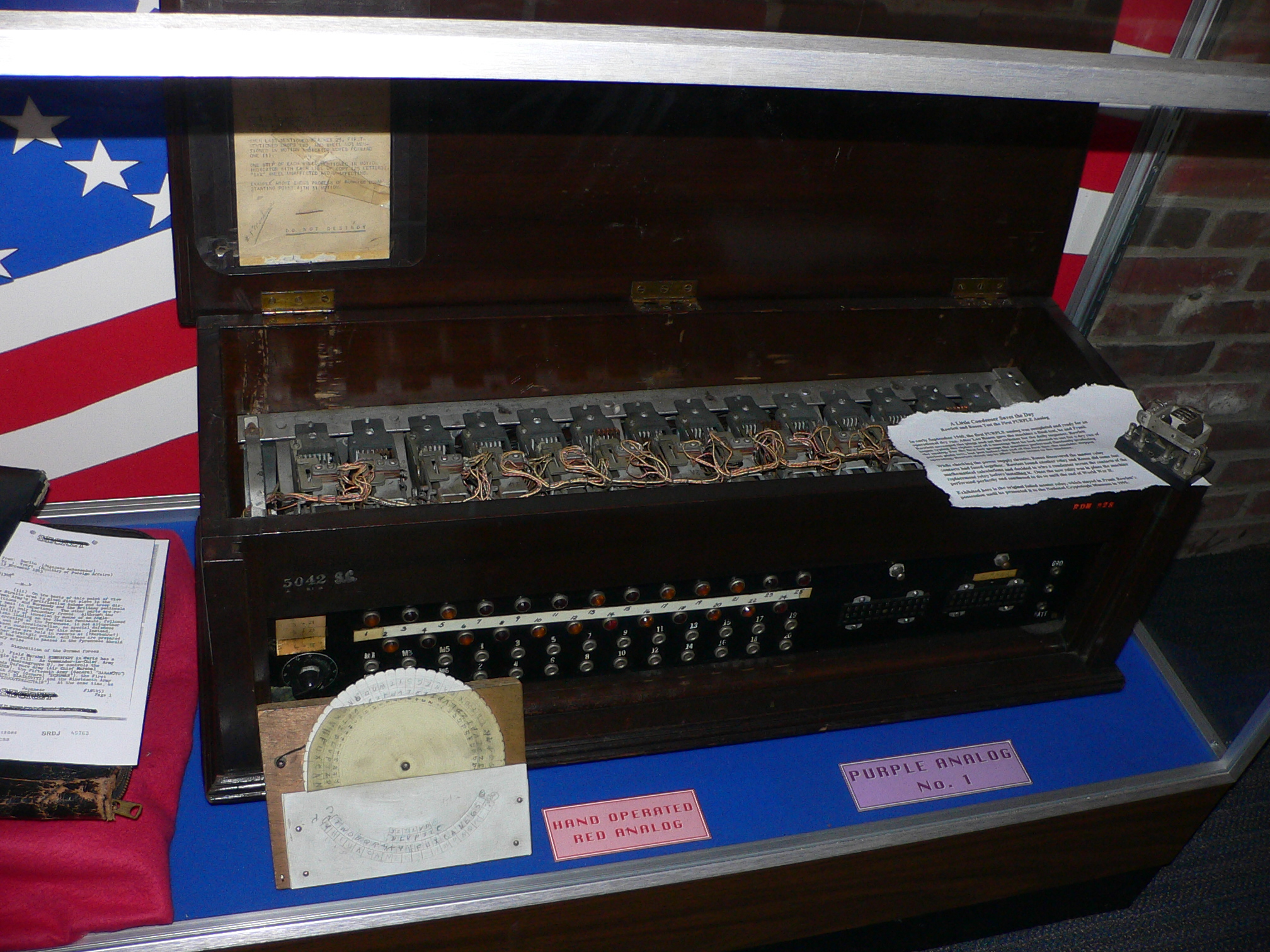

- 레오 로젠(Leo Rosen)은 "Silly Sue"라고 명명한 수동식 모조기를 제작했다. 이는 로터리 라인 스위치가 입고될 때까지 임시로 사용되었다.

- 필요한 부품을 모은 로젠은 1941년 초에 전동식 모조기를 완성했다. 퍼플을 순차적으로 해독할 수 있는 머신 제작 비용은 684.65USD였다.

- 1945년 5월, 미 육군은 퍼플 모조기를 토대로 20자 측의 스위치 시작 위치를 판정하는 장치인 PURPLE DUDBUSTER를 제작하여 종전까지 사용했다.[32]

- 1945년 베를린 일본 대사관 부지에서 포획한 암호기 B형의 일부는, 모조기 배선이 거의 정확하며, 잘못된 배선은 단 2개뿐임을 증명했다. 이 포획 부품은 미국 국가안보국의 암호 박물관에 전시되어 있다.

4. 1. 해독 과정

1938년 6월부터 사용되기 시작한 퍼플 암호는, 미국과 영국의 암호학자들에 의해 진주만 공격 직전 일부 메시지가 해독되었다. 신호 정보국(SIS)은 1939년 2월부터 나타난 Type B 메시지를 통해 새로운 외교 암호가 도입될 것임을 알게 되었다.[4]Type B는 설계 및 운용 방식에서 몇 가지 약점을 보였다. 빈도 분석을 통해 암호문 알파벳 26자 중 6개의 문자가 다른 20개보다 두드러지게 나타나는 경우가 많았고, 이는 Type B가 Type A와 유사한 평문 문자 구분을 사용한다는 것을 시사했다. '6'에 사용된 더 약한 암호화는 분석하기 쉬웠으며, 25개의 고정된 순열 알파벳을 가진 다중 치환 암호로 밝혀졌다. SIS 팀은 1939년 4월 10일까지 25개의 순열을 복구했다.[4]

6개의 평문을 알면, 특히 문체가 매우 스타일화된 경우, 메시지의 나머지 부분을 추측할 수 있었다. 일부 외교 메시지에는 미국 정부가 일본 정부에 보낸 편지의 내용이 포함되어 있었고, 이러한 메시지의 영어 텍스트는 일반적으로 얻을 수 있었다. 또한, 일부 외교 지국은 Type B를 가지고 있지 않아, 동일한 메시지가 Type B와 Type A Red 암호로 전송되는 경우가 있어, 20년대 암호를 공격하기 위한 기지 평문 공격을 제공했다.

1939년 8월, 윌리엄 F. 프리드먼은 B 시스템을 공격하는 암호 해독자 그룹을 이끌도록 배정되었다.[4] 기지 평문이 있었음에도 불구하고, 진전은 어려웠다. 20년대 암호에 사용된 순열은 "훌륭하게" 선택되었고, 플러그 보드 알파벳이 매일 변경되었기 때문에 단일 표시기에 암호화된 충분한 트래픽을 기다려 주기성을 발견하는 것은 불가능할 것으로 보였다. 암호 해독자들은 동일한 표시기로 다른 날에 전송된 메시지를 동일한 날에 전송된 것처럼 보이는 동형 메시지로 변환하는 방법을 개발했다.

1940년 9월 20일, 제네비에브 그로트잔은 20년대 암호에서 사이클의 증거를 발견했다.[5] 이는 해독 작업의 전환점이 되었고, 곧 복제 기계를 만들 수 있게 되었다. 9월 27일에는 나치 독일, 파시스트 이탈리아, 일본 제국 간의 삼국 동맹이 발표된 날과 일치하는 다른 두 쌍의 메시지가 해독되었다. 1940년 10월 기준으로 표시기 설정의 3분의 1이 복구되었다.[4]

일본은 Type B 시스템을 강화하기 위해 새로운 운영 절차를 도입했지만, 이는 종종 이전 시스템의 외교적 출력 메시지에 설명되어 미국에 경고를 주었다.[1] 퍼플 키잉 절차에 대한 이해는 해군 중위 프랜시스 레이븐에 의해 발전되었다. 레이븐은 일본이 달을 10일 단위로 3개 기간으로 나누어 각 기간 내에서 첫날의 키를 사용하고 예측 가능한 작은 변경을 가했음을 발견했다.[6][7]

일본은 Type B가 전쟁 기간 동안, 심지어 전쟁이 끝난 후에도 해독 불가능하다고 믿었지만, 독일로부터 다른 정보를 받았다. 1941년 4월, 한스 톰센은 독일 외무부 장관 요아힘 폰 리벤트로프에게 "절대적으로 신뢰할 수 있는 소식통"이 미국이 일본 외교 암호를 해독했다고 말했다는 메시지를 보냈다. 그 소식통은 콘스탄틴 우만스키 주미 소련 대사였는데, 그는 서머 웰스 미국 국무부 차관의 통신을 기반으로 유출을 추론했다. 해당 메시지는 일본으로 전달되었지만, 코드 사용은 계속되었다.[8][9]

4. 2. 해독 원인 분석

일본 측의 암호 해독 원인을 분석하면 다음과 같다.- 규약 갱신 및 시작 위치 선정 문제: 암호 규약 갱신 기간이 길었고, 변경륜(로터) 시작 위치 선정이 좋지 않았다.[33]

- 긴 메시지 길이: 메시지 길이가 너무 길어 분할해서 보내야 했음에도 그러지 않았다.[33]

- 대조 평문 제공: 부주의하게 대조 평문을 제공했다.[33]

- 메시지 길이 제한 부재: 암호문 길이에 제한이 없었다.[34]

- 정형화된 서두: 관청 특유의 형식 때문에 서두 부분이 정형화되어, 미국 측에서 50~60자, 때로는 150자 가까운 클립을 이용할 수 있었다.[34]

- 특정 키 편향 사용: 특정 키를 편향되게 사용했다.[34]

- 협력 부족: 암호 강화에 대한 각 관청(육군, 해군, 외무성, 대동아성)의 협력이 부족했다. 1943년에 월 1회 암호 담당자 회합이 있었지만, 단순한 친목회에 불과했고, 외무성 최강 암호 해독 시연 후에도 체면 문제로 개혁이 이루어지지 않았다.[35][36][37]

- 학리적 연구 부족: 암호에 대한 학리적 연구가 거의 고려되지 않았다.[35][36][37]

- 배선 고정: 암호기는 모두 배선 고정식이었고, 배선 교체식 기계는 만들지 않았다.[35][36][37]

- 외무성 인력 구성: 외무성 역대 전신 과장에는 암호에 문외한인 일반 외교관이 임명되었고, 전신관이나 암호관이 임명되는 일은 없었다.[35][36][37]

- 6자와 20자 분리: 레드 암호와 마찬가지로 6자와 20자로 분리하여 환자함으로써, 6자 측 해석을 허용했다.

- 로터리 라인 스위치: 6자 측 로터리 라인 스위치는 1단밖에 없어 주기가 25자에 불과했다.[41]

- 레드 암호 해독 사실 인지 부족: 레드 암호가 이미 해독되고 있다는 사실을 알지 못한 채 퍼플이 개발, 평가되었다.[42]

- 암호서 도촬: 구두점이나 수사를 코드화하는 암호서를 미국에 도촬당했다.[44]

- 안일한 태도: 외무성과 대사관은 퍼플 해독 여부에 관한 민감한 연락을 퍼플로 송신했다.[45] 군대나 상사에 비해 외무성은 암호에 대한 인식이 달랐을 가능성이 있다.

- 안전성 평가 및 책임 소재 모호: 안전성 평가와 책임 소재가 모호했다. 외무성 전신과는 해군 평가를, 해군은 다카기 사다지의 평가를 따랐을 뿐이며, 다카기 사다지는 규약 종류 수만 계산했다.[46]

- 실수 반복: 런던 해군 군축 조약 이후 반성에도 불구하고 같은 실수(레드와 퍼플 병용)가 반복되었다.[47]

5. 퍼플 암호의 특징과 약점

1937년, 일본은 차세대 "97식 타자기"를 완성했다. 외무성 기계는 미국 암호 해독가들에게 코드명 '''퍼플'''로 불린 "B형 암호 기계"였다.

퍼플의 수석 설계자는 타나베 가즈오였다. 그의 기술자들은 야마모토 마사지와 스즈키 에이키치였다. 스즈키 에이키치는 더 번거로운 반 회전 로터 스위치 대신 스텝 스위치를 사용할 것을 제안했다.[3]

분명히 퍼플 기계는 레드보다 더 안전했지만, 해군은 이미 레드가 해독되었음을 인지하지 못했다. 퍼플 기계는 알파벳의 여섯 문자가 개별적으로 암호화되는 레드 기계의 약점을 물려받았다. 레드와 다른 점은 그룹의 문자가 9일마다 변경되어 공지된다는 점이었으며, 레드에서는 라틴 모음 AEIOUY로 영구적으로 고정되었다. 따라서 미국 육군 신호 정보국(Signals Intelligence Service, SIS)은 다른 20개의 문자에 사용된 암호를 해독하기 전에 여섯 개의 문자에 사용된 암호를 해독할 수 있었다.[3]

퍼플은 동시대 암호기에 비해 독특한 특징을 가지고 있었으며, 이는 장점이자 단점이 되었다. 어떤 암호기든 사람이 종이와 펜으로 할 수 있는 암호화 작업을 간략화한 것에 불과했다.[3]

다나베 기술자 등은 퍼플 암호기의 강도 평가를 도쿄 대학의 수학자인 다카기 사다지 박사에게 의뢰했다. 다카기 박사는 "1조 이상의 변화가 있는 것은 틀림없지만, 그 이상의 정확한 계산은 좀처럼 나오지 않는다"고 답변했다. 해군은 암호 해독을 모르는 수학자의 평가를 믿고 암호기를 정식 채용했다.[3]

6. 연합군의 해독 성과

1938년부터 사용된 퍼플 암호는 미국과 영국에 의해 해독되었다. 윌리엄 F. 프리드먼이 이끄는 암호 해독팀은 1939년 8월부터 B 시스템(퍼플 암호) 해독을 시작했다. 1940년 9월, 제네비에브 그로트잔은 20년대 암호에서 주기성을 발견하여 해독에 성공, 복제 기계를 만들 수 있게 되었다.[5] 프랜시스 레이븐은 일본이 달을 10일 단위로 나누어 암호를 변경하는 방식을 파악하여 해독에 기여했다.[6][7]

SIS는 1940년 말에 퍼플 암호 해독 기계를 제작했고, 미국 해군을 위해 두 번째 기계를, 영국을 위해 세 번째 기계를 제작했다.[9] 이를 통해 연합군은 일본의 외교 및 군사 정보를 입수하여 전쟁 수행에 활용했다. 특히, 베를린 주재 일본 대사가 보낸 독일 관련 정보는 유럽 전선에서 연합군의 승리에 중요한 역할을 했다. 조지 마셜 장군은 오시마 히로시를 "유럽에서 히틀러의 의도에 대한 우리의 주요 정보 근원"이라고 평가했다.[12]

일본은 퍼플 암호가 해독 불가능하다고 믿었지만, 독일로부터 해독 사실을 통보받았다. 1941년 4월, 독일 외무부 장관 요아힘 폰 리벤트로프는 "신뢰할 수 있는 소식통"을 통해 미국이 퍼플 암호를 해독했다는 정보를 일본에 전달했다. 이 소식통은 주미 소련 대사 콘스탄틴 우만스키로 추정되지만, 일본은 암호 사용을 계속했다.[8][9]

진주만 공격 전, 미국 암호 해독자들은 일본의 선전포고 메시지를 해독했지만, 전달 지연으로 인해 공격 이후에 전달되었다.

소련도 1941년 말 퍼플 암호 해독에 성공하여, 리하르트 조르게의 정보와 함께 일본이 소련을 공격하지 않을 것임을 파악했다. 이를 통해 이오시프 스탈린은 극동의 병력을 모스크바 전투에 투입하여 독일군의 진격을 막는 데 기여했다.[13]

6. 1. 매직 정보

퍼플 해독으로 얻어진 정보는 '매직'으로 명명되어 미국 정부 고위 관료에게만 제한적으로 배포되었다.[12] 이 정보는 진주만 공격 사전 인지, 나치 독일군의 서유럽 침공 계획 등 중요한 군사 정보를 포함했다.[12]

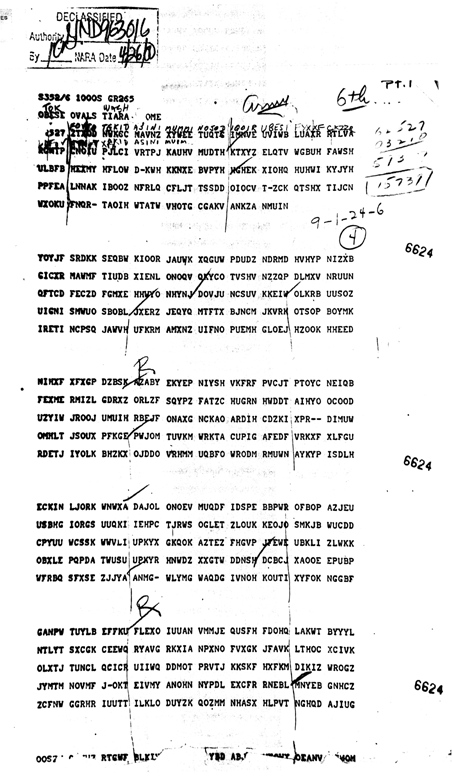

1941년 12월 7일 도쿄에서 워싱턴으로 전송된 퍼플 암호 전신(14부 중 제1부)의 미국 측 번역본을 보면, 도청된 암호문 머리 부분은 다음과 같다.

```text

ZTXOD NWKCC MAVNZ XYWEE TUQTC IMNVE UVIWB LUAXR RTLVA RGNTP

CNOIU PJLCI VRTPJ KAUHV MUDTH KTXYZ ELQTV WGBUH FAWSH ULBFB

HEXMY HFLOW D?KWH KKNXE BVPYH HGHEK XIOHQ HUHWI KYJYH PPFEA

LNNAK IBOOZ NFRLQ CFLJT TSSDD OIOCV T?ZCK QTSHX TIJCN WXOKU

FNQR? TAOIH WTATW V

```

(여기서 ?는 탈자를 의미한다.)

같은 날, 13시에 코델 헐 미국 국무장관에게 전달될 예정이었던 원고는 다음과 같다.

```text

제902호 전보(별전)

MEMORANDUM

1. 일본 정부는, 미국 정부와의 우호적인 이해를 진심으로

바라는 마음에서

```

전보 머리글의 "(들여쓰기에 의미있는 문자를 넣을 것)" 부분은 대사관 앞으로 보낼 본문이 아니라, 전보 기안자가 송신 측 암호원에게 지시한 내용이다. 원래는 암호원이 적당한 난수를 삽입한 후 암호화해야 하는데, '문자 그대로' 타건한 것으로 보인다. 이러한 부주의한 암호원은 암호 해독자에게는 "황금알을 낳는 거위"와 같았다.[4]

7. 전후 논란과 영향

1941년 진주만 공격 이후, 퍼플 암호 해독은 진주만 공격의 책임 소재를 가리기 위한 의회 청문회의 대상이 되었다.[12] 일본은 이 청문회를 통해 퍼플 암호 기계가 실제로 해독되었다는 사실을 처음으로 알게 되었다.

소련 역시 1941년 말 퍼플 시스템 해독에 성공했다. 리하르트 조르게의 보고와 함께, 소련은 일본이 소련을 공격하는 대신 동남아시아의 미국 및 영국 이익을 목표로 할 것임을 파악했다.[13] 이 정보는 스탈린이 극동에서 모스크바로 상당한 병력을 이동시켜 1941년 12월 모스크바 전투에서 독일군의 진격을 막는 데 기여했다.[13]

참조

[1]

간행물

PURPLE Revealed: Simulation and Computer-aided Cryptanalysis of Angooki Taipu B

http://cryptocellar.[...]

2003-01-00

[2]

논문

Japanese Intelligence in WWII: Successes and Failures

https://www.nids.mod[...]

[3]

문서

The captured Jade cipher machine

[4]

웹사이트

Preliminary Historical Report on the Solution of the Type "B" Machine

http://cryptocellar.[...]

1940-10-14

[5]

서적

Code Girls: The Untold Story of the American Women Code Breakers of World War II

Hachette Books

2017

[6]

서적

The Man who broke Purple

Weidenfeld and Nicolson

1977

[7]

웹사이트

Preliminary Historical Report on the Solution of the "B" Machine

http://cryptocellar.[...]

1940-10-14

[8]

서적

World War II: An Encyclopedia of Quotations

https://books.google[...]

Greenwood Publishing Group

1999

[9]

서적

The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet

http://www.wnyc.org/[...]

Scribner

1996

[10]

서적

Days of Infamy: MacArthur, Roosevelt, Churchill – the Shocking Truth Revealed

Pocket Books

1994

[11]

문서

Big Machines

[12]

뉴스

Marshall-Dewey Letters

https://books.google[...]

Time Inc

1945-12-17

[13]

서적

Big Machines

Aegean Park Press

2001

[14]

서적

スターリンの対日情報工作

平凡社

2010

[15]

서적

ENIGMA

University Publications of America

1984

[16]

서적

暗号の天才

新潮社

1981

[17]

서적

暗号戦 敵の最高機密を解読せよ (第二次世界大戦ブックス)

サンケイ出版

1975

[18]

논문

海軍暗号機と暗号関連事項について

1992-03-00

[19]

논문

米国における日本機械暗号解読:その経緯と理論的考察

サイエンス社

1982

[20]

서적

ながた暗号塾入門

朝日新聞社

1988

[21]

서적

軍艦長門の生涯

新潮社

1982

[22]

문서

元軍令部通信課長の回想

1981

[23]

서적

The Emperor's Code: The Breaking of Japan's Secret Ciphers

Arcade Publishing

2007

[24]

서적

秘録陸軍中野学校

番町書房

1971

[25]

서적

The Story of Magic - memoirs of an american cryptologic pioneer

Aegean Park Press

1998

[26]

서적

Machine Cryptography and Modern Cryptanalysis

Artech House

1985

[27]

간행물

PURPLE revealed: Simulation and computer-aided Cryptanalysis of ANGOOKI TAIPU B

2003-01-00

[28]

서적

Computer Security and Cryptography

Wiley-Interscience

2007

[29]

논문

日米開戦時における日本外交暗号の検証

ゆまに書房

2006

[30]

문서

電気研究部沿革概要

海軍技術研究所電気研究部

1933

[31]

서적

Military cryptanalytics part II

1959

[32]

보고서

Cryptanalytic Machines in NSA

https://www.nsa.gov/[...]

NSA

1953-05-30

[33]

논문

米国における日本機械暗号解読 : その経緯と理論的考察

サイエンス社

1982

[34]

서적

The Story of Magic - memoirs of an American cryptologic pioneer

Aegean Park Press

1998

[35]

논문

通信戦の回顧と通信戦施策に関する一考察

1955

[36]

서적

国防上から見た日本電気通信の観察及び通信戦電波戦の回顧と其の将来

1952

[37]

서적

日本の電子国防はいかに在るべきか

陸上幕僚監部

1955

[38]

논문

Pearl Harbor and the Inadequacy of Cryptanalysis

1991

[39]

방송

暗号を売った男たち

NHK総合

1989

[40]

논문

暗号の価値測定秤

サイエンス社

1986-08

[41]

논문

PURPLE revealed: Simulation and computer-aided Cryptanalysis of ANGOOKI TAIPU B

2003-01

[42]

간행물

海軍暗号機と暗号関連事項について

1992-03

[43]

서적

兵どもの夢の跡(日本海軍エレクトロニクス開発の歴史)

1978

[44]

서적

ながた暗号塾入門

朝日新聞社

1988

[45]

서적

暗号戦争 - - 日本暗号はいかに解読されたか

早川書房

1968

[46]

논문

第二次世界大戦と高木貞治

2006

[47]

문서

倫敦海軍会議一件 暗号ニ関スル海軍省意見

海軍省電信課

1930

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com